1.系统运行监控

(1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

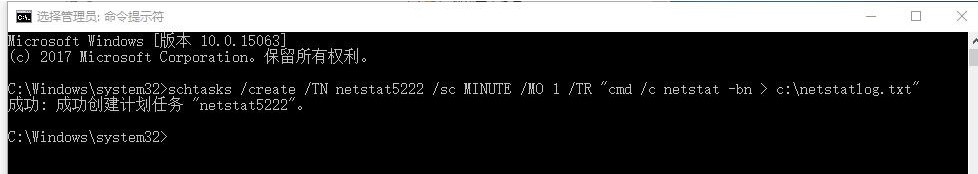

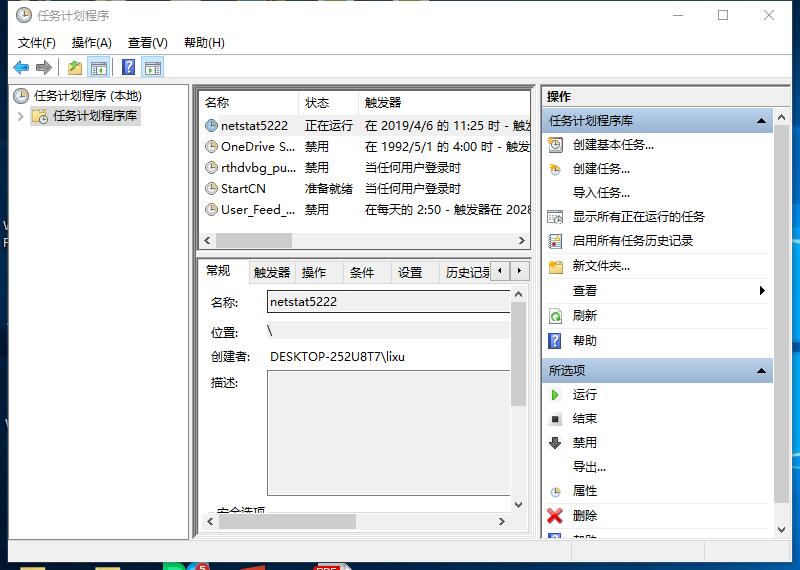

1.使用schtasks /create /TN netstat5222 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c: etstatlog.txt创建计划任务

在c盘中创建*.bat脚本,内包含

date /t >> c:

etstatlog.txt

time /t >> c:

etstatlog.txt

netstat -bn >> c:

etstatlog.txt

将计划任务的脚本选择为该脚本,然后开始运行。

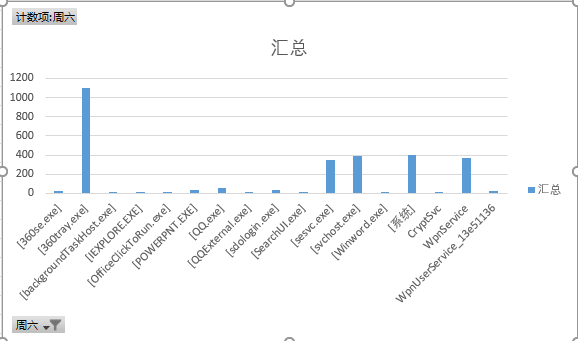

然后等5-6小时后,将txt文件制成统计图。

看起来都正常,没什么异常exe,包含了ppt,word,qq,以及一些系统程序。

(2)安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

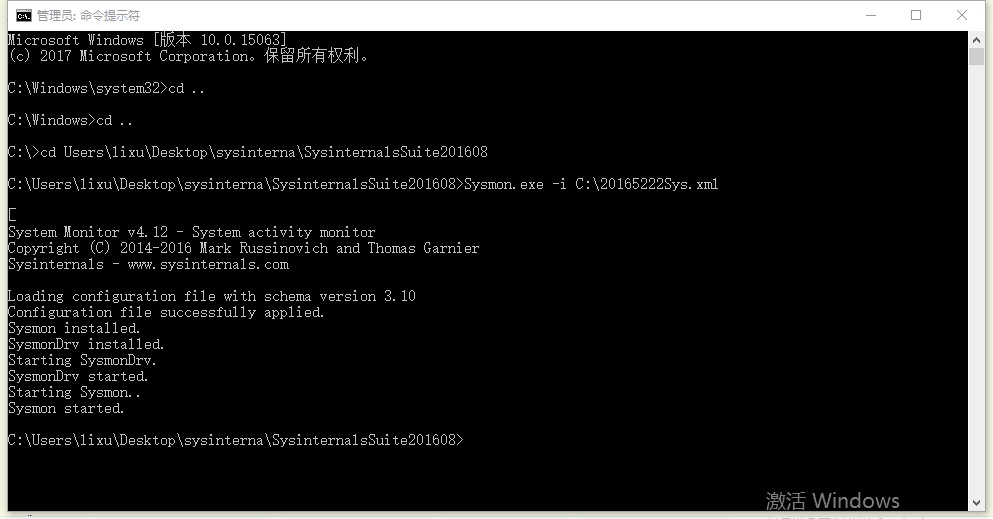

配置XML文件(代码如下,将其放入c盘):

<Sysmon schemaversion="3.10"> <!-- Capture all hashes --> <HashAlgorithms>*</HashAlgorithms> <EventFiltering> <!-- Log all drivers except if the signature --> <!-- contains Microsoft or Windows --> <ProcessCreate onmatch="exclude"> <Image condition="end with">360se.exe</Image> </ProcessCreate> <FileCreateTime onmatch="exclude" > <Image condition="end with">360se.exe</Image> </FileCreateTime> <NetworkConnect onmatch="exclude"> <Image condition="end with">360se.exe</Image> <SourcePort condition="is">137</SourcePort> <SourceIp condition="is">127.0.0.1</SourceIp> </NetworkConnect> <NetworkConnect onmatch="include"> <DestinationPort condition="is">80</DestinationPort> <DestinationPort condition="is">443</DestinationPort> </NetworkConnect> <CreateRemoteThread onmatch="include"> <TargetImage condition="end with">explorer.exe</TargetImage> <TargetImage condition="end with">svchost.exe</TargetImage> <TargetImage condition="end with">winlogon.exe</TargetImage> <SourceImage condition="end with">powershell.exe</SourceImage> </CreateRemoteThread> </EventFiltering> </Sysmon>

进入Sysmon的目录,然后输入命令:Sysmon.exe -i C:201652222Sys.xml进行安装。成功如下:

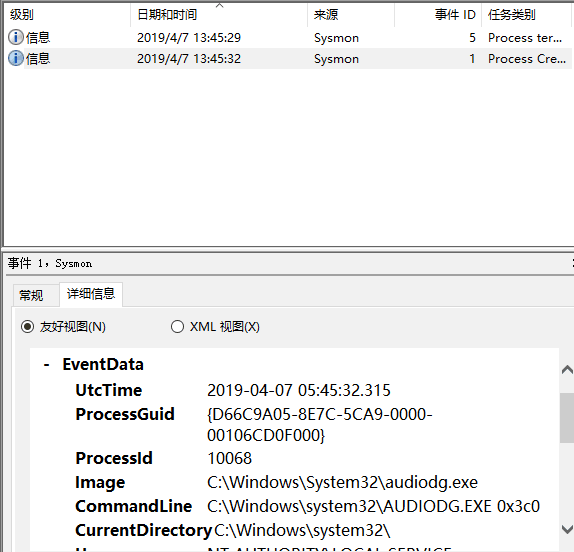

然后可查看日志,当我启动后门程序时,可以看到后门程序的进程建立,然后被360瞬间检测出,结束掉(图中36秒的事件1,5)。

添加信任成功连接后

在kali中输入record_mic录制音频文件,可见:

audiodg进程被建立了,而这个exe在windows下就有录制音频的作用。

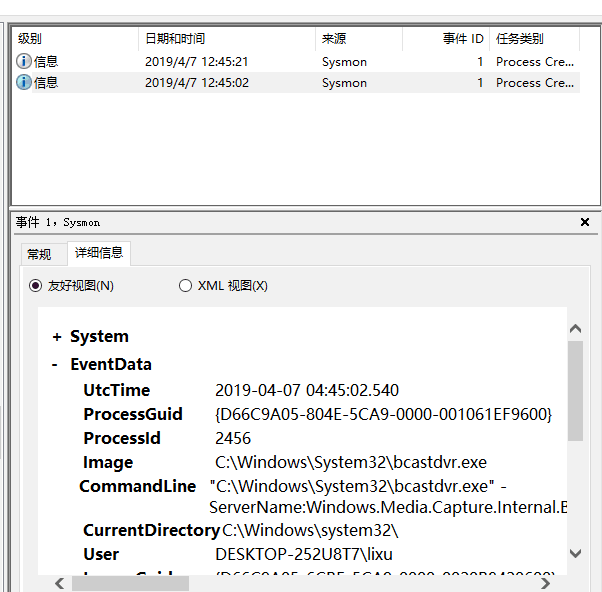

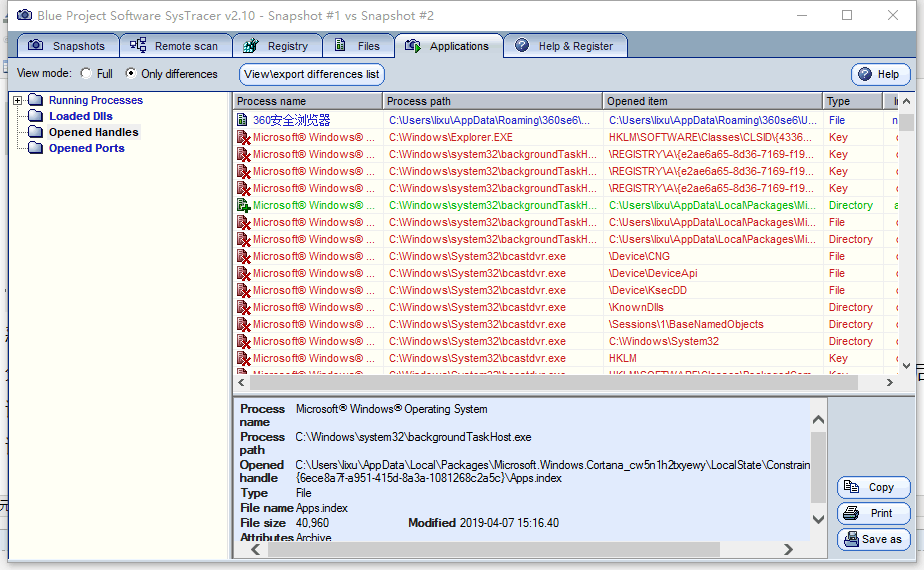

screenshot可见

webcam_snap拍照时,bcastdvr运行了,也是跟拍照有关的内容。

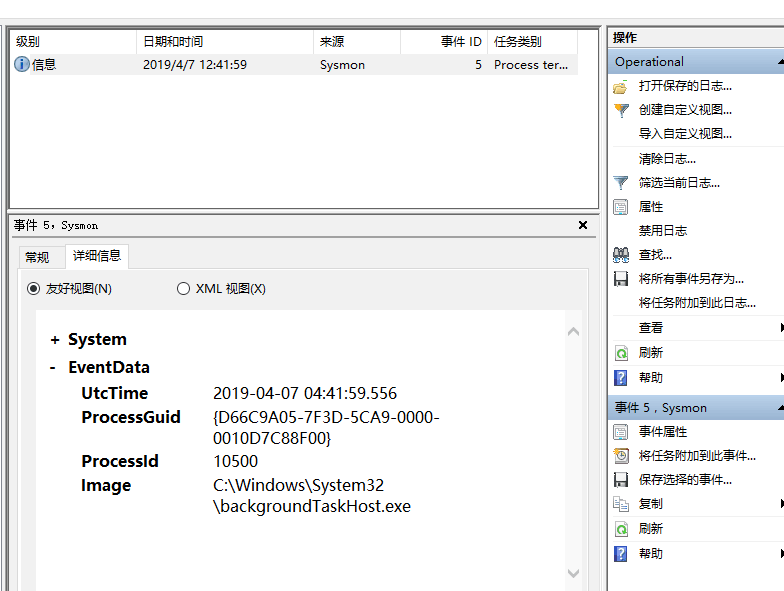

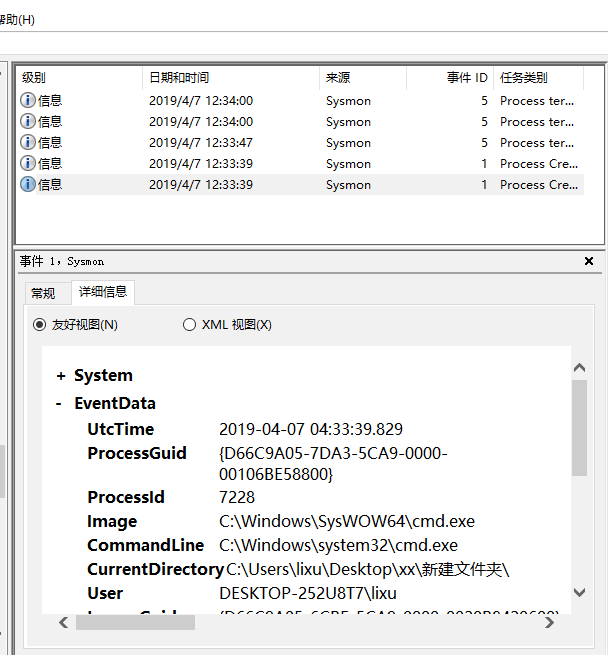

总结:虽说上面可以比较直观的看出发生了什么,但有一个大的问题,当这些exe一开始就处于运行状态,kali的调用是不会记录在日志内的(即假设自己在使用录音软件,坏人在自己正在使用时,也用录音软件录音,这个记录就只有自己的使用记录而无他人的记录),并且我上面的图都是先结束掉该进程,然后在kali里输入命令,创建了进程才被记录。尽管通过上面那些命令观察是否被装了后门比较难,当在kali中输入shell时,而我几乎不会使用cmd窗口,可以轻松推测出出电脑被装了后门。

恶意软件分析

分析该软件后门软件读取、添加、删除了哪些注册表项,读取、添加、删除了哪些文件。

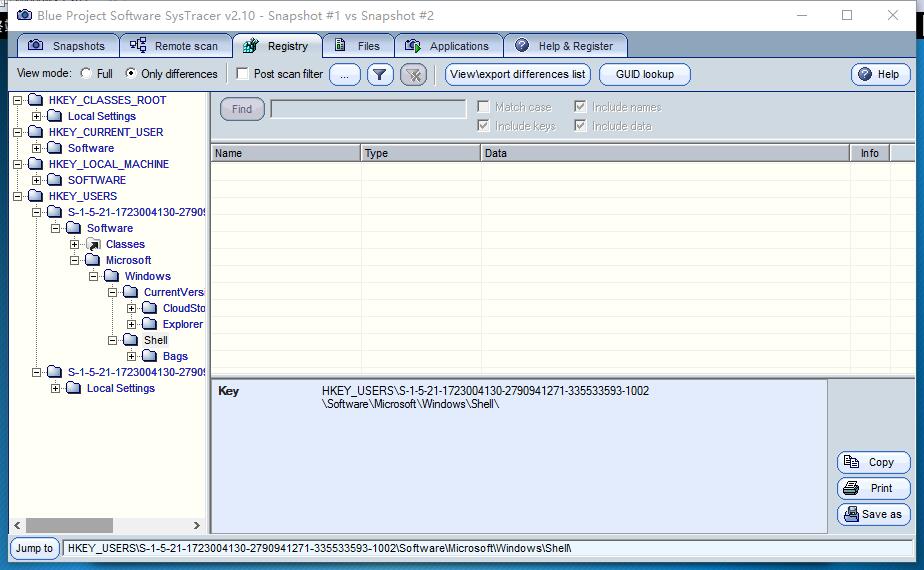

启动回连时

猜测应该时对Shell进行了修改。

可以看出加了dll,key等一大堆文件。

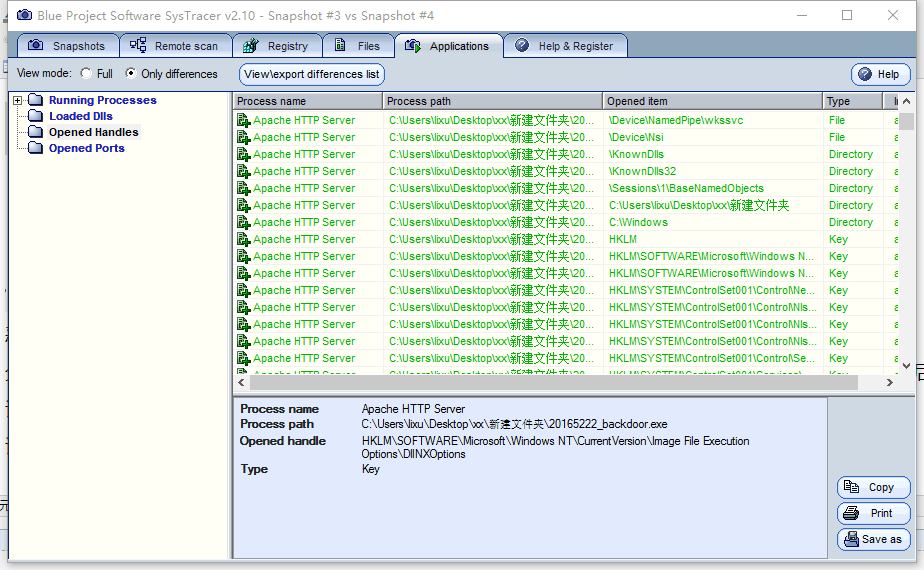

在进行screenshot时

这个就相当有意思了,万花从中一点绿,而且还刚好是跟截屏有关的进程名,十有八九就是这东西在进行screenshot。

连接了哪些外部IP,传输了什么数据(抓包分析)

从图中可以看出,230-232是tcp三次握手的包,下面开始传输数据,然后数据都是一些机器码,猜测组合起来就是一个完整的Shellcode后门。

接下来在kali中输入getpid,这样的包比较简单

大胆分析猜测一下,5号包为kali到Win10的机械码,作用应该为实现getpid的shellcode,6号为win10主动连接kali,表示下面到了我的回合,7号为应答值,8号可能是kali不想听win10扯了的包,如88,再见等。

3,实验总结与体会

这次实验,程序操作,运用等都比较简单,但分析过程比较麻烦,一是答案不确定,过程全靠猜,猜的对不对也不确定;二是耗时久,分析是一件麻烦又耗时长的事,并且还要收集样本。但总之,防御总比进攻难,这次收获也还挺大。