基础问题回答

如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

创建进程、修改注册列表、网络连接;可以使用任务管理器和抓包工具,但是这样太费时费力了,还是用计划任务吧;

如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

可以使用反汇编或者反编译工具查看他的代码,也可以让他在沙盘中运行看他的行为,或者上传到VirusTotal中扫面以下,看他的行为分析;

实验过程:

使用schtasks指令监控系统运行

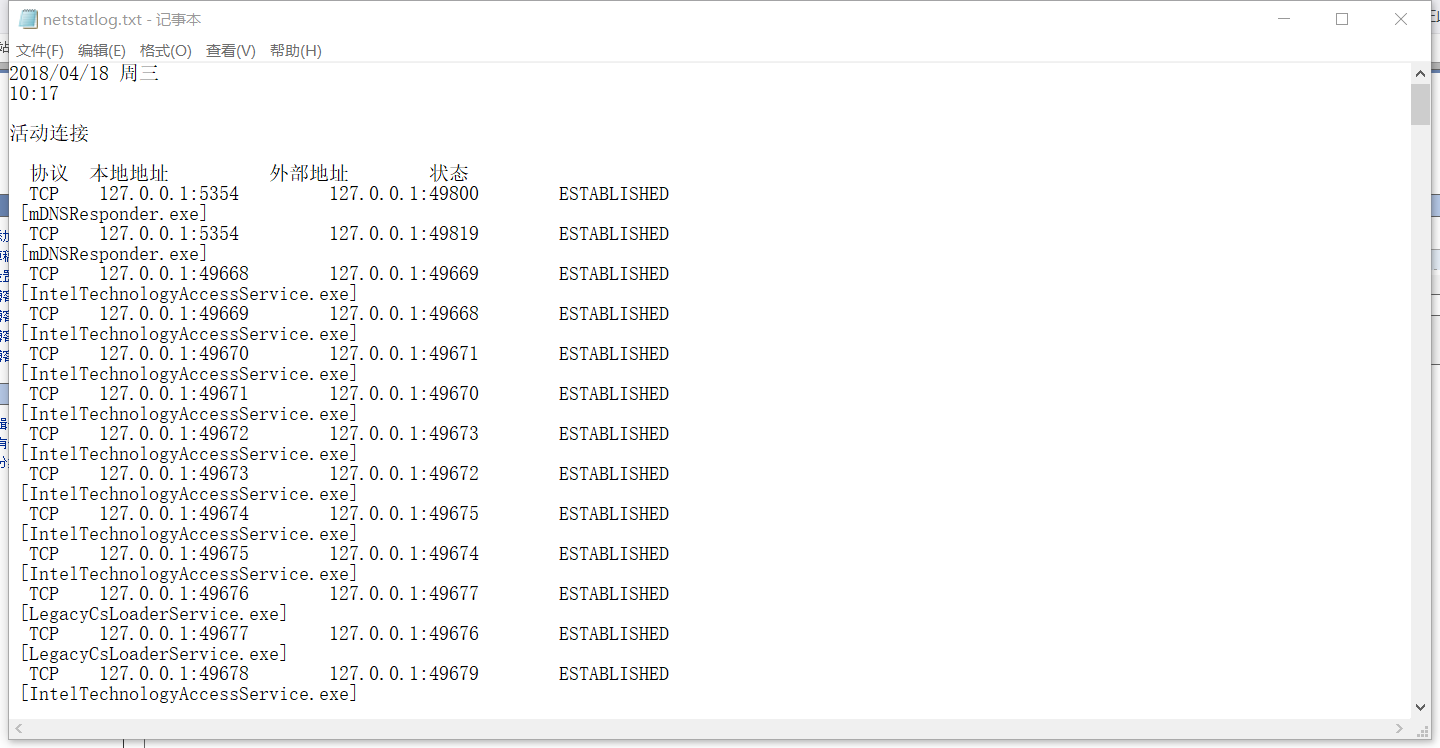

先在C盘目录下建立一个netstatlog.bat文件(我是先创建了两个txt文件,其中一个输入下面的内容,然后把.txt改为.bat),用来将记录的联网结果格式化输出到netstatlog.txt文件中,netstatlog.bat内容为:

date /t >> c:

etstatlog.txt //记录日期

time /t >> c:

etstatlog.txt //记录时间

netstat -bn >> c:

etstatlog.txt //记录网络状态

打开Windows下命令提示符(用管理员权限运行),输入指令schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "c:

etstatlog.bat"指令创建一个每隔五分钟记录计算机联网情况的任务

如下图所示:

右键以管理员的身份运行netstatlog.bat文件,然后打开之前创建的netstatlog.txt文件。

还可以用计划任务来实现我上面的这一步骤,在这我按照我们组长的做法进行实验的,所以并没有那样做。

使用sysmon工具监控系统运行

建立一个名为Sysmoncfg.txt的文件,去老师给的课程资源种下载下载sysmon工具(有两个需要下载的),将老师所给课程资源种的代码复制粘贴到txt里面,(txt文件和sysmon.exe要放在同一个目录下)。

输入命令sysmon.exe -i Sysmoncfg.txt进行安装。安装完成后如下图:

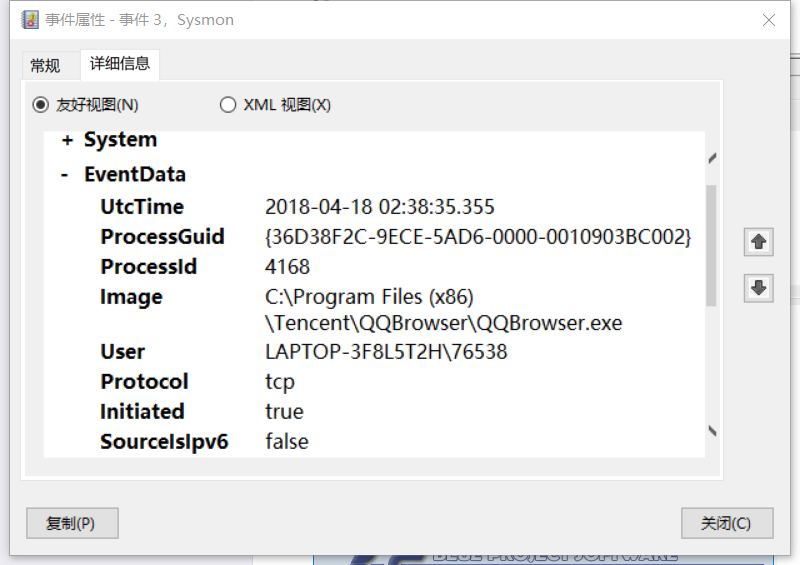

在命令行模式下输入eventvwr打开事件查看器,接着找到应用程序和服务日志->Microsoft->Windows->Sysmon->Operational

双击后点开详细信息可以看到具体进程,我打开了QQ浏览器,如下图:

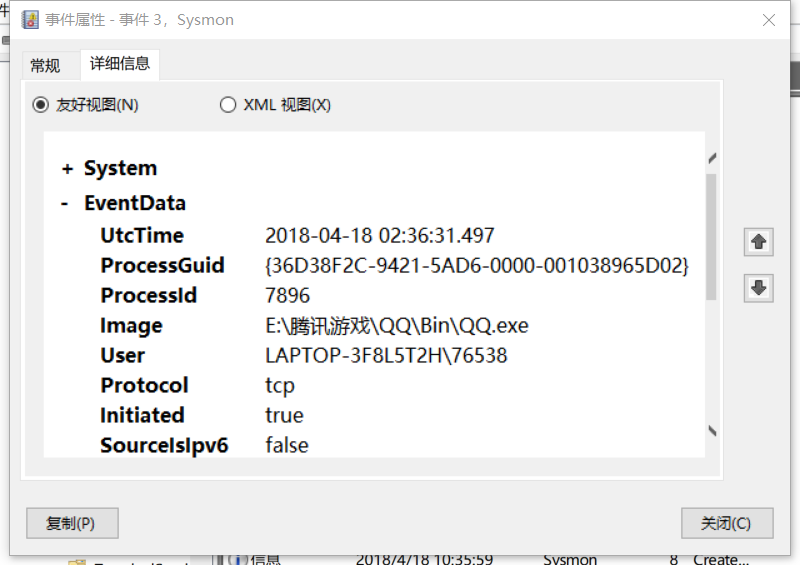

这是我登陆了QQ:

使用virscan分析恶意软件

首先查看之前检测的文件的具体文件行为分析:

使用systracer工具分析恶意软件

之前我说的在老师提供的课程资源中需要下载两个文件,其中一个文件在上面使用了,另一个就是systracer的安装包了,点击运行进行安装:

使用该工具建立3个快照,分别是没有恶意软件时、后门植入回连成功时、恶意软件执行时,用dir命令进行查看

1、没有恶意软件,未进行回连时进行一次快照:

有后门和没有进行对比

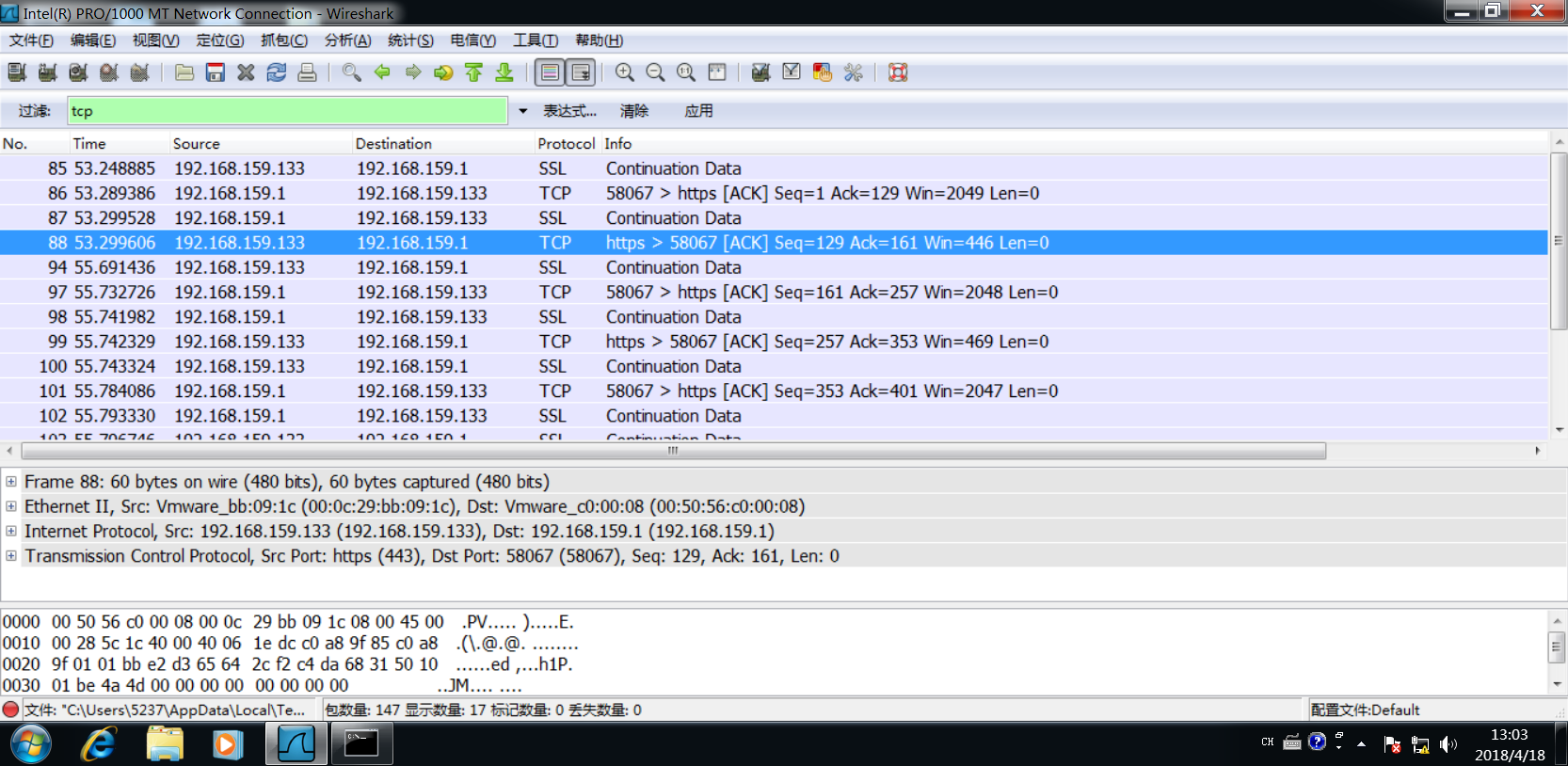

使用wireshark分析恶意软件回连情况

进行回连同时用wireshark抓包

实验体会

此次实验我也是按照老师的指导记录和组长的博客一步步做的,只不过我们组没有用计划任务来完成第一步,在查实验时,我进程迁移显示的是成功的,但是进程查找却找不到为8的那个进程,我也很绝望啊。。。。此次实验中,我仅仅是做了实验,在对实验分析这个方面做的很不好,只简单分析了几个,需要加强这方面的能力。