一、cookie注入

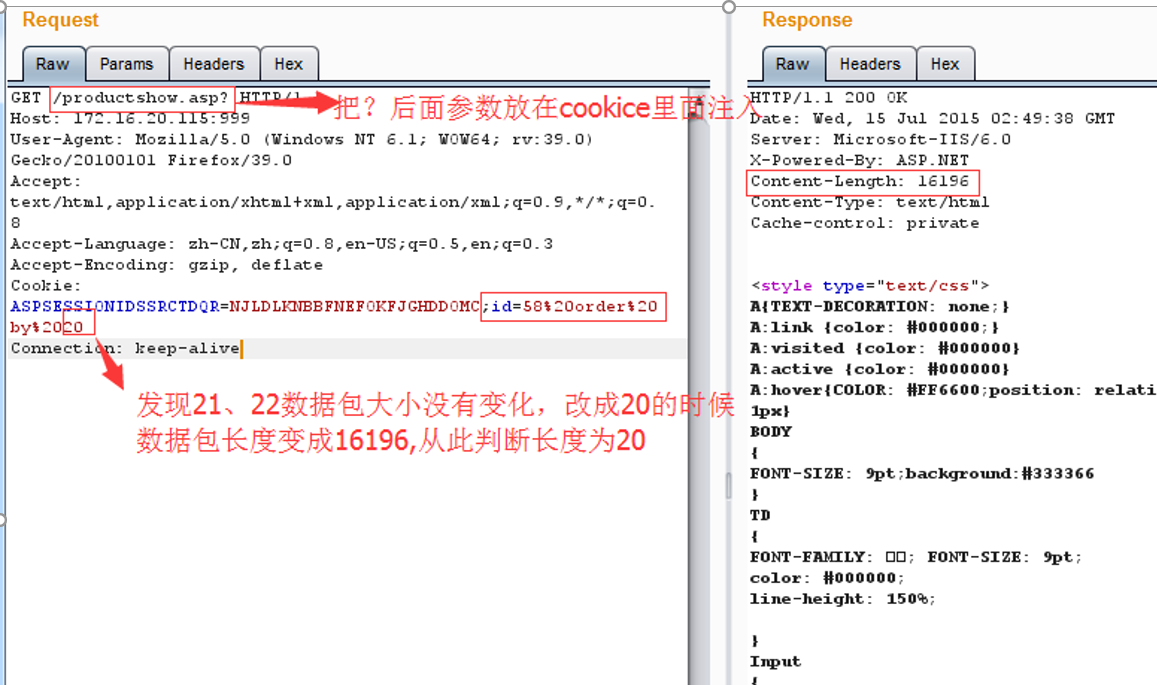

当我们打开get或post页面的时候,发现有注入防范,可以把get或post参数写入到cookie

里面进行测试注入,有的时候程序未对cookie进行防范

ASP和PHP数据提交方式:

ASP:request (全部接受)、request.querystring (接受get)、request.form (接受post)、 request.cookie cookie (接受cookie)

PHP: $_REQUEST(全部接受)、$_GET $_POST (接受post)、$_COOKIE(接受cookie)

注:前提是接受用户参数的地方时request并未对cookie进入防范

案例实战测试:

第一步:打开注入地址 http://192.168.1.113:999/productshow.asp?id=59

通过burp抓包分析注入,发现GET 、POST方式注入都被过滤掉,把GET改成COOKICE注入没有被过滤

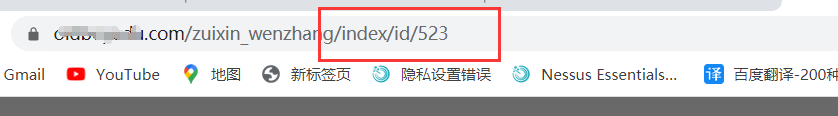

二、伪静态

URL一眼看过去是静态页面的样子,但实际上没有那个静态页面的文件,

下图就是一眼看过去的样子

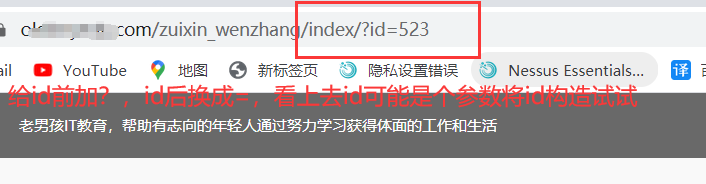

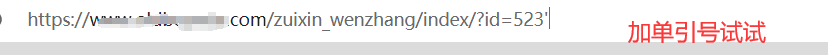

开始构造找注入点

然后再用or 1=1 或 and 1=1试试,找注入点,这里我就不一 一 实验了