1、前言

工作中偶尔会遇到去现场提取木马样本回公司分析的情况。如果是生产环境下,不方便安装各类抓包、安全软件时。能用系统自带的命令去定位出木马程序相关的信息是最理想不过的状态。

2、Windows常用命令

2.1 查询端口

netstat -an // -a 显示所有连接和侦听端口 -n 以数字形式显示地址和端口号。

2.2 查询进程

netstat -anb // 查询端口对应的进程名 -b 显示在创建每个连接或侦听端口时涉及的可执行程序。注:需要特别注意权限问题,没有足够的权限数据显示不全

wmic process list // 查询进程名对应的系统路径

2.3 查询连接网络的域名

开启 dnscache缓存服务,运行以下命令后,域名记录在dnsrslvr.log内。

net stop dnscache

type nul > %systemroot%system32dnsrsvlr.log

type nul > %systemroot%system32dnsrslvr.log

type nul > %systemroot%system32asyncreg.log

cacls %systemroot%system32dnsrsvlr.log /E /G "NETWORK SERVICE":W

cacls %systemroot%system32dnsrslvr.log /E /G "NETWORK SERVICE":W

cacls %systemroot%system32asyncreg.log /E /G "NETWORK SERVICE":W

net start dnscache

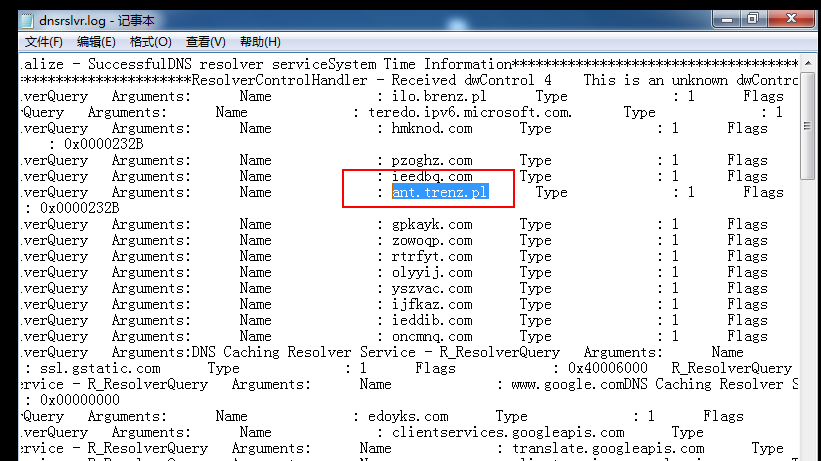

3、效果

通过Malware Defender可以抓取到进程访问的IP,通过Windows的DNS记录则可以看到对应的域名。测试环境是Windows 7 x86环境

3.1 Malware Defender

3.2 Windows的DNS记录