Bro-Sysmon是啥?

受到了Bro-OSQuery(https://github.com/bro/bro-osquery)项目的启发,为了使Bro-IDS(Bro)监视Windows端点活动所以开发了这款软件

源码地址:https://github.com/salesforce/bro-sysmon/

使用的技术

在分析网络流量时,由于加密类样本越来越多,JA3和HASSH指纹可以提供网络数据特征的hash值。这些工具会会根据加密库的配置,应用程序本身,底层操作系统或Bypass技术的变化创建一个指纹。

如何将JA3和HASSH指纹映射到主机上的应用程序?

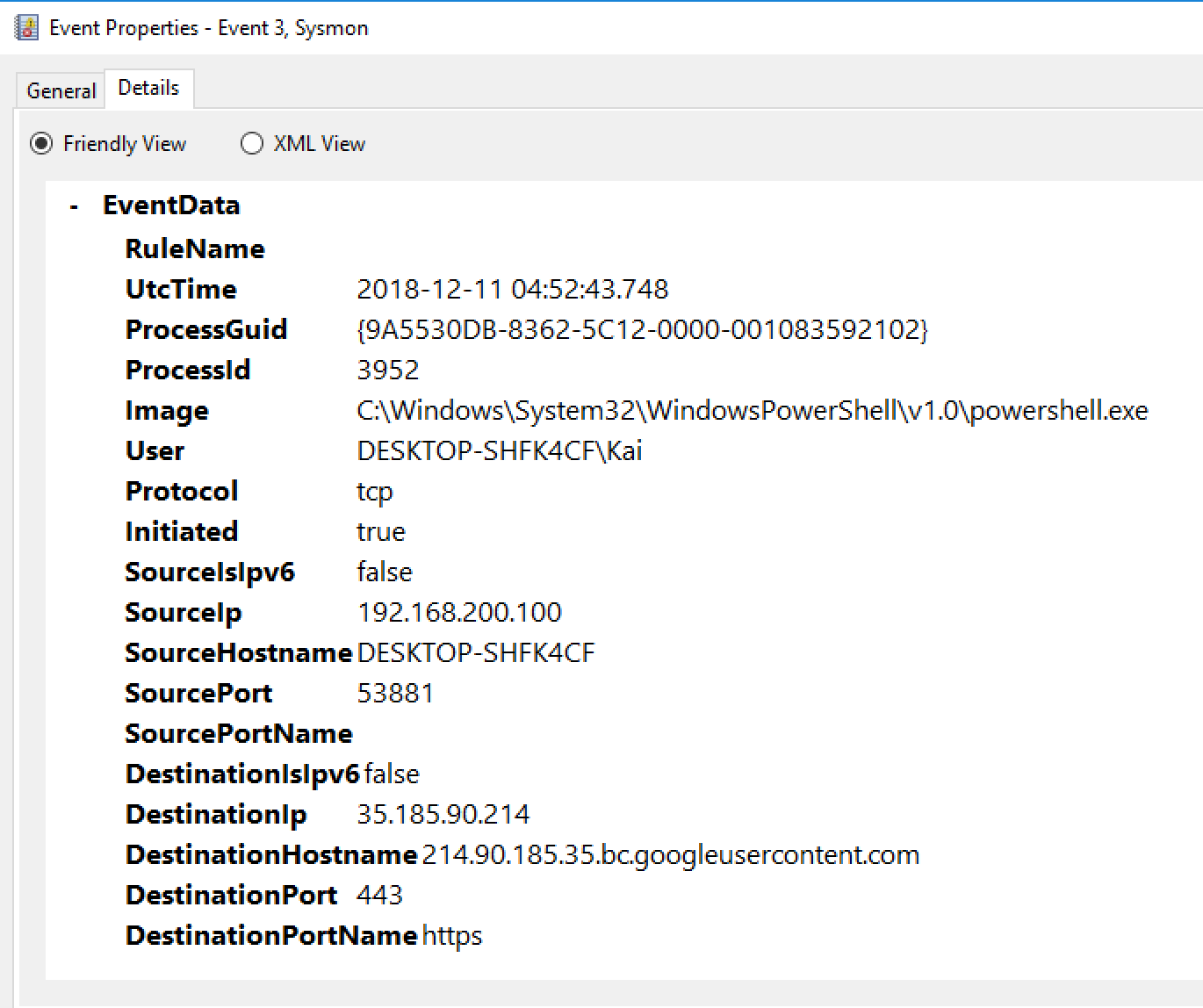

从Windows主机流式传输事件并将日志转换为JSON可提供更接近实时的数据收集功能。以下是受害主机从事件主机以事件格式3952的JSON格式输出。

'event_data': {

'DestinationHostname': '130.36.231.35.bc.googleusercontent.com',

'DestinationIp': '35.231.36.130',

'DestinationIsIpv6': 'false',

'DestinationPort': '443',

'DestinationPortName': 'https',

'Image': 'C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe',

'Initiated': 'true',

'ProcessGuid': '{9A5530DB-7A19–5C11–0000–00105331C300}',

'ProcessId': '3952',

'Protocol': 'tcp',

'SourceHostname': 'DESKTOP-SHFK4CF',

'SourceIp': '192.168.200.100',

'SourceIsIpv6': 'false',

'SourcePort': '53223',

'User': 'DESKTOP-SHFK4CF\Kai',

'UtcTime': '2018–12–11 04:52:43.748'

}

通过网络连接信息(PID、源IP、源端口、目标IP地址、目标端口)的网络元祖信息的比对找到产生这些信息的事件ID。

收集模式

Bro-Sysmon集成Windows Sysmon ID 3与Bro的SSL / TLS分析器的网络连接,然后生成日志记录,其中包含进程ID,可执行文件的路径和JA3指纹。

由mapJA3-Proc.bro脚本创建的mapja3.log的输出示例。

DESKTOP-SHFK4CF 2836 192.168.200.100 53223 35.231.36.130 443 54328bd36c14bd82ddaa0c04b25ed9ad faa88e75a7471aaa07850841e28f87f1 www.usualsusp3cts.com C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe — CN=usualsusp3cts.com CN=Let’s Encrypt Authority X3,O=Let’s Encrypt,C=US

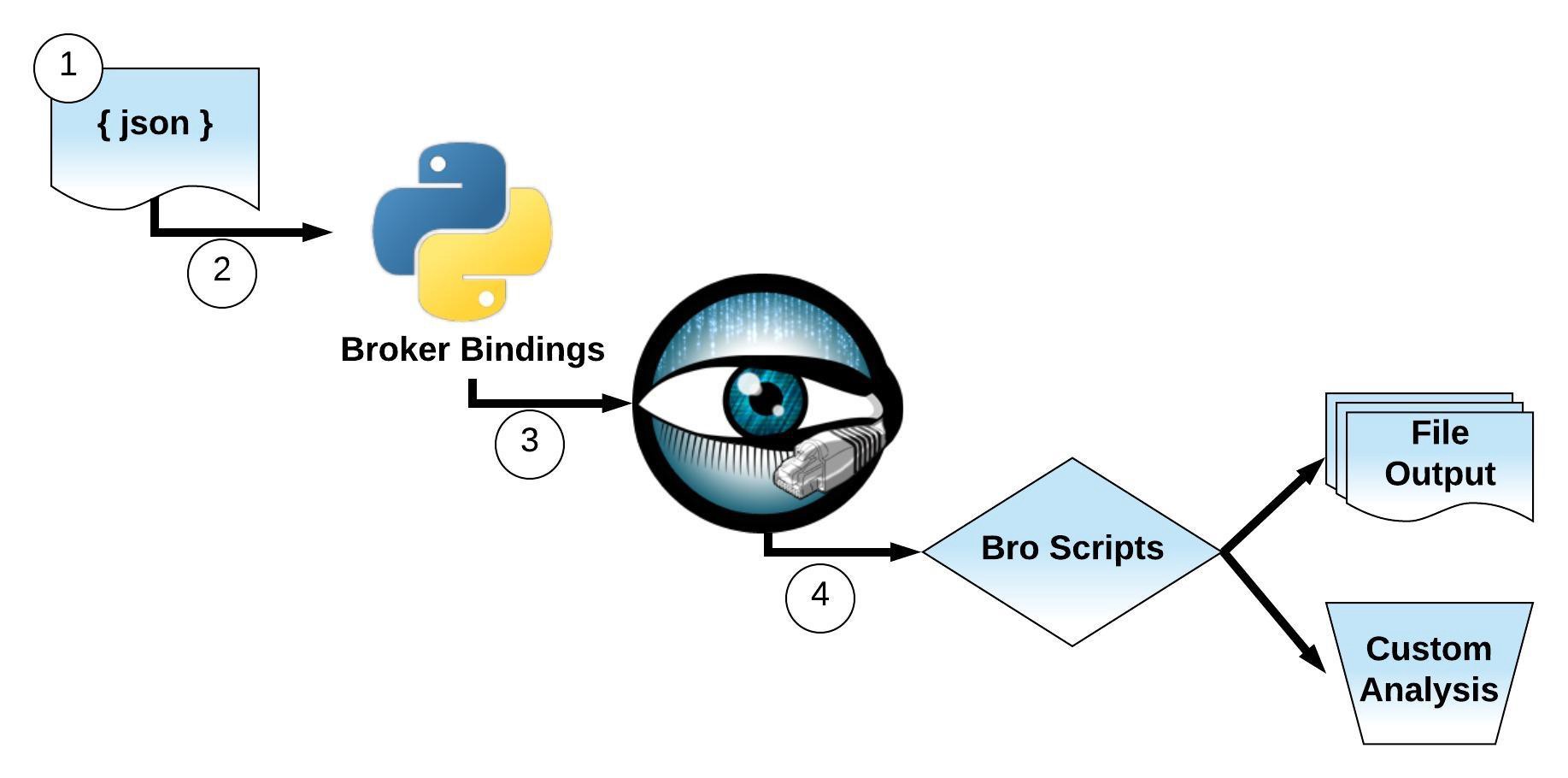

1、获取Sysmon事件的JSON格式日志。

2、用Python脚本读取JSON格式日志,该脚本将与Bro建立通信,解析JSON日志,生成Bro事件,并将事件发布到消息总线。

3、Bro将订阅消息总线并引发事件。

4、Bro脚本处理这些事件。提供的脚本会将Sysmon事件输出到磁盘。还包括用于执行JA3到进程的映射脚本。

利用场景

C2域名www.usualsusp3cts.com使用了加密证书。

来自ssl.log的示例日志。

1544648162.452073 CTbIwm1WsTyY0UVwD 192.168.200.100 53256 35.231.36.130 443 TLSv10 TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA www.usualsusp3cts.com F — — T Fxm3n21gKDX2gxnK0e,FFzF7E3fy4C2Wa7qM3 (empty) CN=usualsusp3cts.com CN=Let’s Encrypt Authorit X3,O=Let’s Encrypt,C=US — — ok 54328bd36c14bd82ddaa0c04b25ed9ad faa88e75a7471aaa07850841e28f87f1

1544648495.863132 C39S4l1DLLpknJSOh9 192.168.200.100 53267 35.231.36.130 443 TLSv10 TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA www.usualsusp3cts.com F — — T Fi89Ii46H5HLo2tE6d,FP9n7QotVOK9ONPte (empty) CN=usualsusp3cts.com CN=Let’s Encrypt Authorit X3,O=Let’s Encrypt,C=US — — ok 54328bd36c14bd82ddaa0c04b25ed9ad faa88e75a7471aaa07850841e28f87f1

事件详细信息提供了产生网络流量的ProcessId和Image。

通过收集这些信息,分析人员更快查看受害者的命令和控制情况。

Source Address: 192.168.200.100

Destination Address: 35.231.36.130

Domain Name: www.usualsusp3cts.com

JA3: 54328bd36c14bd82ddaa0c04b25ed9ad

Process: C:WindowsSystem32WindowsPowerShellv1.0powershell.exe