目录

1、主机探测

- 1.1 netenum

- 1.2 fping

- 1.3 nbtscan内网扫描工具

- 1.4 arping获取MAC地址

- 1.5 netdiscover查看IP地址和MAC地址

- 1.6 dmitry收集详细信息

- 1.7 WAF探测

- 1.8 负载均衡检测

2、主机扫描

- 2.1nmap扫描开放的端口

- 2.2nmap扫描指定范围的端口

- 2.3nmap扫描指定端口

- 2.4nmap检测目标主机是否在线

- 2.5nmap扫描指定ip段主机

- 2.6nmap探测目标主机操作系统

- 2.7nmap查看软件版本

3、指纹识别

4、协议分析

6、网络信息收集概述

7、网络踩点

- 7.1web信息搜集与挖掘

- 7.2DNS与IP查询

- 7.3信息收集实践

8、网络扫描

一、信息收集之主机探测

主机探测的目的在于探知目的主机是否在线,从而为下一步渗透测试做准备

1、netenum

设置不同的timeout参数时,扫描出来的主机数目也不同

可以通过设置不同的值改变扫描范围

2、fping

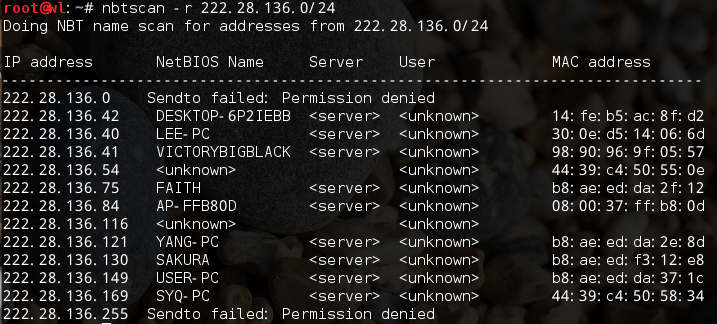

3、nbtscan内网扫描工具

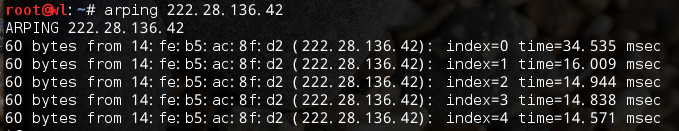

4、arping获取MAC地址

arping本地主机

查看本地主机MAC地址

对比可以发现两者一致

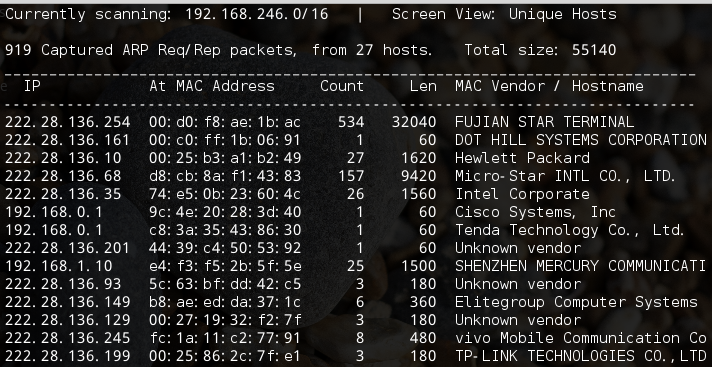

5、netdiscover查看IP地址和MAC地址

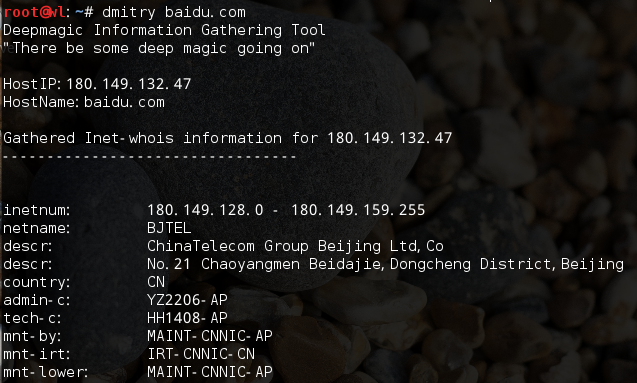

6、dmitry收集详细信息

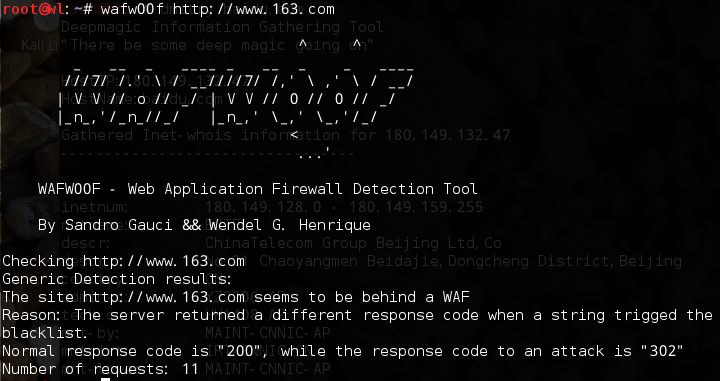

7、WAF探测

163.com探测

sina.com探测,没有检测到WAF防护

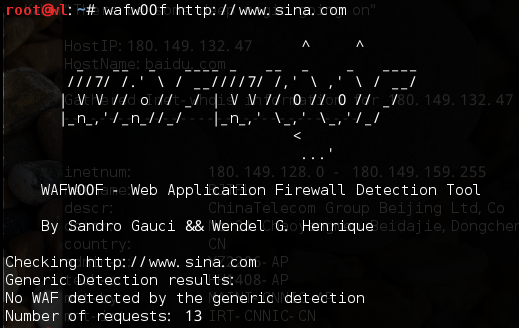

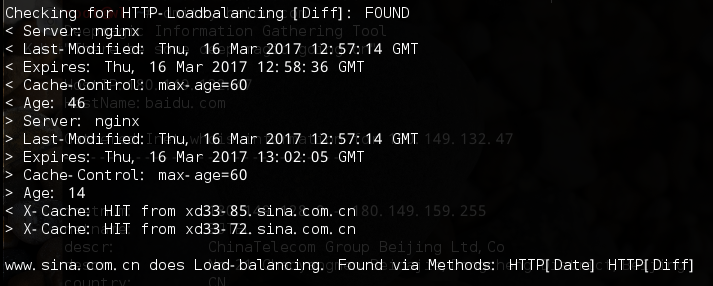

8、负载均衡检测

负载均衡(Load Balance)是分布式系统架构设计中必须考虑的因素之一,它通常是指,将请求/数据【均匀】分摊到多个操作单元上执行,负载均衡的关键在于【均匀】。

sina负载均衡检测

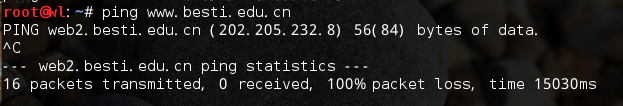

besti负载均衡检测

besti网站没有负载均衡

二、信息收集之主机扫描

nmap可以实现的功能:

- 主机探测:探测网络上存在的主机

- 端口扫描:查看主机开放的端口

- 版本检测:探测主机的网络服务

- 系统检测:探测主机的操作系统

###扫描端口的不同方式: + TCP connect():不需要权限,速度快,但易被发觉 + TCP SYN:比较不易被发觉,但需要root权限 + TCP FIN:不易被发觉,使用依赖于系统回复机制

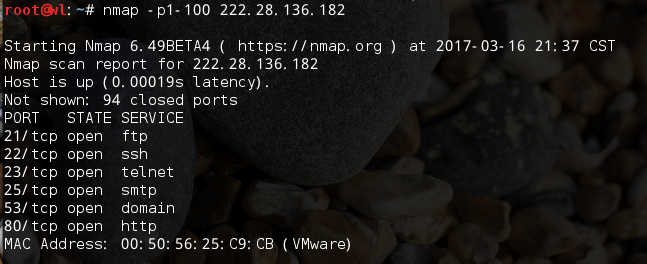

###1、nmap扫描开放的端口

2、nmap扫描指定范围的端口

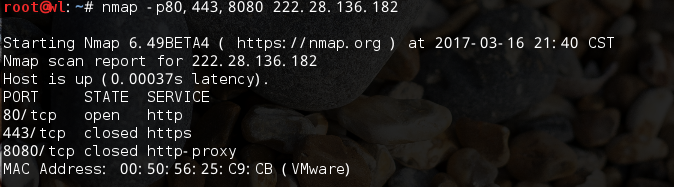

3、nmap扫描指定端口

4、nmap检测目标主机是否在线

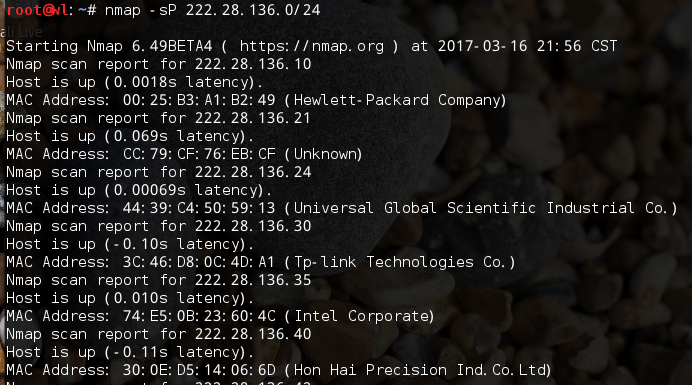

5、nmap扫描指定ip段主机

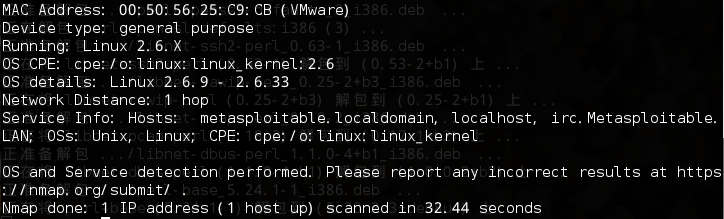

6、nmap探测目标主机操作系统

注意:这里参数-O是大写的O

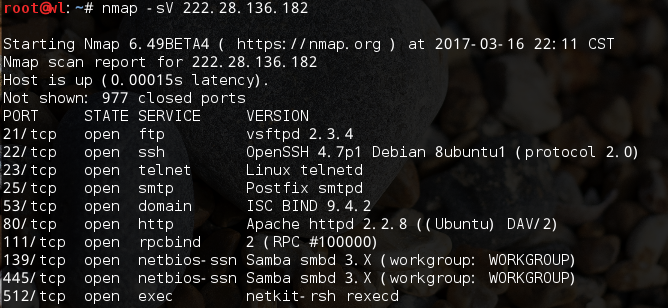

7、nmap查看软件版本

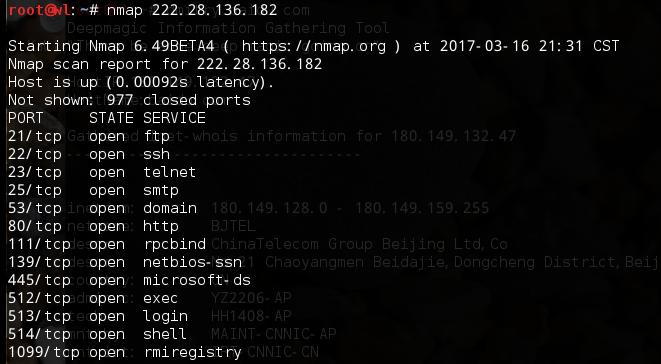

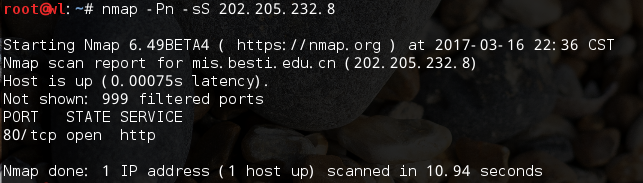

###对电科院网站进行测试

从上面结果可以发现,电科院网站只能扫出http端口,且无法识别出操作系统

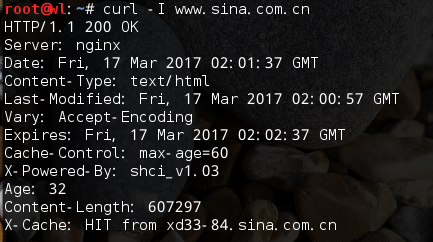

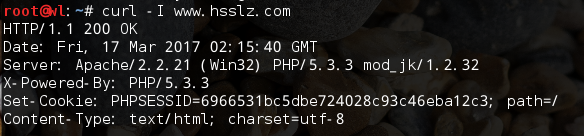

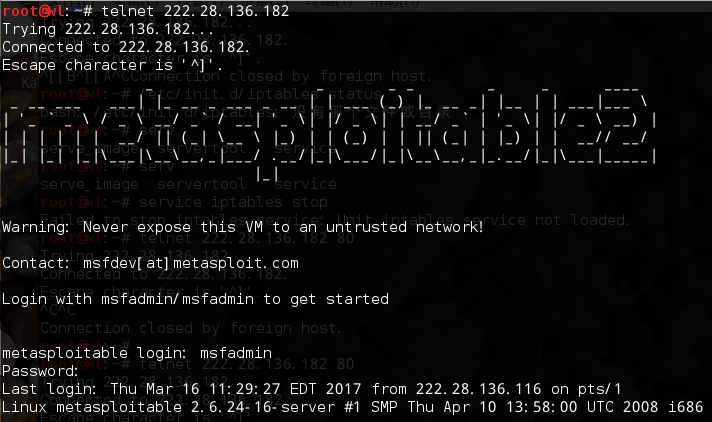

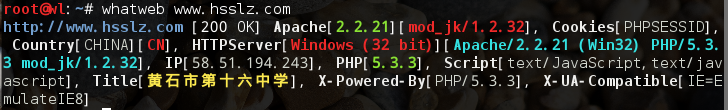

##三、信息收集之指纹识别 这部分内容推荐下面这篇博客,讲解比较详细 http://www.cnblogs.com/xuanhun/p/3494608.html ###1、Banner抓取 Banner抓取是最基础、最简单的指纹识别技术,而且在不需要其他专门的工具的情况下就可以做。操作简单,通常获取的信息也相对准确。 严格的讲,banner抓取是应用程序指纹识别而不是操作系统指纹识别。Banner信息并不是操作系统本身的行为,是由应用程序自动返回的,比如apathe、exchange。而且很多时候并不会直接返回操作系统信息,幸运的话,可能会看到服务程序本身的版本信息,并以此进行推断。  这里显示web服务器是nginx,无法推断出操作系统

这个显示操作系统为win32

telnet远程登录成功

2、主动指纹识别

命令格式:namp -sV IP地址

这个命令在2.7已经运行过,这里不再运行

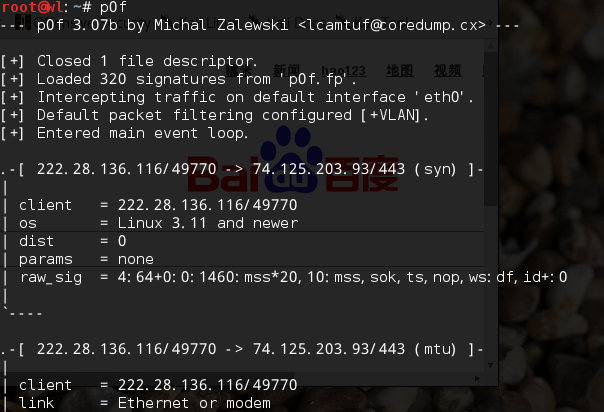

3、被动指纹识别

p0f是一款百分之百的被动指纹识别工具。该工具通过分析目标主机发出的数据包,对主机上的操作系统进行鉴别,即使是在系统上装有性能良好的防火墙也没有问题。p0f主要识别的信息如下:

- 操作系统类型;

- 端口;

- 是否运行于防火墙之后;

- 是否运行于NAT模式;

- 是否运行于负载均衡模式;

- 远程系统已启动时间;

- 远程系统的DSL和ISP信息等

下面这个博客介绍了nmap和p0f的指纹识别功能,可供参考

http://www.cnblogs.com/youcanch/articles/5671216.html

4、web指纹识别

5、wpscan

WordPress是一款个人博客系统,并逐步演化成一款内容管理系统软件,它是使用PHP语言和MySQL数据库开发的。用户可以在支持 PHP 和 MySQL数据库的服务器上使用自己的博客。

对于使用WordPress构建的网站,可以使用专门的工具wpscan进行扫描,以后遇到相关网站可以使用,这里不进行演示。

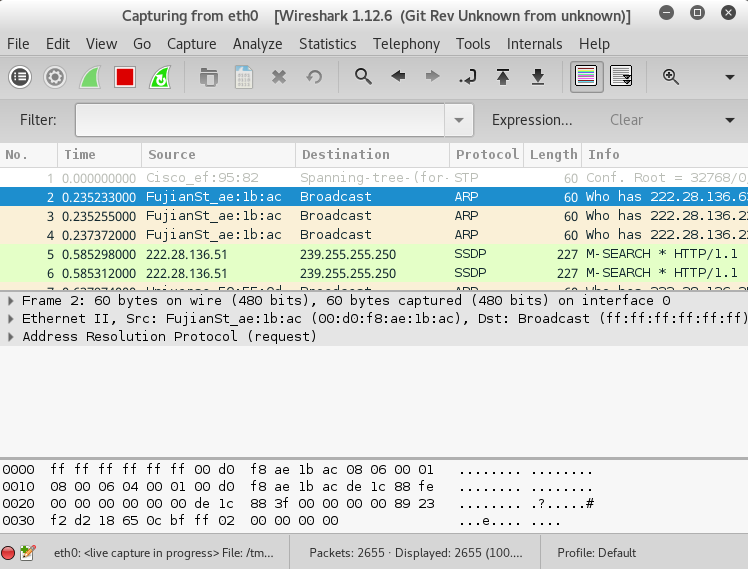

四、信息收集之协议分析

wireshark是非常流行的网络封包分析软件,功能十分强大。可以截取各种网络封包,显示网络封包的详细信息。使用wireshark的人必须了解网络协议,否则就看不懂wireshark了。

为了安全考虑,wireshark只能查看封包,而不能修改封包的内容,或者发送封包。

wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS 还是用Fiddler, 其他协议比如TCP,UDP 就用wireshark。

wireshark的使用可以参考下面这篇博客:

http://blog.csdn.net/holandstone/article/details/47026213

这里需要了解相关协议传输数据的过程和格式,如TCP的三次握手。

wireshark可以作为一种深入研究的工具,对了解计算机网络的协议也有很大帮助。

五、openvas的安装

首先openvas initial setup

这里需要等待一段时间

完成之后修改用户名和密码,然后checkup

提示安装openvas scanner

运行apt-get install openvas-scanner进行安装

安装完成后继续checkup

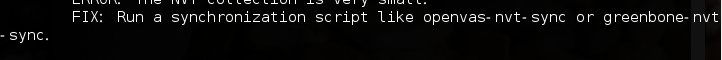

提示运行openvas-nvt-sync,教学视屏中上来就直接运行这个命令,如果没有运行initial setup这一步就会出问题,博主在这里错误的尝试了许久

六、网络信息收集概述

1、网络信息收集的内容

入侵前,探测IP地址、操作系统开放的端口等

入侵过程中,内部拓扑结构,与外界的连接方式、防火墙、访问控制等

2、网络信息收集的方法

网络踩点、网络扫描、网络查点

七、网络踩点

1、web信息搜集与挖掘

- Google高级搜索:学会使用Google高级搜索选项

- xgoogle编程实现Google搜索

- 元搜索引擎:集成多个搜索引擎进行信息收集

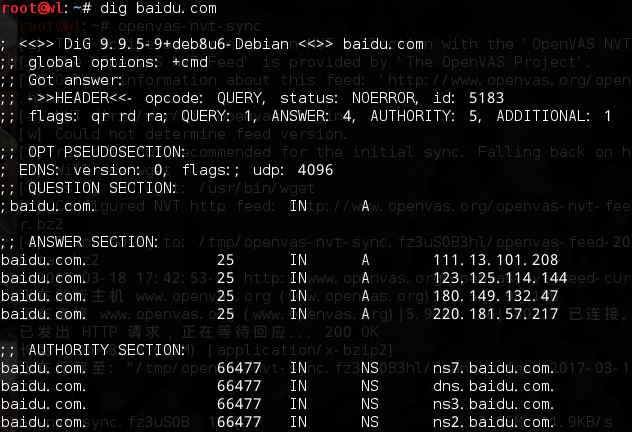

2、DNS与IP查询

-

whois查询:whois是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库

这里在whois.chinaz.com查询了百度的whois信息

-

DNS到IP

常用工具有nslookup和dig,这里使用了dig

-

从IP到真实地理位置

纯真IP库可以通过IP查到主机所在位置

这里查询百度IP得到如下结果

3、信息收集实践

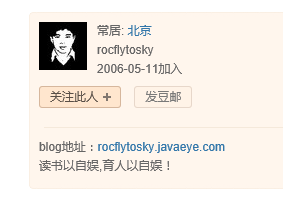

现在把娄老师作为信息收集的目标

在360搜索rocedu,可以得到如下信息

点击第一条搜索结果进入其豆瓣主页,可以看到如下个人信息

其中有一个博客地址,但尝试后发现这个链接打不开,于是再在百度上搜索其中的关键字rocflytosky

可以得到如下结果

进入微博主页后可以查看到更多信息

从上面这些信息中可以收集到很多有用信息,比如职业、爱好、工作所在地等等

由此可以发现,只要你上网,你的信息就无时无刻不在网络上传播,细思极恐......

八、网络扫描

1、主机扫描

- ICMP协议ping

- TCP协议ACK ping和SYN ping,这两个不容易被过滤掉

- UDP协议主机扫描

- 主机扫描工具,最实用的是nmap

2、端口扫描

- 端口范围1~65535

- 端口扫描范围:TCP connect扫描、TCP SYN扫描、UDP端口扫描

- 端口扫描工具nmap实践

从上面的结果可以看出目标主机在线,操作系统为linux2.6,开放的端口和服务类型如图中所示

3、漏洞扫描

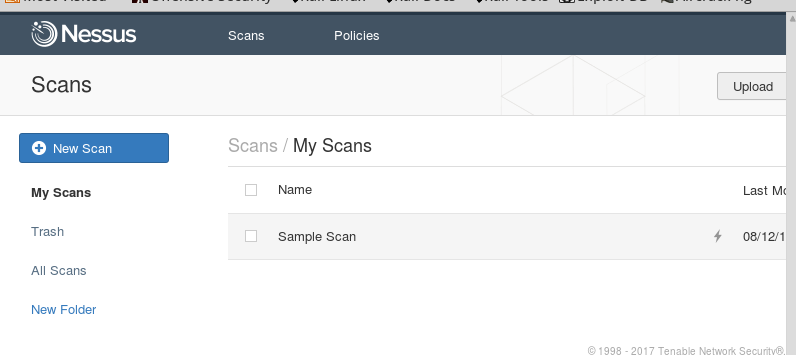

常用的漏洞扫描工具有openvas和Nessus

##九、小结: 这个星期在写博客上花了不少时间,建了个目录之后看起来更专业了,也终于没有前两周的博客看起来那么闹心了(ps:考试找不到答案着急啊...) 这周的作业接触到的工具不少,有的工具值得深入研究,如:wireshark;有的工具需要重点学习,如:nmap。 在安装openvas和Nessus时遇到很多问题,更坑的是装好这俩工具之后系统提示硬盘空间不足了,20G不够用啊,闹心... 在搜索问题的过程中找到了一个不错的博客[玄魂工作室](http://www.cnblogs.com/xuanhun/),里面有不少技术帖可供参考 网上工具安装的教程很多,但版本不同使用的方法也不同,有时甚至命令参数也不同,有的教程按照步骤可以成功,但有的就会出现新的问题,这里就需要多尝试,多安装、多卸载几次,前面遇到的问题就一目了然了