0x01 简介

COM组件是微软开发的一种新软件开发技术,在这个COM框架的下,可以开发出多功能的组件,可以根据自己的需求进行定制开发,替换旧的组件,多个功能组件组合到一起,从而形成了一个复杂的定制化多功能系统。

0x02 影响版本

Windows10,包括1511、1607、1703这三个版本

Windows 7 SP1

Windows 8.1、RT8.1

Windows Server 2008 SP2、2008R2 SP1

Windows Server 2012、2012R2

Windows Server 2016

0x03 实验步骤

操作机:Windows 7 SP1

步骤1:利用提权EXP

本步利用管理员账户创建一个普通用户,并切换普通用户进行提权操作。

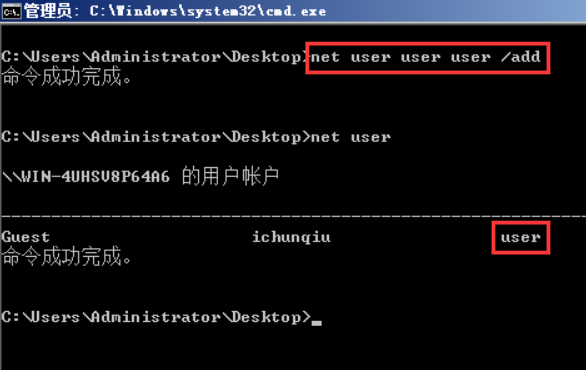

首先使用账号密码为admin、123456 的管理员账号进行登录,并创建一个普通账户,在cmd下使用命令:

net user user user /add //创建一个账号密码分别为 user、user的普通账户

net user //查看当前系统用户

如图,成功创建。

点击左下角 开始,切换用户 ,使用普通账户进行登录。

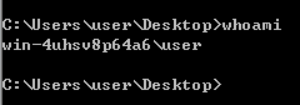

登录成功后,我们打开cmd命令行,查看当前权限,并尝试执行管理员命令,查看是否可以成功:

whoami //查看当前用户权限

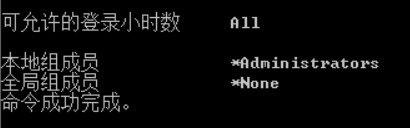

net user user //查看user用户隶属于哪个组

可以看到,当前用户为user、隶属于普通用户组、并且我们创建用户也被拒绝。

接下来运行EXP进行提权操作,exp文件存放在C盘exp目录下,打开cmd,进入C:/exp,使用命令行执行exe:

使用exp提权后,我们再次尝试whoami:

尝试查看管理员账号的所属用户组:

0x04 提权工具

漏洞利用工具下载地址:https://github.com/WindowsExploits/Exploits/tree/master/CVE-2017-0213