0x01 cs服务端绕过流量检测

定义C2的通信格式,修改CS默认的流量特征

编写Profiles:

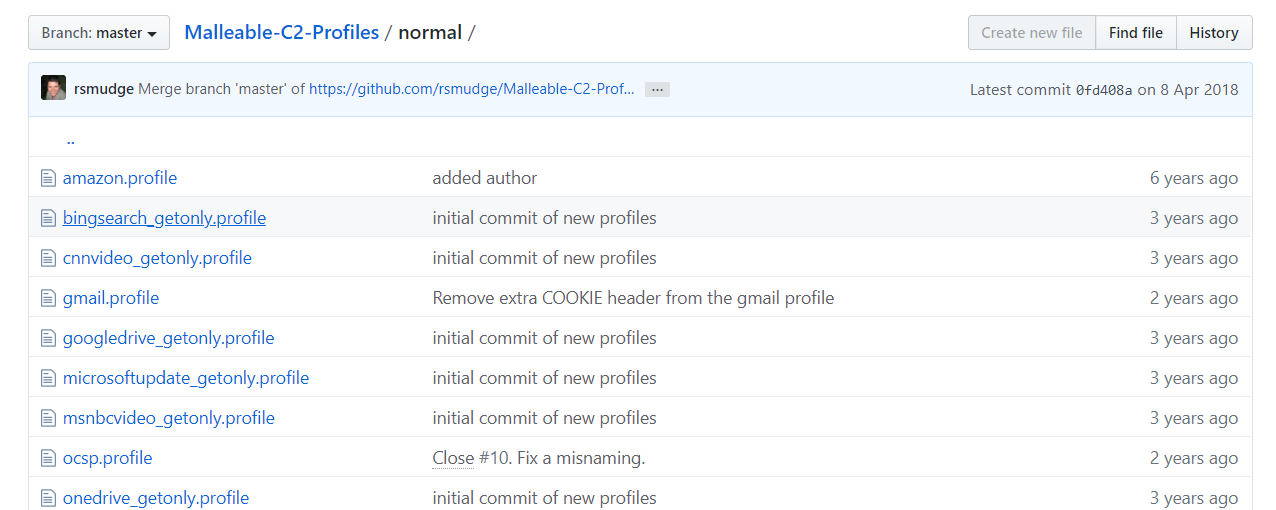

开源Profiles:https://github.com/rsmudge/Malleable-C2-Profiles

随便找一个,尽量找最近的,我用的是ocsp.profile

将代码复制下来到我们的服务端cs目录下,再给其可执行权限

然后测试运行:

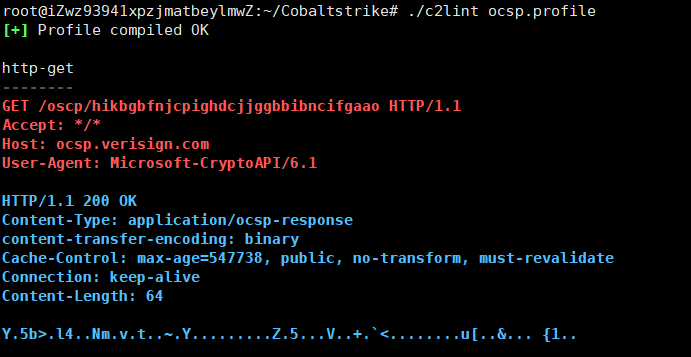

./c2lint Profiles文件名

因此运行:./c2lint ocsp.profile

然后接下来在服务端启动cs就可以了:

sudo ./teamserver ip 123456 ocsp.profile

0x03 AggressorScripts(侵略者脚本)

在Cobalt Strike中有一个非常实用的功能,就是可以加载各种脚本。Aggressor脚本基于Sleep脚本编写的所以在学习Aggressor脚本之前需要先学习Sleep语言。

- Load 加载脚本

- Unload 卸载脚本

- Reload 重新加载脚本

Cobalt Strike 的Aggressor脚本集合来自多个来源:

常用的Aggressor脚本cna:

AVQuery.cna 列出安装的杀毒 ProcessColor.cna 进程上色 ProcessMonitor.cna 检测指定时间间隔内的程序启动情况 Start 1m elevate.cna uac提权 更多: https://github.com/harleyQu1nn/AggressorScripts https://github.com/bluscreenofjeff/AggressorScripts

Aggressor脚本描述及用法:http://caidaome.com/?post=226

0x04 对cs马进行捆绑操作

可以将cs马绑定到一款exe工具软件上,当然,将免杀马捆绑在软件上更为有效。

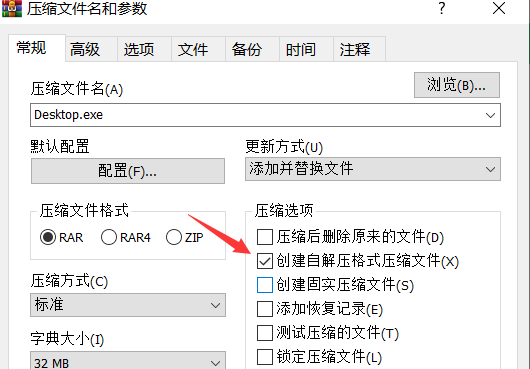

我们使用winrar的自解压操作,将两个exe文件选中添加的压缩文件,然后勾选自解压:

进入自解压选项,解压路径设置为c:windowsTemp

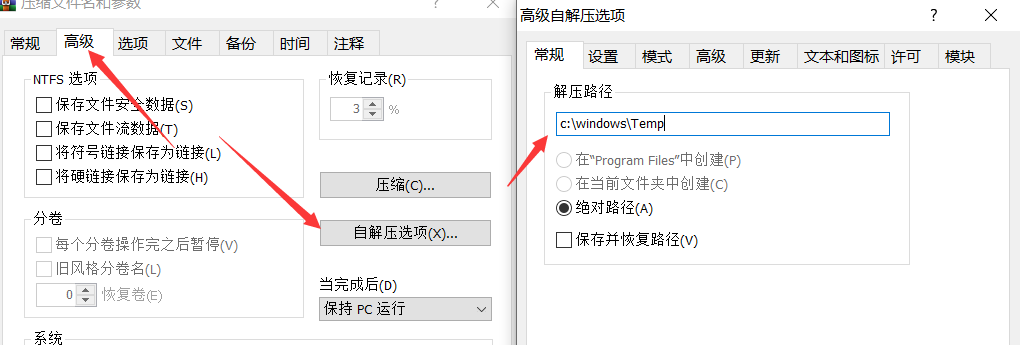

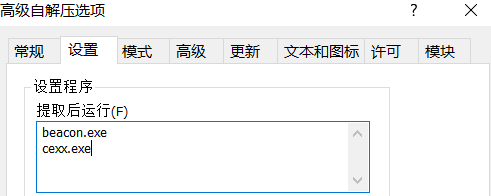

设置里面提取后运行,将cs马放在第一个,自己的程序放在第二个:

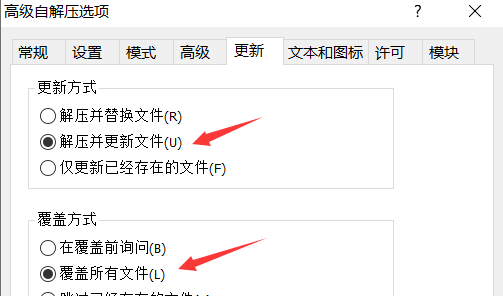

模式选择全部隐藏,更新方式选择“解压并跟新”,“覆盖所有文件”

模式选择全部隐藏;

然后确定,就生成了一个exe文件,点击之后如果没有报毒那么先运行cs马再运行自己的程序。

0x05 cs shellcode免杀

这个的话没怎么接触shellcode,反正就是利用shellcode免杀后的cs马可以绕过很多杀毒软件,再也不怕自己的cs马被查杀;

看看各位师傅的shellcode免杀思路:

https://www.cnblogs.com/-qing-/p/12234148.html

https://www.freebuf.com/column/227096.html