一;暴力破解漏洞原理:

暴力破解漏洞的产生来自于服务器并没有对输入参数的内容,输入参数次数进行限制。导致攻击者可以通过暴力的手段进行破解所需要的信息。

二;暴力破解实例:

注释:演示环境dvwa测试环境,安全等级“LOW”,暴力破解工具burpsuite,

2.1;代码解析:

isset()函数:检测变量是否已经设置并且非NULL,如果值不是NULL,则返回TRUE,否则返回FALSE。

$_GET函数:收集来自method="get"表单中的值。

md5:加密。

select:查询命令;格式:select column_name(s) FROM table_name

mysql_result函数:返回结果集中一个字段的值。

or die : 前面只是false,则执行后面语句。

<?php if(isset($_GET['Login'])){ //Getusername $user=$_GET['username']; //Getpassword $pass=$_GET['password']; $pass=md5($pass); //Checkthedatabase $query="SELECT*FROM`users`WHEREuser='$user'ANDpassword='$pass';"; $result=mysql_query($query)ordie('<pre>'.mysql_error().'</pre>'); if($result&&mysql_num_rows($result)==1){ //Getusersdetails $avatar=mysql_result($result,0,"avatar"); //Loginsuccessful echo"<p>Welcometothepasswordprotectedarea{$user}</p>"; echo"<imgsrc="{$avatar}"/>"; } else{ //Loginfailed echo"<pre><br/>Usernameand/orpasswordincorrect.</pre>"; } mysql_close(); } ?>

2.2 使用burpsuite暴力破解账号密码

2.2.1;设置burpsuite代理功能:

2.2.2 浏览器配置使用burpsuite代理,下面举例使用firefox浏览器。注意IP地址以及监听端口填写正确。

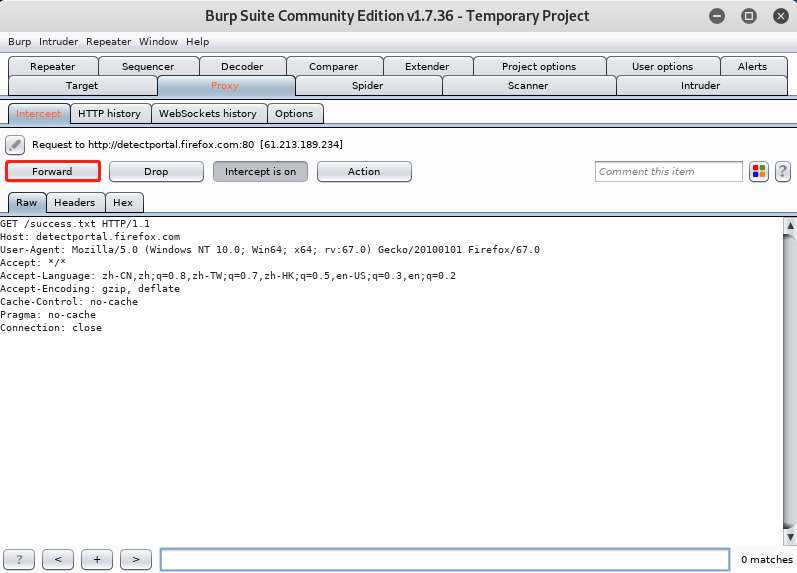

2.2.3;访问dvwa网址。(注释:这个时候请求包被burpsuite代理拦截,可以点击“Forward”来转发数据包)

2.2.4;进入需要爆破的网页,随意输入账号密码,发送数据包,burpsuite截取并且修改。抓取如图:

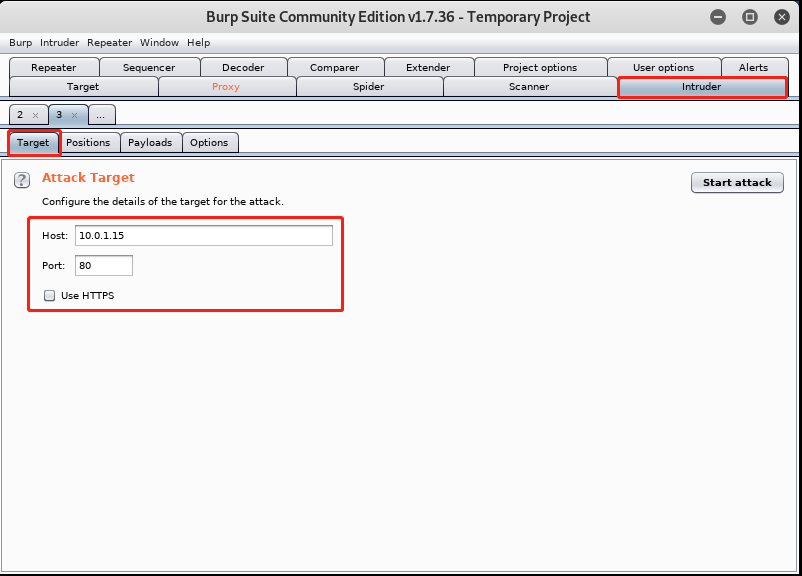

2.2.5;action----Send to Intruder 修改数据包。

2.2.6;配置参数,目标参数(默认不需要配置,根据有无ssl设定是否需要勾选)

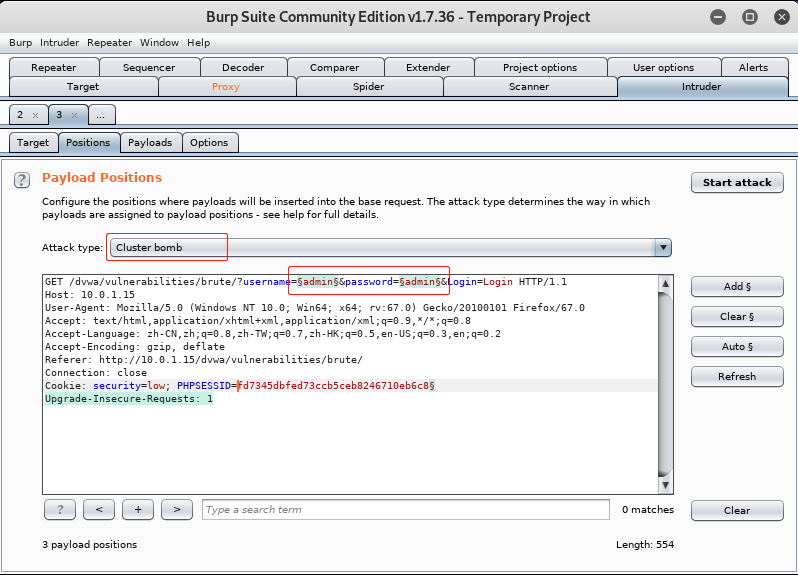

2.2.7;配置爆破位置:(这里我们需要爆破user,password,所以保留这两个参数的$,其他的去除。$变量含义,用来字典替换爆破。)

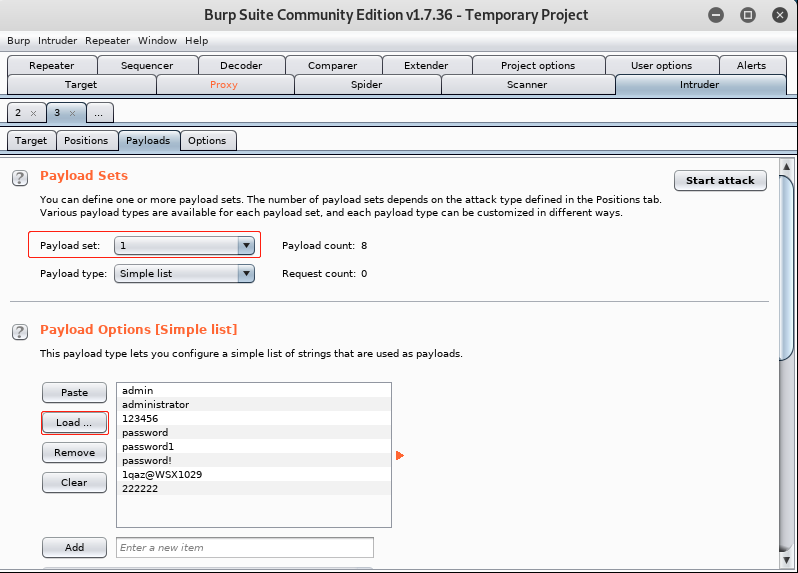

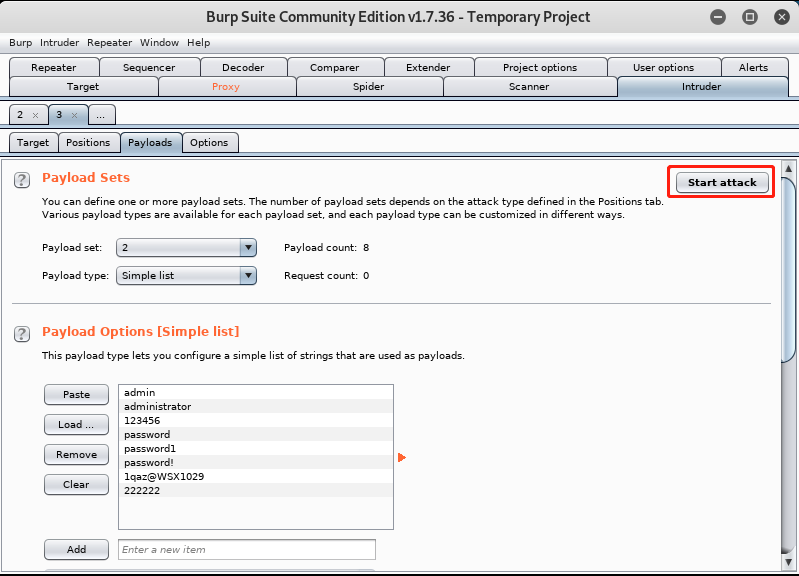

2.2.8设定负载(导入字典,准备爆破)set 1 表示第一个爆破标记点,即uername ; set 2 表示第二个爆破标记点,即password。

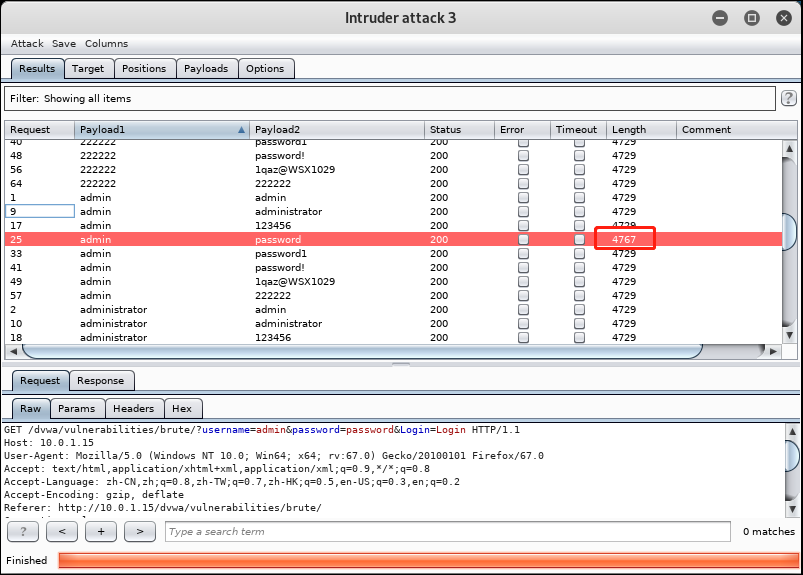

2.2.9;开始爆破,分析“Length”字段,与众不同“Length”字段,可猜测为密码。

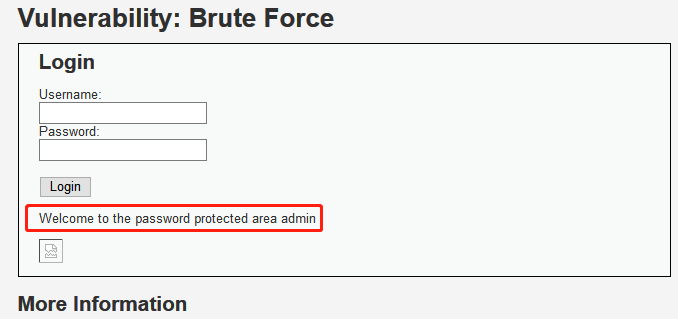

2.2.10;猜测账号密码为:admin password 输入测试