已实现本地低权限帐号登录,希望获取更高权限,实现对目标进一步控制

系统帐号之间权限隔离(操作系统安全的基础,用户空间,内核空间)

系统帐号(用户帐号登录时获取权限令牌,服务帐号无需用户登录已在后台启动服务)

windows---user,administrator,system

windows---system帐号

系统设置管理员功能,

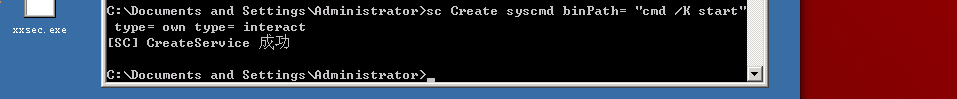

创建一个system服务,名字叫syscmd

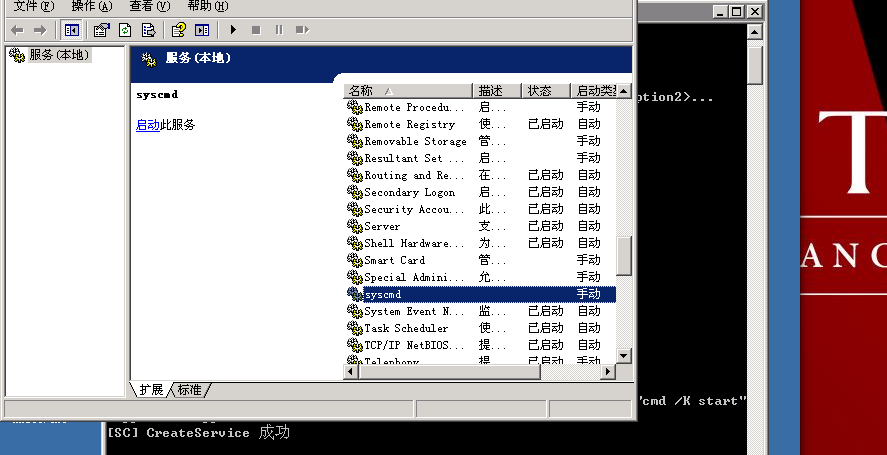

查看服务,启动此服务,就能得到一个system的服务,或者也可以在命令行下 sc start syscmd启动此服务

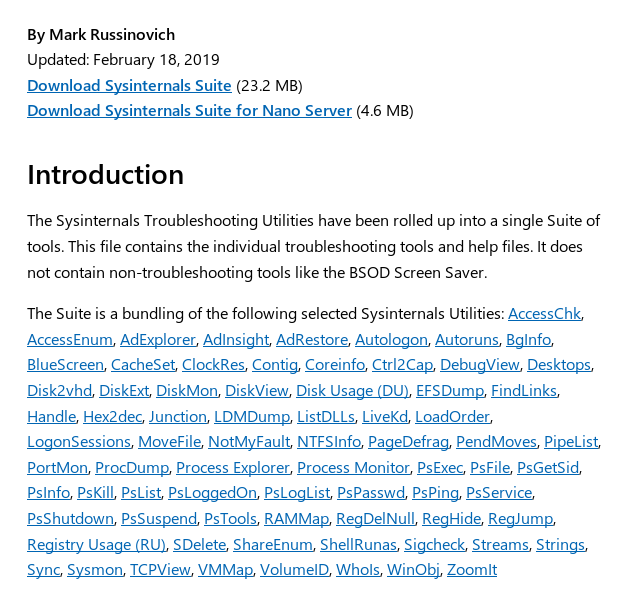

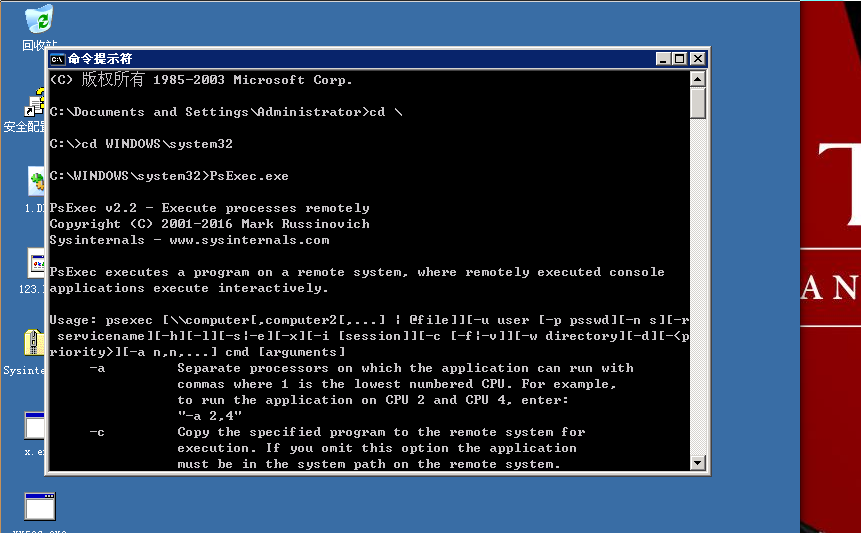

或者也可以用另外的工具,比如Sysinternals工具包(https://docs.microsoft.com/zh-cn/sysinternals/downloads/sysinternals-suite)

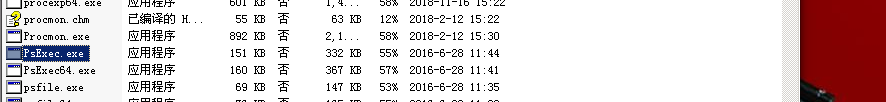

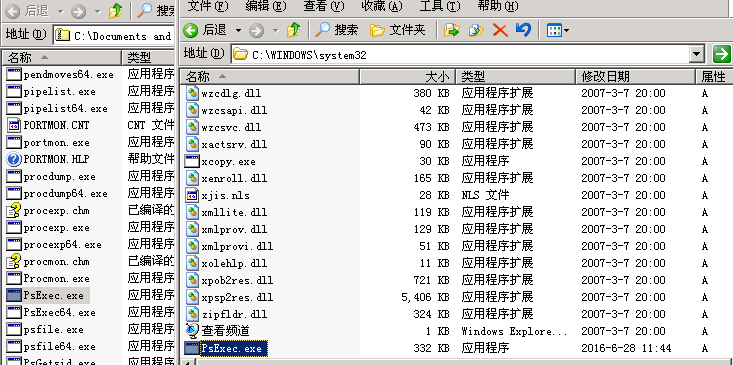

把PsExec,复制到c:/windows/system32下

查看参数

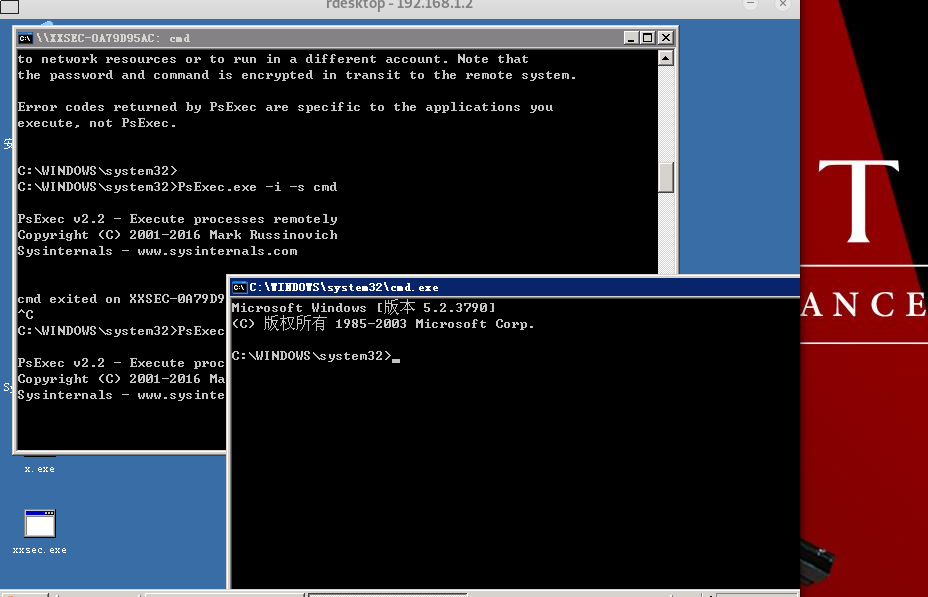

-i 使用交互模式

-s 使用system账号

运行后就的到了system帐号权限了

或者直接看看环境,用网上已公开的exp测试测试

linux------user,root

linux只能想到的提权方式就是用已公开的提权exp

嗅探服务器

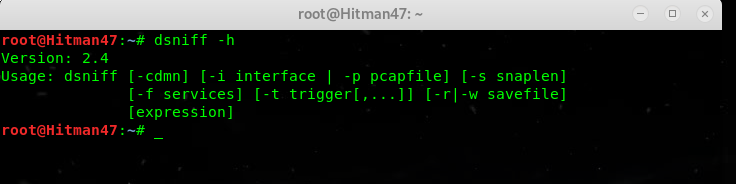

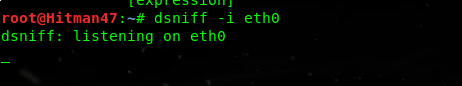

dsniff(专抓密码)

-i 指定接口网卡

监听后,有目标访问本机,就能把用户名和密码抓取下来

本地缓存的密码

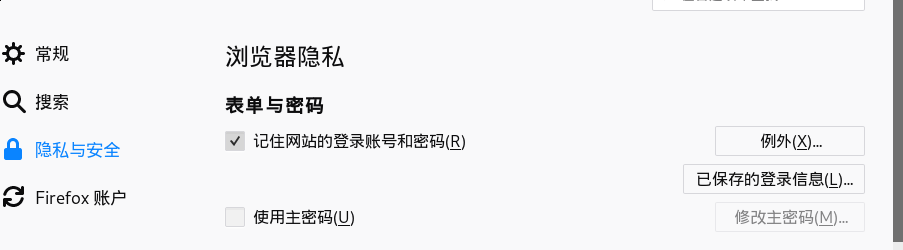

浏览器缓存的密码

ie浏览器---internet选项---内容---自动完成(设置)----管理密码

firefox浏览器

网络密码(控制面板-----用户帐户与安全-----凭据管理器)

无线密码(控制面板-----用户帐户与安全-----凭据管理器)

除了用图形界面操作,也有命令行工具(把工具拷贝到windows上执行)

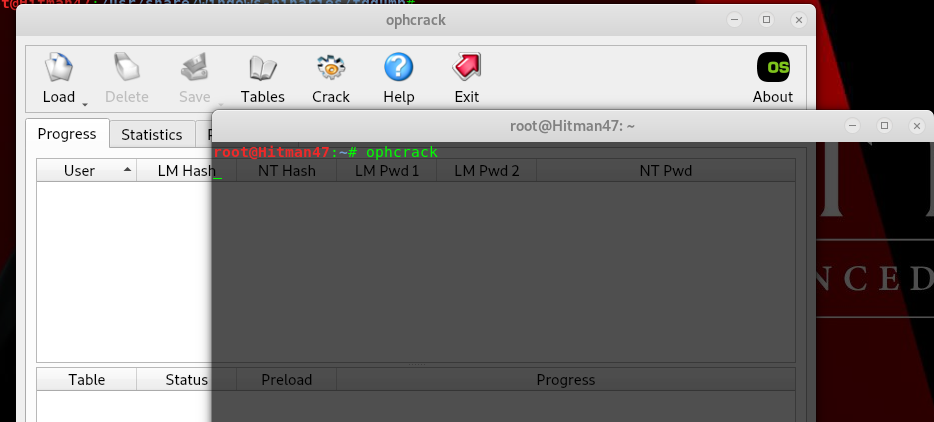

pwdump localhost

然后,把获取到的加密过的密码放到ophcrack里面解密

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn