20175103 王伟泽 Exp5 信息搜集与漏洞扫描

一、实验准备

1.实践要求

1)实践目的

掌握信息搜集的最基础技能与常用工具的使用方法。

2)实践内容

- 各种搜索技巧的应用

- DNS IP注册信息的查询

- 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

- 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

2.预备知识

1)Nmap

Nmap,也就是Network Mapper,是Linux下的网络扫描和嗅探工具包。nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。其基本功能有三个,一是探测一组主机是否在线;其次是扫描 主机端口,嗅探所提供的网络服务;还可以推断主机所用的操作系统 。Nmap可用于扫描仅有两个节点的LAN,直至500个节点以上的网络。Nmap 还允许用户定制扫描技巧。通常,一个简单的使用ICMP协议的ping操作可以满足一般需求;也可以深入探测UDP或者TCP端口,直至主机所 使用的操作系统;还可以将所有探测结果记录到各种格式的日志中, 供进一步分析操作,因此Nmap很受到黑客的青睐。

以下是一些常用指令:

nmap -sP 192.168.1.0/24进行ping扫描,打印出对扫描做出响应的主机,不做进一步测试(如端口扫描或者操作系统探测)。

nmap -sL 192.168.1.0/24仅列出指定网络上的每台主机,不发送任何报文到目标主机。

nmap -PS 192.168.1.234探测目标主机开放的端口,可以指定一个以逗号分隔的端口列表(如-PS22,23,25,80)。

nmap -sS 192.168.1.0/24使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快。

2)搜索引擎

所谓搜索引擎,就是根据用户需求与一定算法,运用特定策略从互联网检索出制定信息反馈给用户的一门检索技术。搜索引擎依托于多种技术,如网络爬虫技术、检索排序技术、网页处理技术、大数据处理技术、自然语言处理技术等,为信息检索用户提供快速、高相关性的信息服务。搜索引擎技术的核心模块一般包括爬虫、索引、检索和排序等,同时可添加其他一系列辅助模块,以为用户创造更好的网络使用环境。

搜索引擎的整个工作过程视为三个部分:

- 蜘蛛在互联网上爬行和抓取网页信息,并存入原始网页数据库。

- 对原始网页数据库中的信息进行提取和组织,并建立索引库。

- 根据用户输入的关键词,快速找到相关文档,并对找到的结果进行排序,并将查询结果返回给用户。以下对其工作原理做进一步分析。

3)OpenVAS

OpenVAS (Open Vulnerability Assessment System)是开放式漏洞评估系统,其核心部件是一个服务器,包括一套望楼漏洞测试程序,可以检测远程系统和应用程序中的安全问题。这个软件也是我们用来分析漏洞的主力军。

二、实验内容

1.各种搜索技巧的应用

搜索网址目录结构

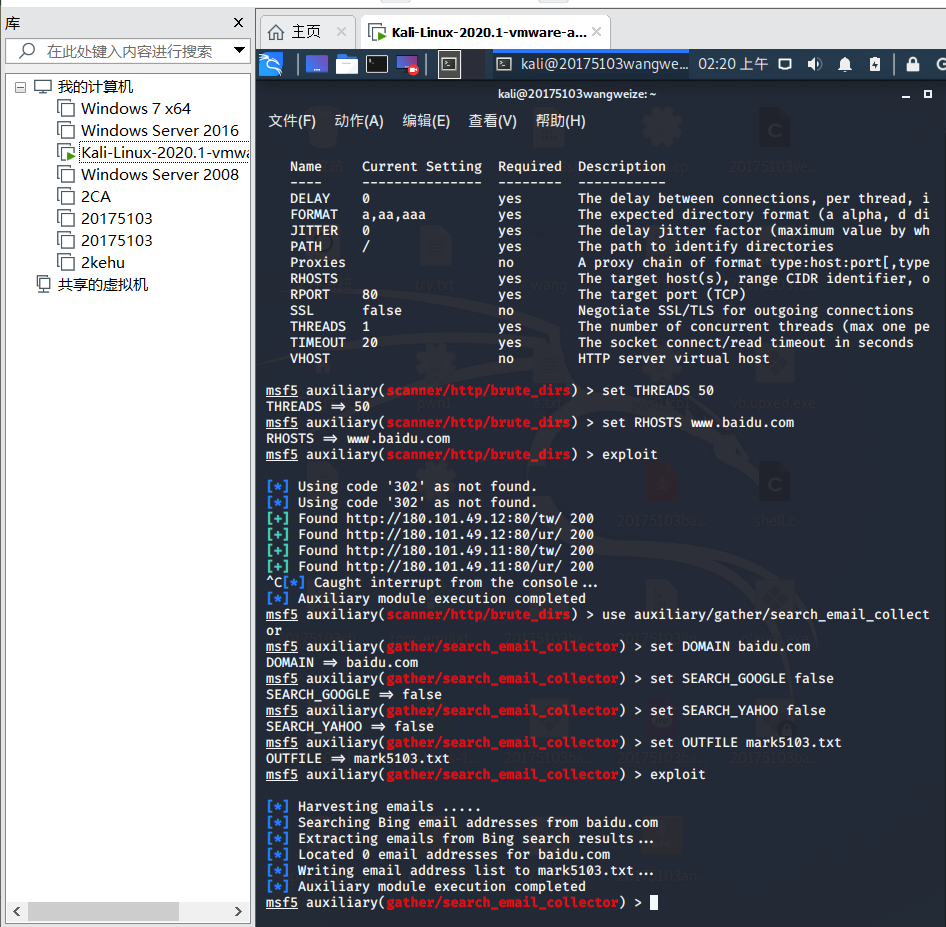

Linux终端中输入以下指令打开metasploit的dir_scanner辅助模块,并进行暴力猜解来获取网址目录结构:

use auxiliary/scanner/http/dir_scanner

set THREADS 50

set RHOSTS www.baidu.com

exploit

终端中输入以下指令使用metasploit的dir_listing模块:

use auxiliary/scanner/http/dir_listing

show options

set THREADS 50

set RHOSTS www.baidu.com

exploit

终端中输入以下指令使用metasploit的brute_dirs模块:

use auxiliary/scanner/http/brute_dirs

shou options

set THREADS 50

set RHOSTS www.baidu.com

exploit

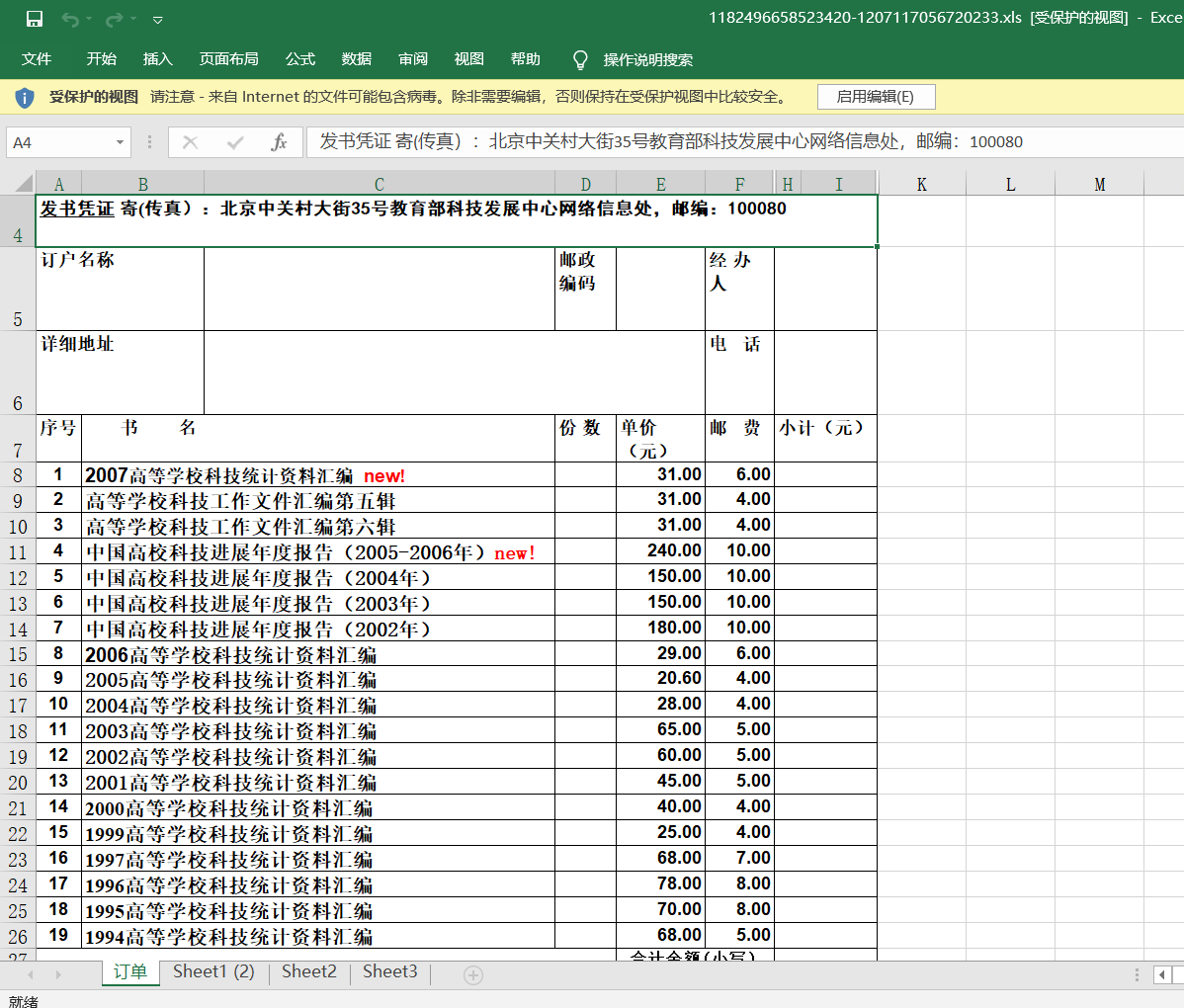

搜索特定的类型的文件

在百度引擎下搜索:

site:edu.cn filetype:xls,就会出现很多相关的xml文件,点击任意一个,即会下载到本地,下载后打开就可以看到一些相关信息。如下图所示:

搜索E-Mail

在终端输入如下指令来进行搜索:

use auxiliary/gather/search_email_collector

set DOMAIN baidu.com

set SEARCH_GOOGLE false

set SEARCH_YAHOO false

set OUTFILE mark5103.txt

exploit

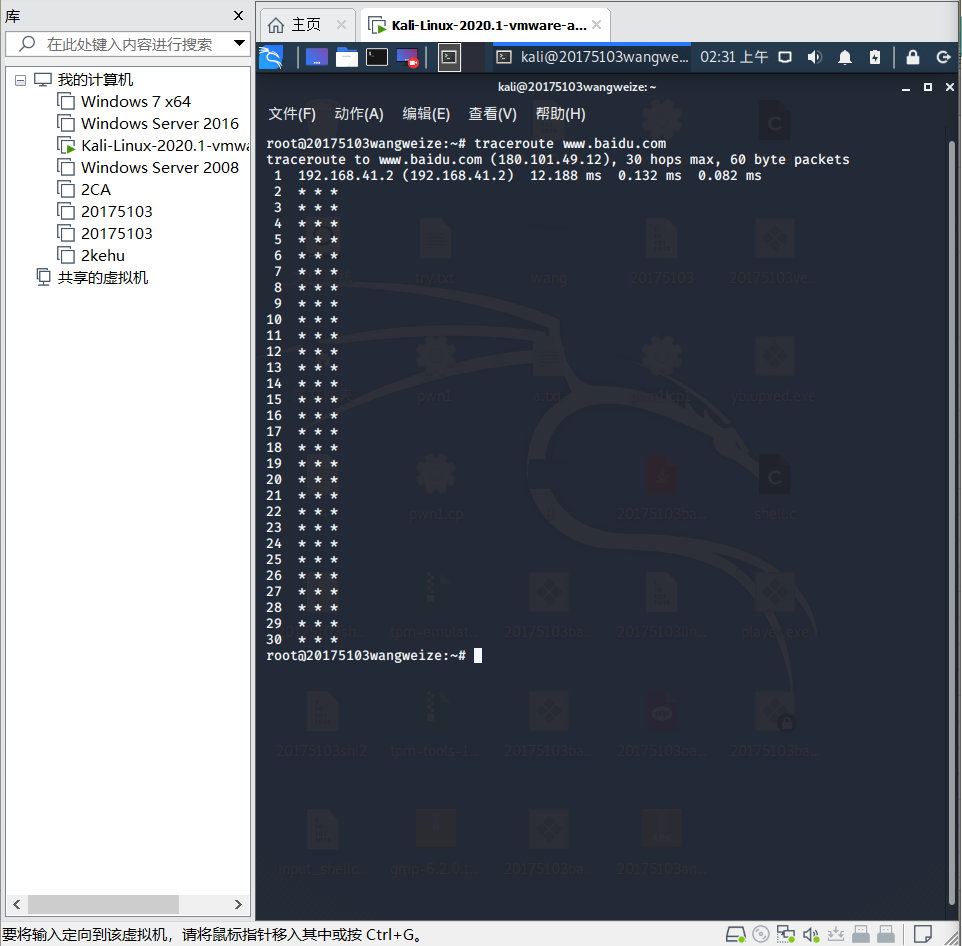

IP路由侦查

在Linux终端中输入以下指令即可查看访问网址所经过的路由器(其中***表示连接超时):

traceroute www.baidu.com

此外也可以在Windows中查看相关信息(最多显示30个路由器结点):

tracert baidu.com

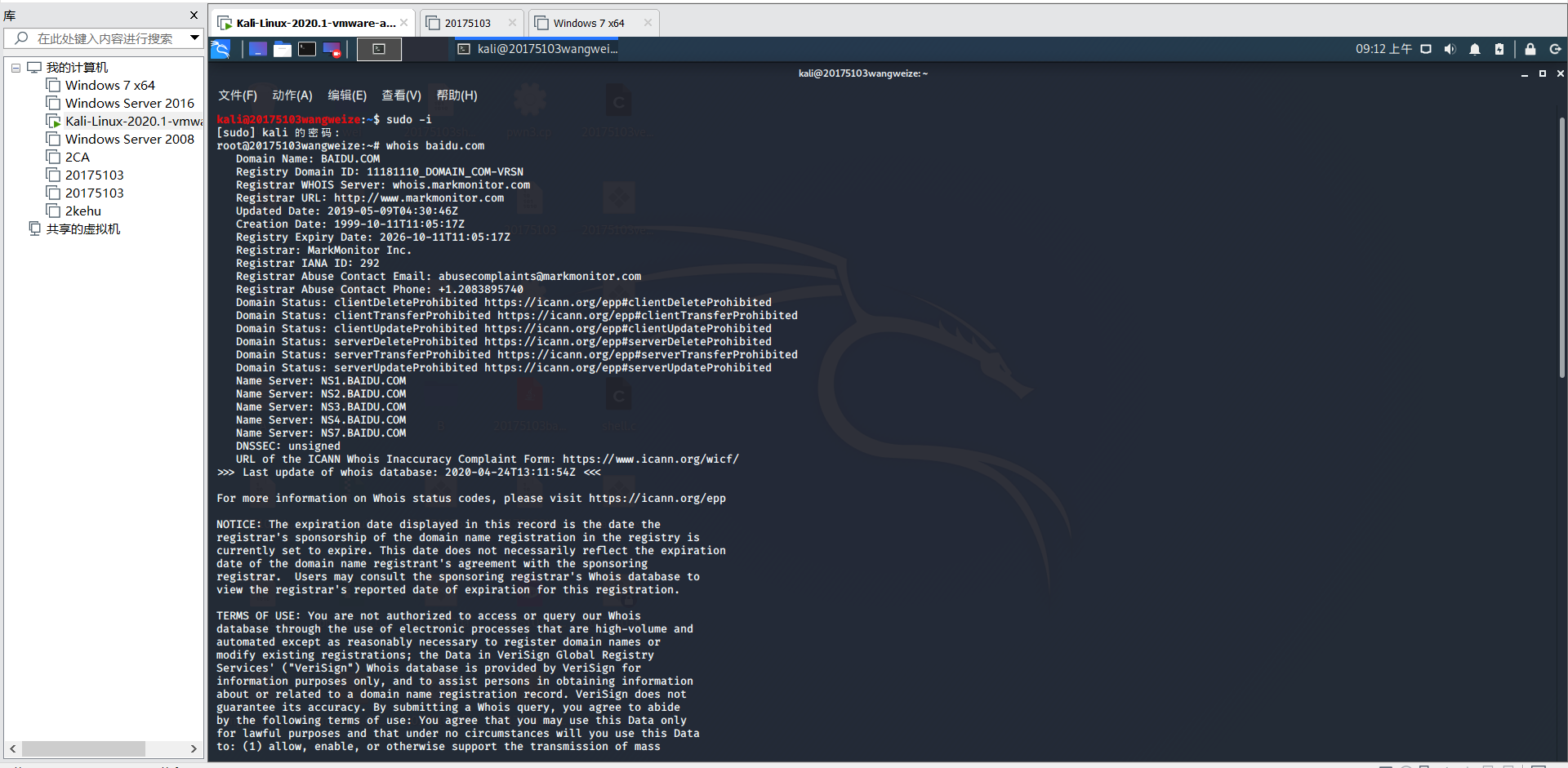

2.DNS IP注册信息的查询

whois域名注册信息查询

使用whois进行域名注册信息查询,打开终端输入whois baidu.com即可查到相关内容,包括注册人的信息、组织和城市等(此处网址没有www前缀,因为域名注册通常会有上层域名,如果加上www可能会查询不到)。

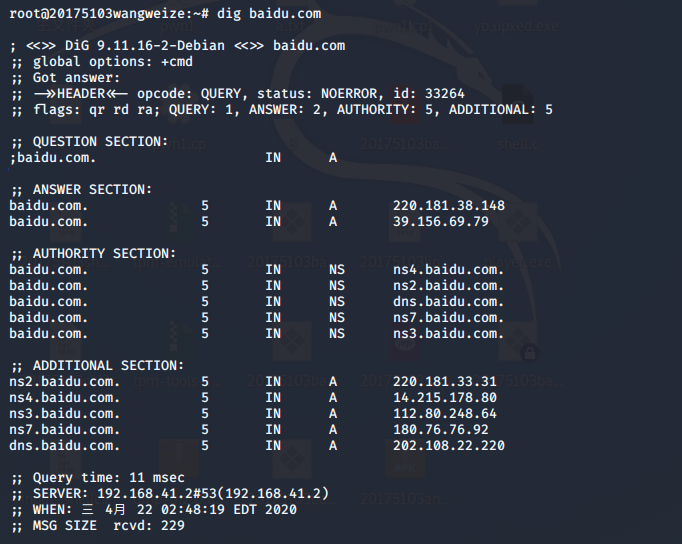

dig

使用dig来对网址进行精确的DNS服务器上的查询。

输入指令dig baidu.com,可以看到如下查询结果。

nslookup

nslookup用于查询DNS的记录,查询域名解析是否正常,在网络故障时用来诊断网络问题。

使用指令nslookup baidu.com进行查询,可以查到相关的IP地址,从中可以看到百度的IP地址为:39.156.69.79。

IP反域名查询

用主机进行ping操作,输入指令ping baidu.com

ip-adress

对baidu的ip地址进行查询,在IP域名查询中输入baidu.com进行查询。

之后在IP地址查询中输入查到的baidu的IP为39.156.69.79进行搜索。

3.基本的扫描技术

主机发现

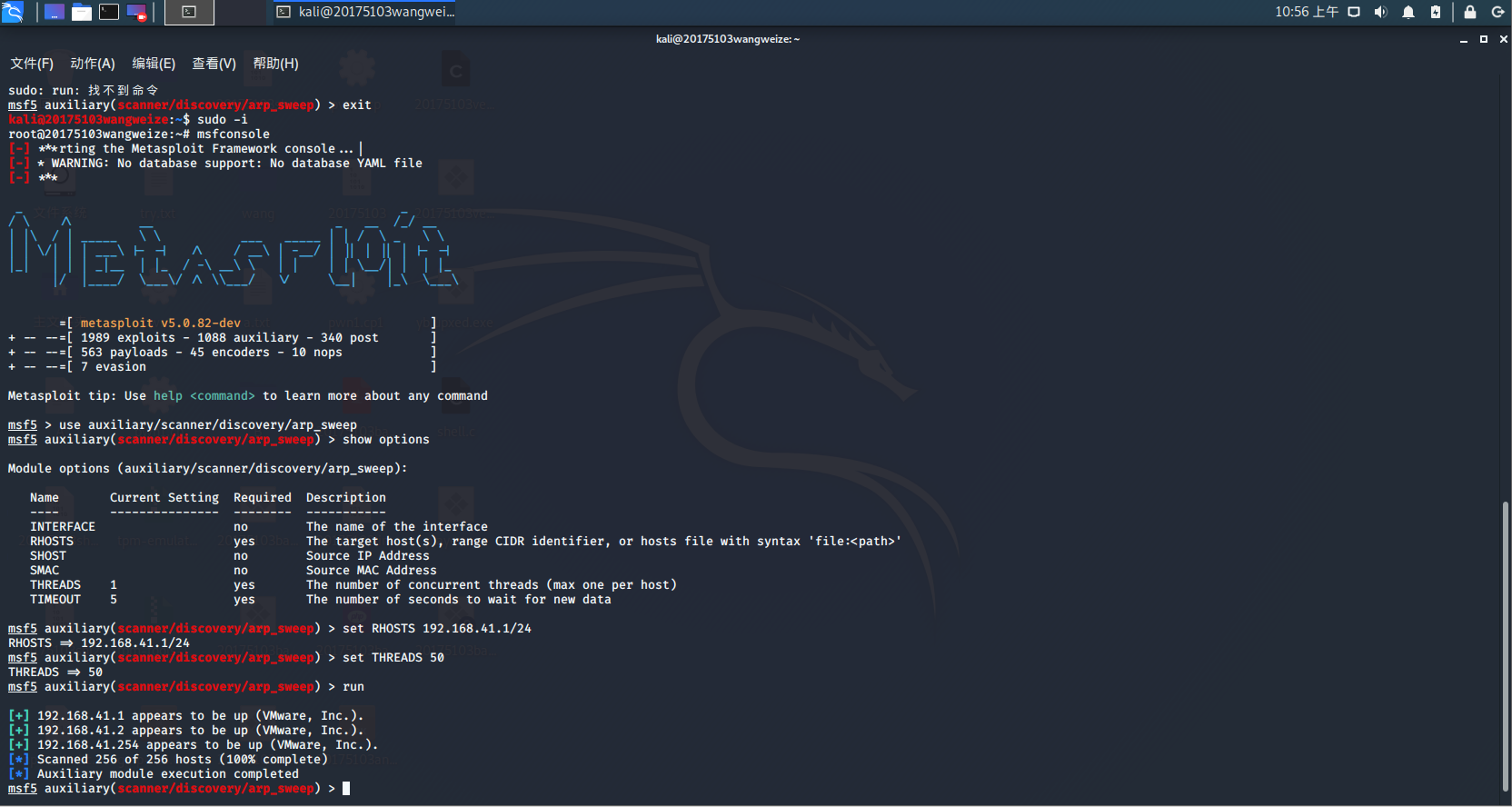

在Linux终端输入以下指令,打开arp_sweepARP扫描器,使用ARP请求对网络内活跃的主机进行枚举:

use auxiliary/scanner/discovery/arp_sweep

show options

set RHOSTS 192.168.41.1/24

set THREADS 50

run

其中第一次出现了错误,发现是权限问题,重新使用管理员身份进行操作即可。

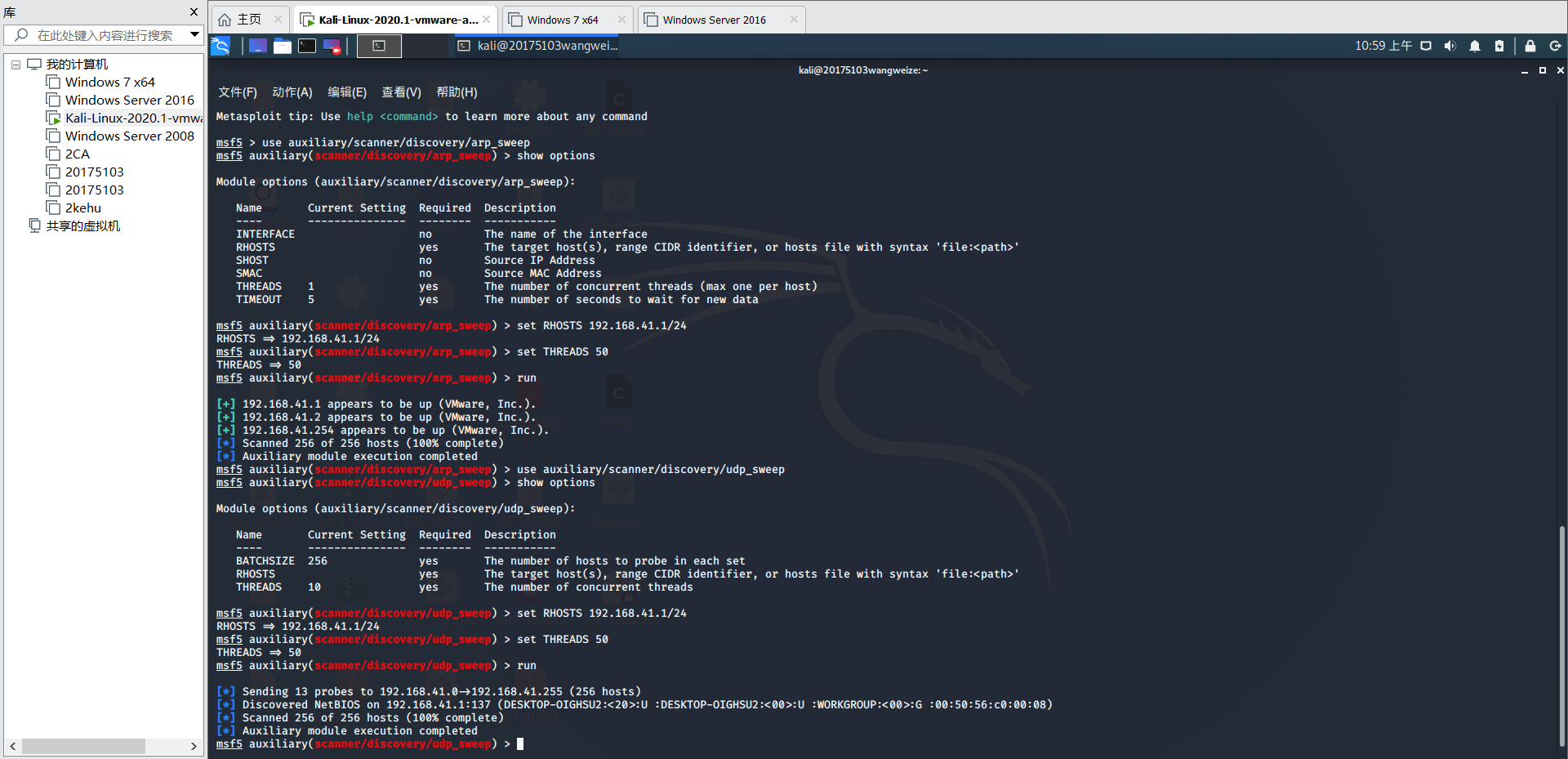

接下来输入以下指令使用udp_sweep模块来进行UDP数据包的探测:

use auxiliary/scanner/discovery/udp_sweep

show options

set RHOSTS 192.168.41.1/24

set THREADS 50

run

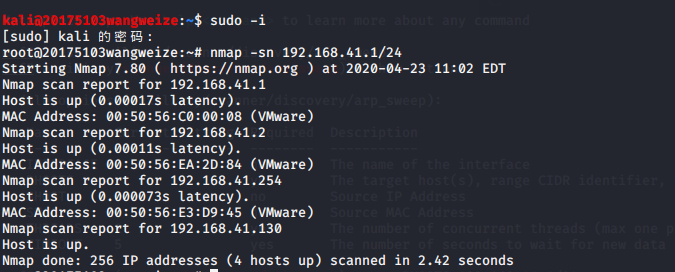

在终端中输入指令:nmap -sn 192.168.41.1/24,使用nmap进行主机发现。

端口扫描

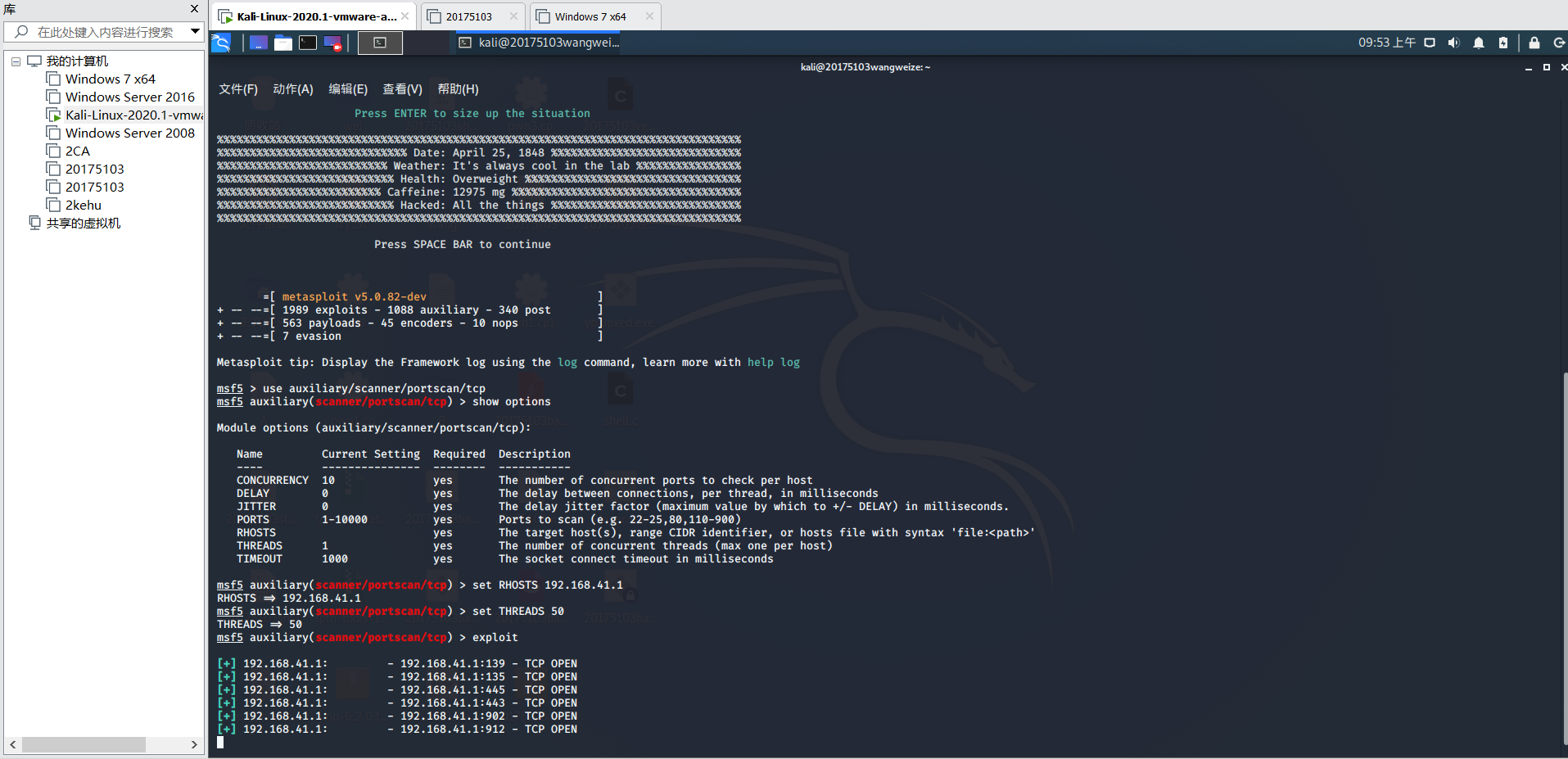

输入如下指令使用metasploit模块进行端口扫描:

use auxiliary/scanner/portscan/tcp

show options

set RHOSTS 192.168.41.1

set THREADS 50

exploit

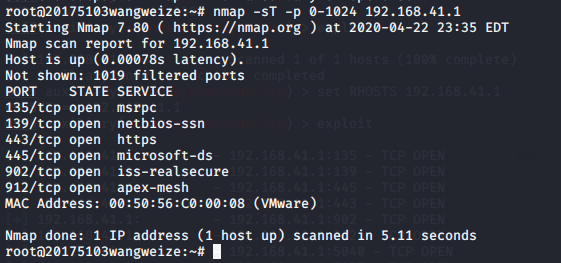

使用nmap -sT -p 0-1024 192.168.41.1进行端口扫描。

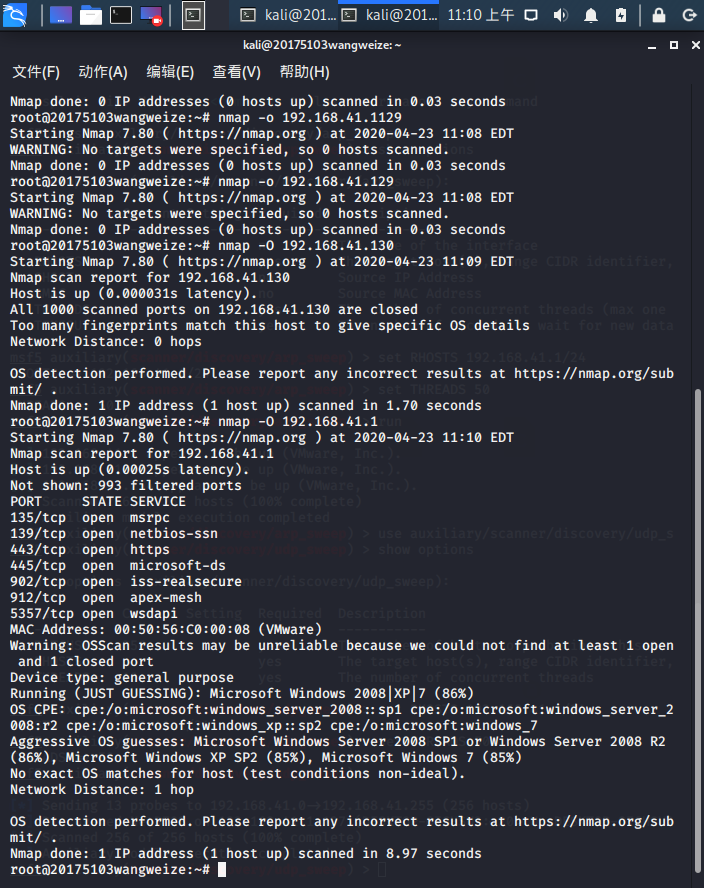

OS及服务版本探测

使用nmap -O 192.168.41.1进行检测,来检测目标主机运行的操作系统类型及设备类型等信息。

使用指令namp -sV -Pn 192.168.41.1确定目标主机开放端口上运行的应用程序以及版本信息等(此处检测内容多,速度很慢)。

输入指令nmap -A 192.168.41.1查看靶机的服务版本信息(此步骤速度比上面还要慢)。

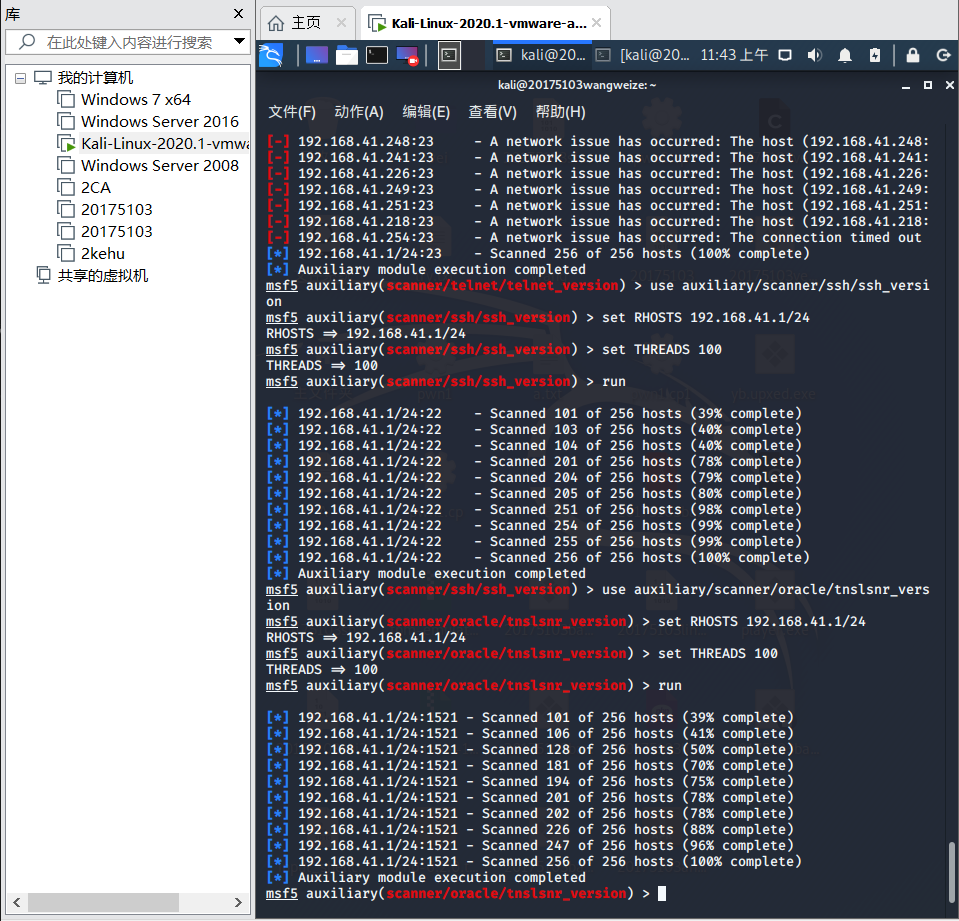

具体服务的查看

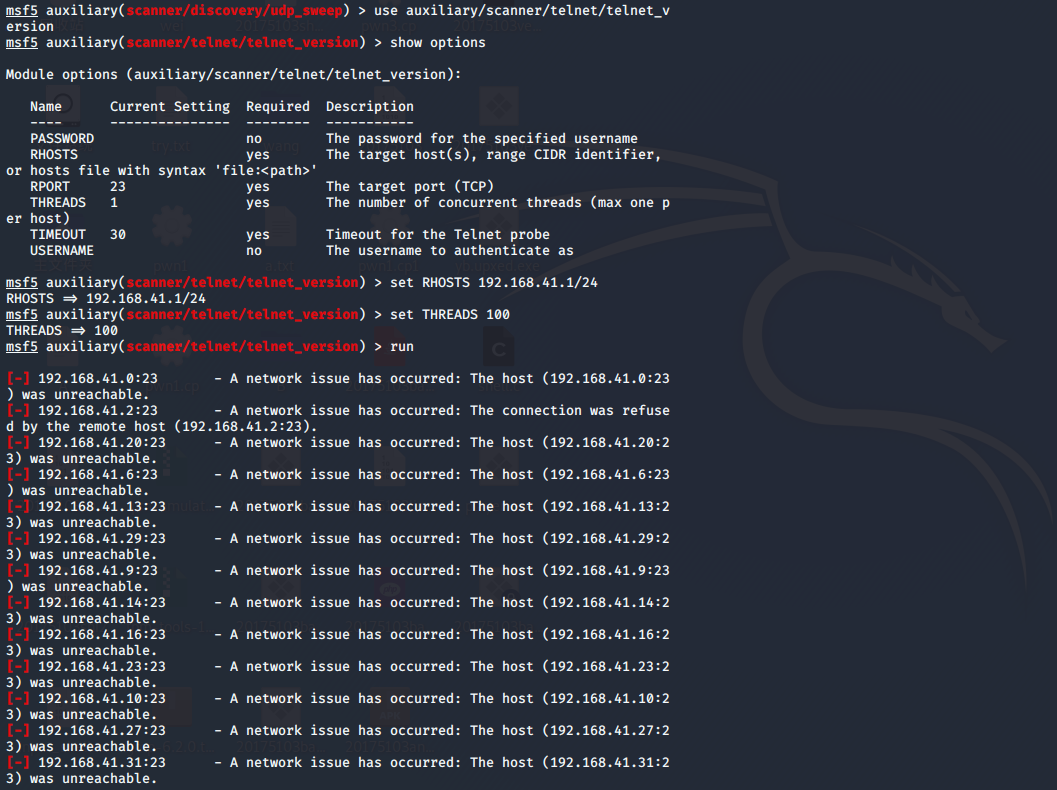

输入如下指令通过telent功能进行扫描:

use auxiliary/scanner/telnet/telnet_version

show options

set RHOSTS 192.168.41.1

set THREADS 50

run

输入以下指令调用SSH服务扫描:

use auxiliary/scanner/ssh/ssh_version

show options

set RHOSTS 192.168.41.1

set THREADS 100

run

输入如下指令进行Oracle数据库服务查点:

use auxiliary/scanner/oracle/tnslsnr_version

show options

set RHOSTS 192.168.41.1

set THREADS 100

run

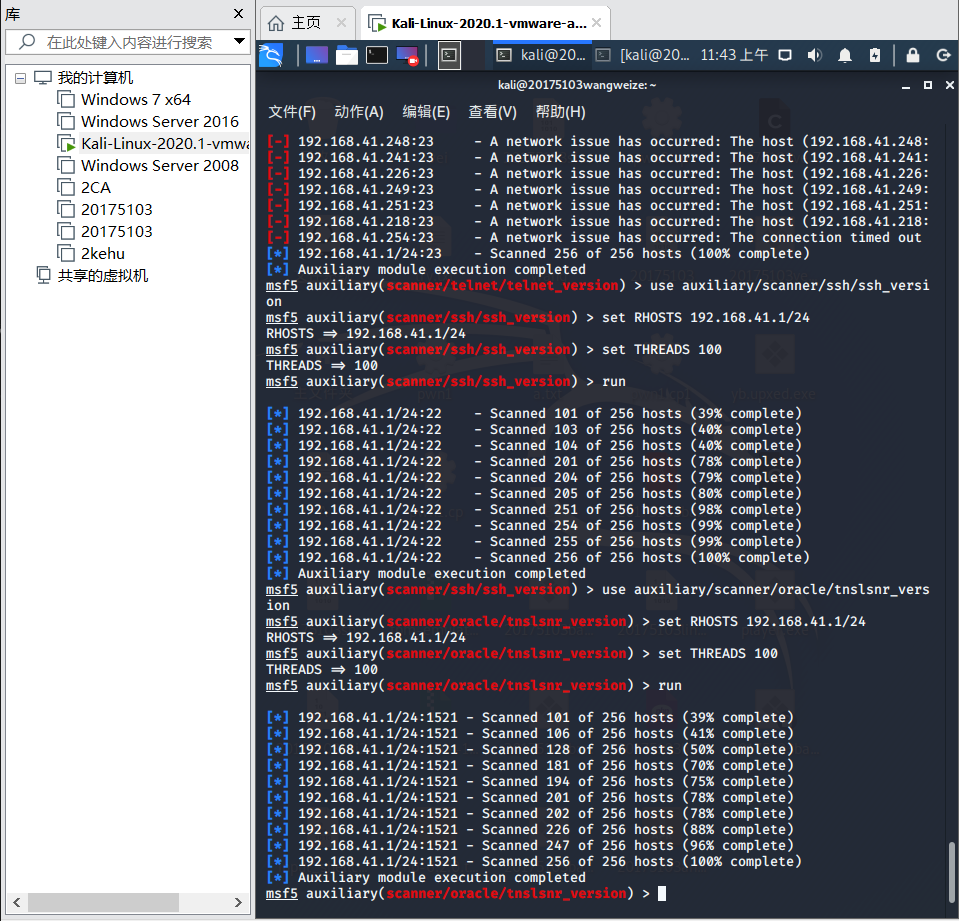

4.漏洞扫描

首先输入指令sudo apt-get install openvas来进行openvas的安装。

后输入openvas-check-setup来进行检查。

根据提示进行安装。

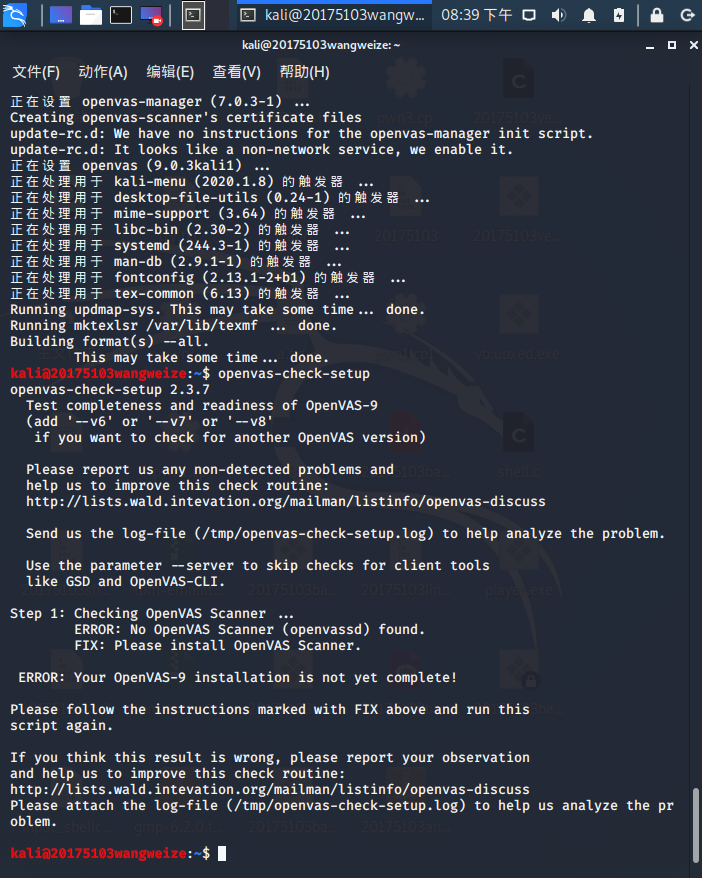

输入以下命令进行FIX操作

openvasmd --migrate

openvas-manage-certs -a -f

openvasmd

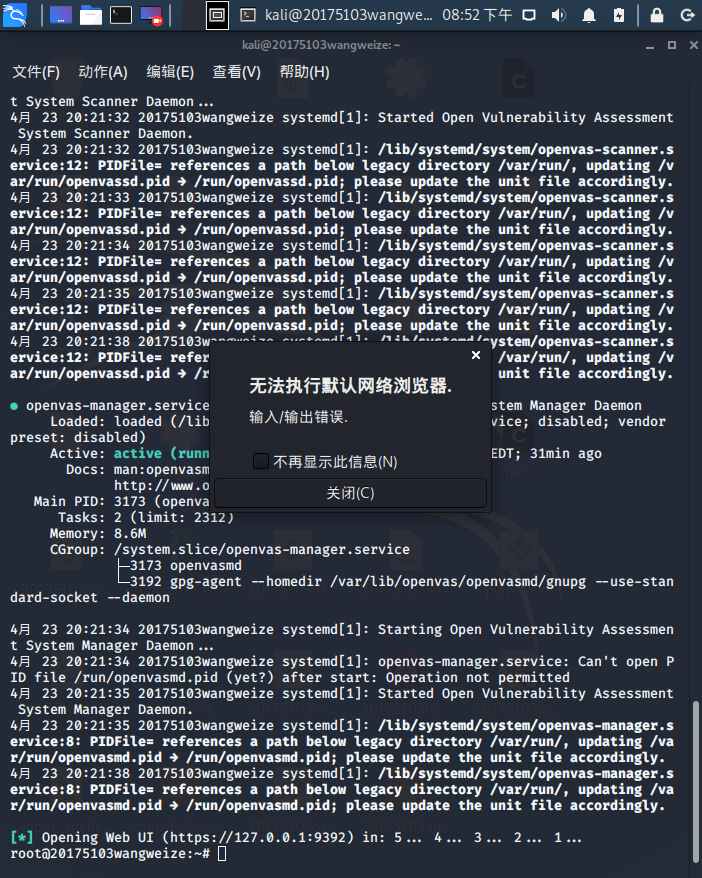

此处使用openvasmd --user=admin --new-password=[new key]来新建账号。使用openvas-start开启服务后,出现如下提示。

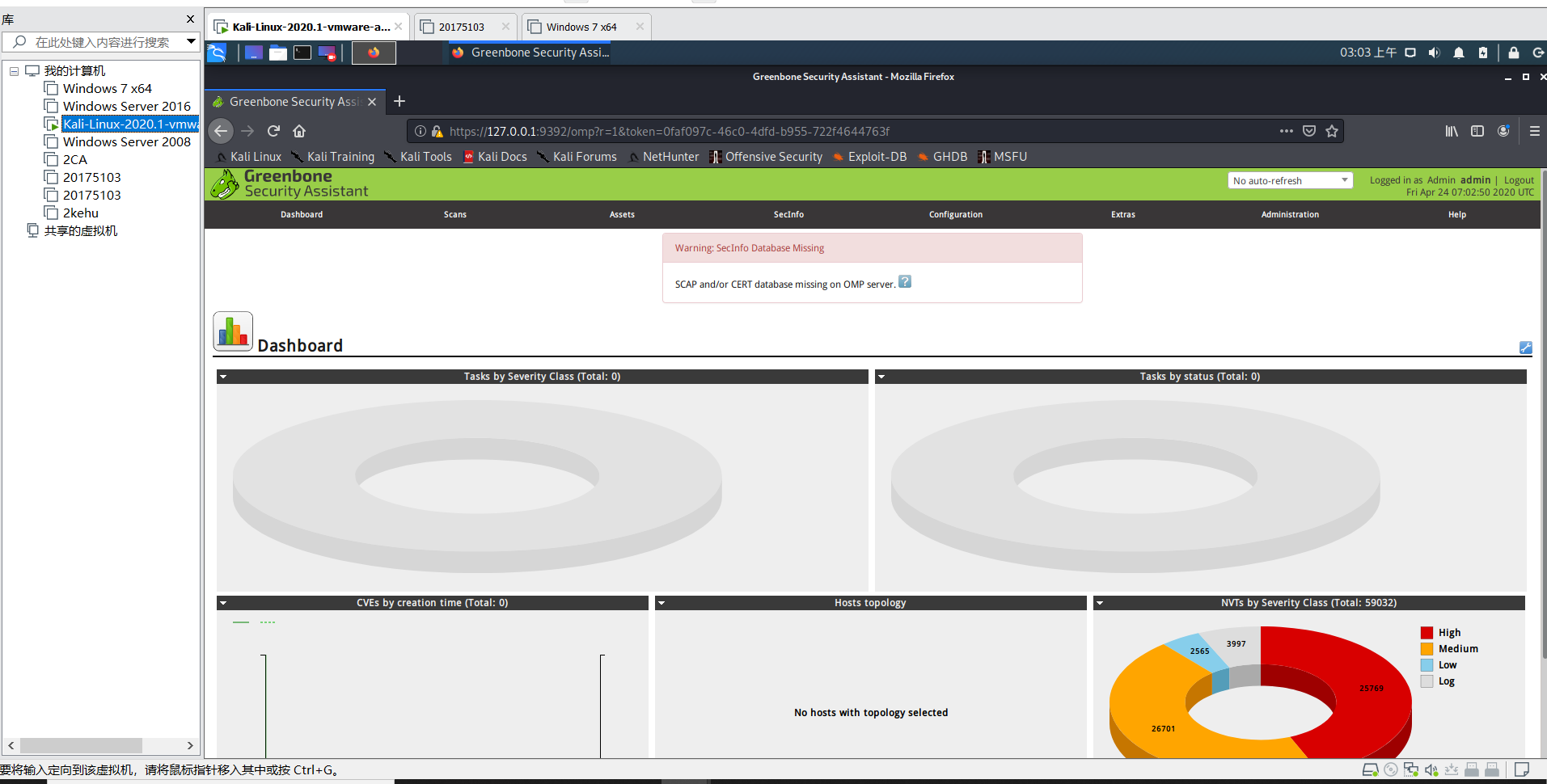

复制https://127.0.0.1:9392到浏览器即可打开。打开网页后使用之前新建的账号进行登录。

点击scans,选择Tasks,点击Task Wizard新建任务。

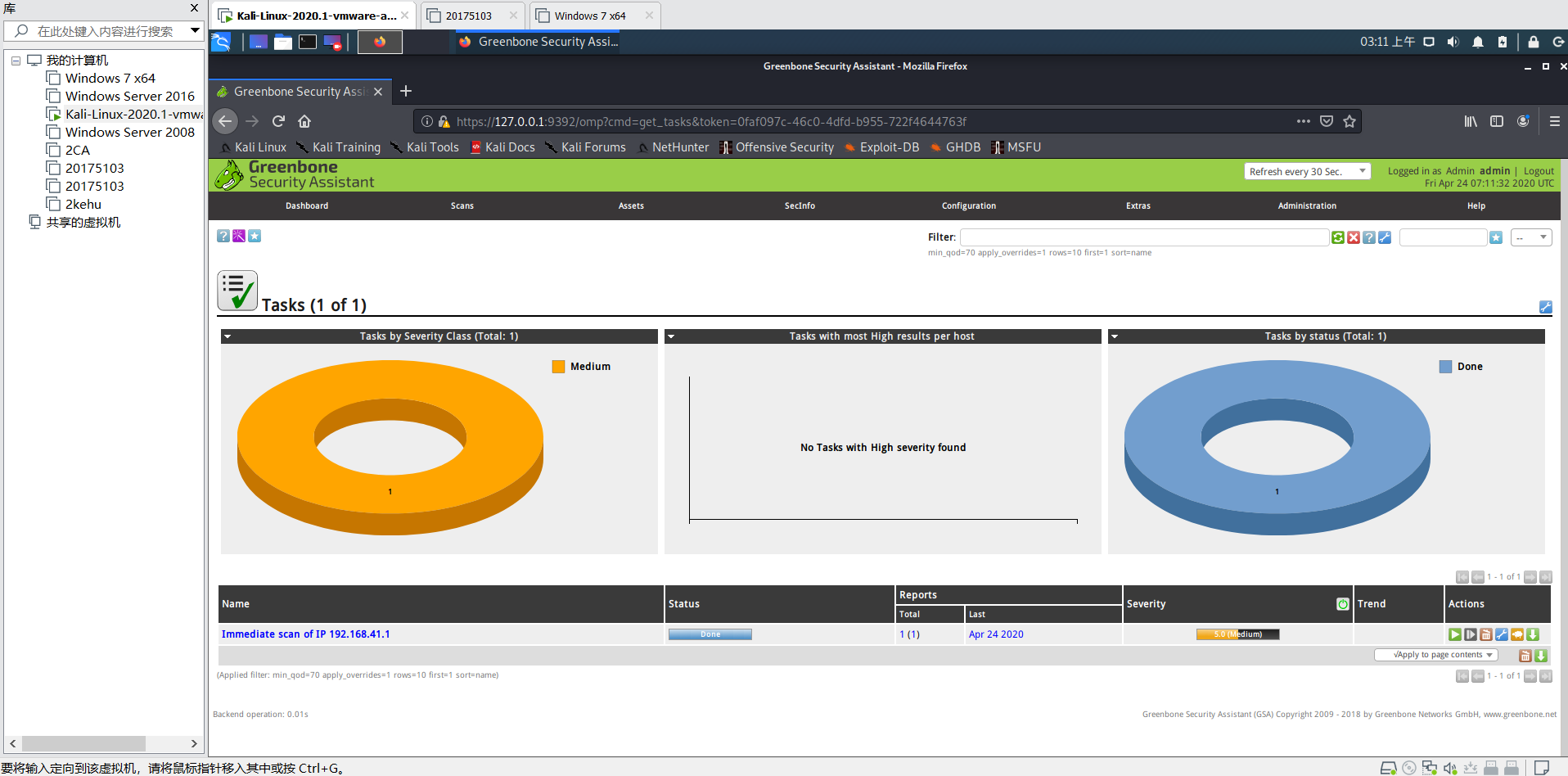

输入扫描主机IP192.168.41.1。

开始扫描,几分钟后扫描完成。

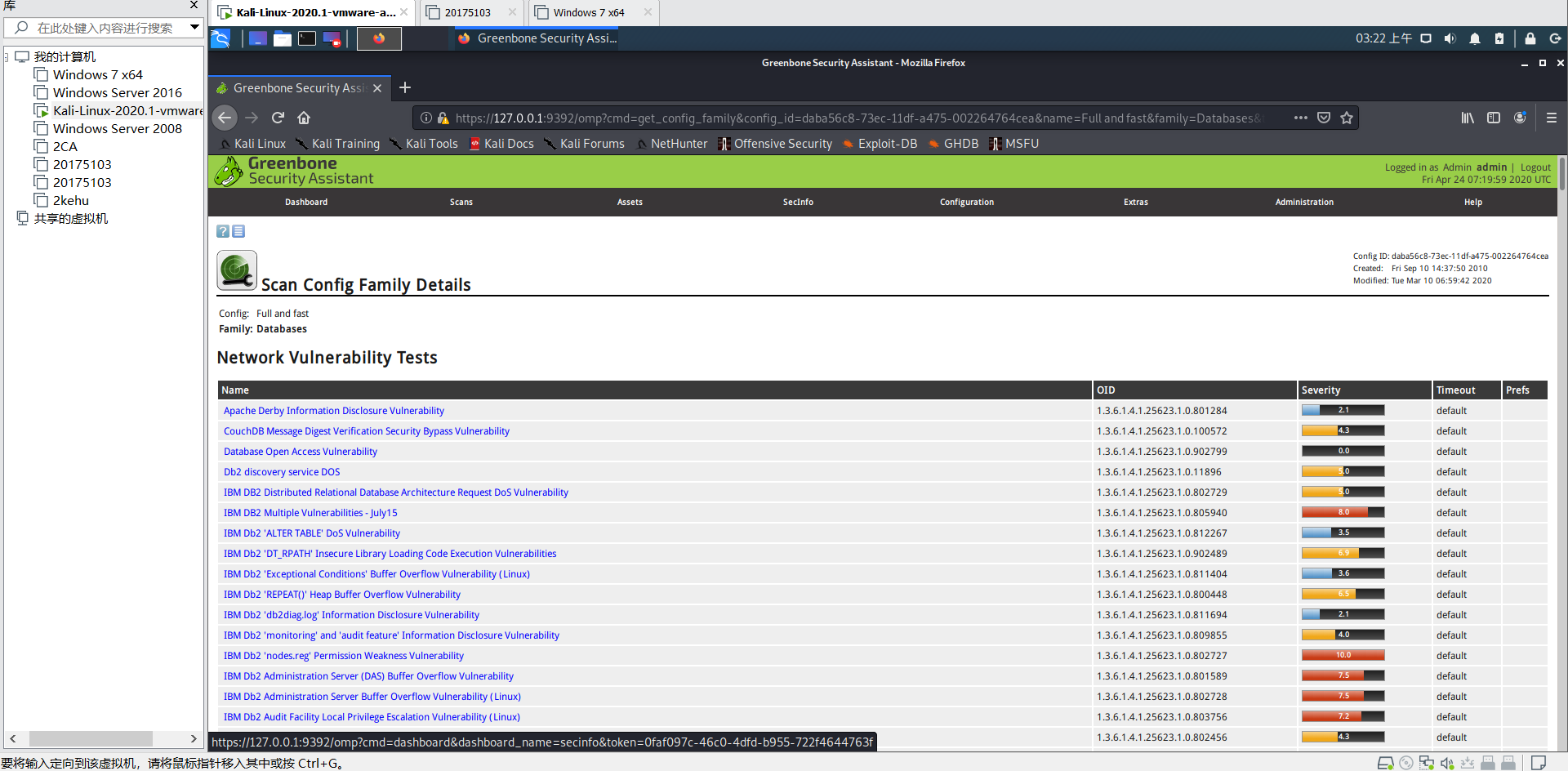

点击扫描结果,选择Full and fast,点击Databases查看所有漏洞。

可以看到有许多不同级别的漏洞,随便点击一个红色高危漏洞查看。

三、实验总结

1.问题回答

1)哪些组织负责DNS,IP的管理?

是ICANN(互联网名称与数字地址分配机构),它是一个非营利性的国际组织,成立于1998年10月,是一个集合了全球网络界商业、技术及学术各领域专家的非营利性国际组织。

国际互联网的IP地址和域名的注册方法由四个美国机构制定、分配和管理,即:

- 美国国家科学学会(National Science Foundation简称NSF)制定IP地址和域名的技术标准;

- 网络分抄解公司(Network Solutions, Inc)对全球电脑主机IP地址和域名作分配和管理;

- 美国电话电报公司(AT&T) 则提供超级电脑数据库,储存全球电脑主机IP地址和对应zhidao的域名;

- 国际互联网中心(InterNIC)则统筹以上三个机构的关系,并具体负责全球互联网第二层域名的注册。

2)什么是3R信息?

3R信息是Registrant、Registrar、Registry的简称,分别是

- Registrant:注册人

- Registrar:注册商

- Registry:官方注册局

3)评价下扫描结果的准确性。

扫描的结果还算准确,但是感觉起来内容很多,扫描的不精,主要都是大范围筛查,无法精确定位查找。此外扫面时间很长,感觉大部分内容并不是所需要的信息,如果可以进一步选择有用信息进行筛选应该可以提高速度效率。

2.实验总结

本次实验,我如同一个真正的黑客一般,对自己的主机进行了全方位的扫描探查,感受了不同扫描工具及服务所带来的不同效果,除了网络攻击会用到这些,自主防御也是需要的,利用实验所用工具,可以很好的找到不同的漏洞从而进行针对性的防守。真正感受到了使用各种工具进行攻防对抗的魅力所在。